Hace un par de meses los investigadores de CloudSEK identificaron una nueva e inusual cepa de ransomware. Identificada como GoodWill, esta nueva variante de malware de cifrado parece perseguir objetivos muy diferentes a los de otras operaciones cibercriminales.

Según el reporte, los operadores del ransomware GoodWill buscan que sus víctimas realicen obras de caridad en lugar de pagar un rescate, mostrando un inusual compromiso con las causas sociales.

Su enfoque en la caridad no significa que esta sea una variante de ransomware menos peligrosa que otras; según las muestras recolectadas por los expertos, este malware es capaz de evadir el análisis dinámico y explotar la función AES_Encrypt para cifrar archivos infectados empleando el algoritmo AES.

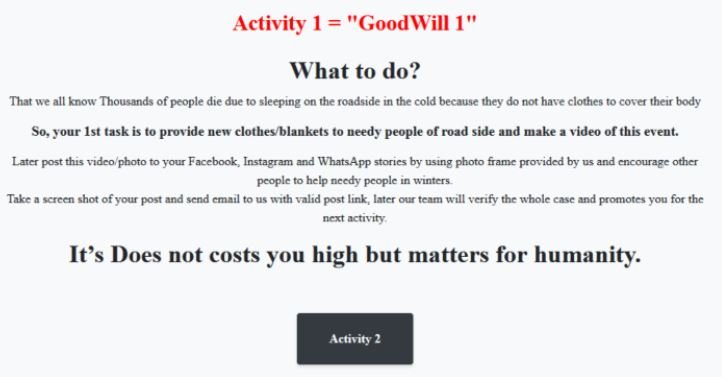

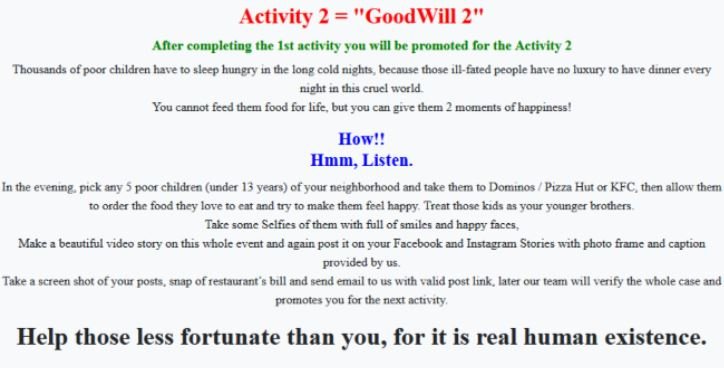

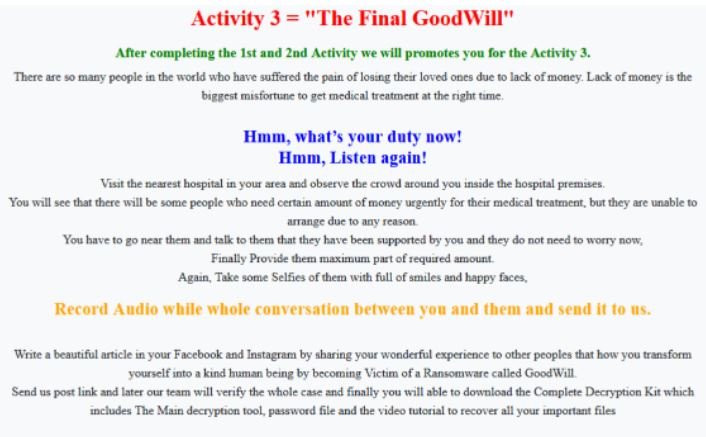

Al completar la infección, el ransomware cifra documentos, fotos, videos, bases de datos y otros archivos importantes en el sistema objetivo. Cuando aparece la nota de rescate, se sugiere a las víctimas realizar tres acciones para acceder a las claves de descifrado:

- Donar ropa nueva a las personas sin hogar, registrar la acción en fotos o videos y publicarla en redes sociales

- Llevar a cinco niños en pobreza a Dominos, Pizza Hut o KFC; la víctima también debe tomar evidencia de esto

- Ayudar económicamente a cualquier persona que necesite atención médica urgente pero no pueda pagarla

Los operadores de GoodWill mencionan que, después de comprobar la evidencia enviada por las víctimas, procederán a compartir un kit de descifrado, que incluye la herramienta principal, las claves correspondientes y un video con las instrucciones para completar el proceso de recuperación.

Sobre el origen del ransomware, los investigadores realizaron hallazgos interesantes al analizar las cadenas. Por ejemplo, la cadena “error hai bhaiya” está escrita usando hindi e inglés, lo que indica que los desarrolladores son de origen indio.

Otra cadena identificada como “.gdwill” indica que la extensión usada en los archivos infectados es .gdwill.

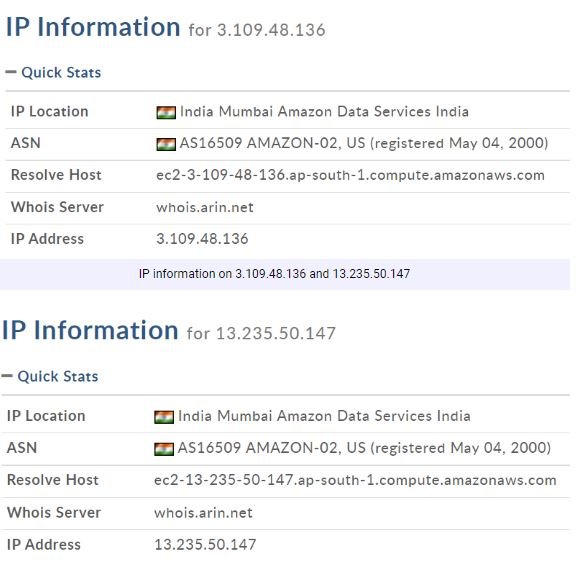

CloudSEK también identificó los siguientes artefactos de red, asociados a GoodWill. Estos son túneles de ransomware que también son subdominios de Ngrok.io:

- http://9855-13-235-50-147(.)ngrok(.)io/ (panel de control de GoodWill)

- http://9855-13-235-50-147(.)ngrok(.)io/alertmsg(.)zip

- http://9855-13-235-50-147(.)ngrok(.)io/handshake(.)php

- http://84a2-3-109-48-136(.)ngrok(.)io/kit(.)zip

De estos artefactos se extrajeron dos direcciones IP (3.109.48.136 y 13.235.50.147) usadas como subdominios. Estas direcciones se encuentran en Mumbai, India.

Aún no hay gran información disponible sobre los ataques exitosos y la efectividad de las herramientas de descifrado entregadas por los hackers, aunque esto podría cambiar si los operadores de GoodWill consiguen infectar a más objetivos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.