Especialistas en ciberseguridad reportan la detección de un troyano de acceso remoto (RAT) distribuido a través de enlaces de descarga compartidos en canales de Telegram. Estos canales son, por decirlo de alguna forma, similares a los grupos de chat en plataformas como WhatsApp, con la particularidad de que solo los administradores pueden enviar mensajes a un canal.

Los administradores de canales en Telegram comparten toda clase de información de forma privada, desde piratería hasta material pornográfico, por lo que son miles los usuarios interesados en ingresar al canal que corresponda a sus intereses. Los actores de amenazas se aprovechan de esta conducta para tratar de comprometer a los usuarios de Telegram en su versión para equipos de escritorio, ocultando muestras de este troyano como material legítimo.

El RAT, identificado como FatalRAT, se puede ejecutar de forma remota y cuenta con avanzadas características de evasión de defensas, generación de persistencia en el sistema, keylogging y robo de información confidencial a través de un canal cifrado. Aunque los expertos han encontrado múltiples ataques en escenarios reales, se ignora el número aproximado de víctimas.

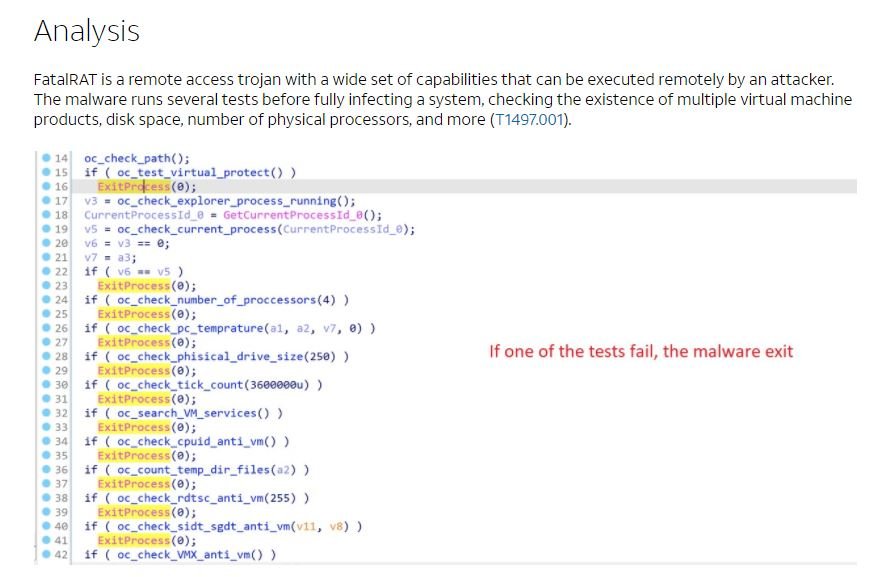

Cuando un usuario desprevenido instala el malware en su dispositivo, FatalRAT comenzará un análisis para comprobar que no se está ejecutando en una máquina virtual o un entorno protegido, además de verificar el procesador en el dispositivo y otros detalles del sistema. Si encuentra las condiciones adecuadas, FatalRAT comenzará a ejecutarse en el sistema, descifrando cada una de las cadenas para su configuración de forma independiente.

Posteriormente, el troyano comienza a recopilar información del objetivo, incluyendo su IP externa, nombres de usuario y otros detalles sobre el administrador. Por si no fuera suficiente, FatalRAT es capaz de identificar cualquier solución de seguridad instalada en el sistema objetivo mediante una rápida búsqueda en los procesos de ejecución, sin mencionar que el malware es capaz de disfrazar su propio proceso de ejecución empleando el nombre de una solución de seguridad.

Sobre su comunicación con el C&C de los hackers, los expertos mencionan que FatalRAT emplea una rutina aritmética para el cifrado de información comprometida y su envío entre el sistema afectado y los atacantes.

Finalmente, el malware tratará de propagarse en la red comprometida empleando ataques de fuerza bruta, copiándose a sí mismo en la carpeta dedicada como %Folder%hackshen.exe y ejecutando remotamente el archivo copiado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.