En una reciente publicación a cargo de los especialistas de Avast Threat Labs se detalla el hallazgo de una variante de malware de robo de datos que permaneció oculta durante años en el código de múltiples extensiones de navegador web. Los expertos mencionan que este malware, identificado como CacheFlow, pasó inadvertido para la comunidad de la ciberseguridad por al menos tres años.

Los expertos descubrieron que el malware se ocultaba en populares extensiones de terceros, mismas que contenían un backdoor para la descarga y ejecución de JavaScript arbitrario. El propósito de los operadores de CacheFlow era robar detalles confidenciales, incluyendo fechas de nacimiento, direcciones email, actividad de la cuenta de Google e incluso detalles de ubicación para enviarlos a los servidores maliciosos.

Las extensiones maliciosas también podían reemplazar enlaces de Google y otros motores de búsqueda con enlaces maliciosos para redirigir a los usuarios a sitios de phishing y anuncios altamente intrusivos: “Los usuarios pasaban por estos sitios web comprometidos antes de llegar al sitio web legítimo que deseaban visitar”, menciona el investigador Jan Vojtesek. Los operadores desplegaron la infección empleando decenas de extensiones para Chrome y Edge, acumulando un total de 3 millones de descargas. Entre las extensiones infectadas más populares se encuentran Instagram Story Downlowader, Video Downloader for Facebook y Vimeo Video Downloader.

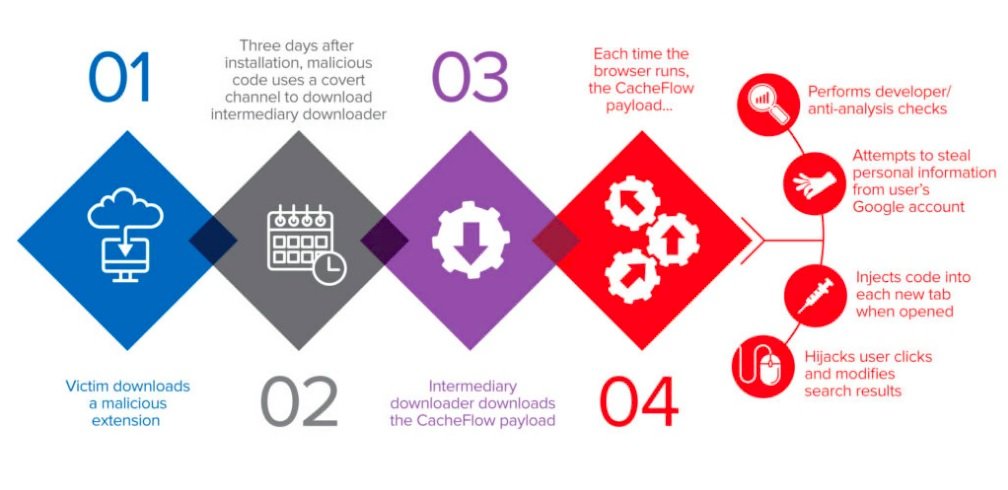

A partir de los casos analizados, los investigadores concluyeron que el malware permanecía inactivo en la extensión hasta que pasaban tres días después de la instalación. Además, una vez cumplido ese plazo, CacheFlow analizaba la actividad en el sistema tratando de evaluar si la víctima contaba con los conocimientos para detectar actividad sospechosa: “Por ejemplo, si el malware detectada que las herramientas de desarrollador en el navegador se activaban, interrumpía inmediatamente sus procesos maliciosos”, mencionan los expertos.

Otro rasgo distintivo de CacheFlow es la forma en que las extensiones infectadas trataban de ocultar el tráfico C&C a través de un canal encubierto utilizando el encabezado HTTP Cache-Control de sus solicitudes de análisis.

Esta campaña maliciosa fue detectada después de que los expertos de Avast recibieran un reporte del experto en seguridad de República Checa Edvard Rejthar: “En un análisis profundo de estas extensiones detectamos una clara tendencia”, agregaron los expertos. Por otra parte, algunos reportes de seguridad de Google Play mencionaban conducta anómala en esta clase de herramientas desde 2017.

Tanto Google como Microsoft eliminaron las extensiones infectadas de sus plataformas después de recibir el reporte en diciembre de 2020. Ahora que el malware es conocido, los especialistas creen que es poco probable que los actores de amenazas lo usen en ataques posteriores, no obstante, los expertos de Avast señalan que esta es una muestra clara de que incluso las herramientas más populares pueden ser abusadas por los grupos cibercriminales.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.