Acorde a un reciente informe de ciberseguridad, los operadores de una nueva botnet conocida como DreamBus están buscando las mínimas fallas en aplicaciones para servidores Linux con el fin de comprometer los dispositivos afectados e integrarlos a este desarrollo malicioso. Como recordará, el término botnet se refiere a un conjunto o red de dispositivos (bots) que se ejecutan de manera autónoma y automática. Los operadores de la botnet pueden controlar todos los dispositivos o servidores infectados de forma remota.

El reporte, publicado por investigadores de la firma Zscaler, menciona que esta amenaza fue recientemente detectada y ha sido identificada como una variante de SystemdMiner, una botnet rastreada en múltiples ataques a inicios de 2019. Los expertos mencionan que las versiones más recientes de DreamBus cuentan con mejoras considerables respecto a los últimos reportes relacionados con SystemdMiner.

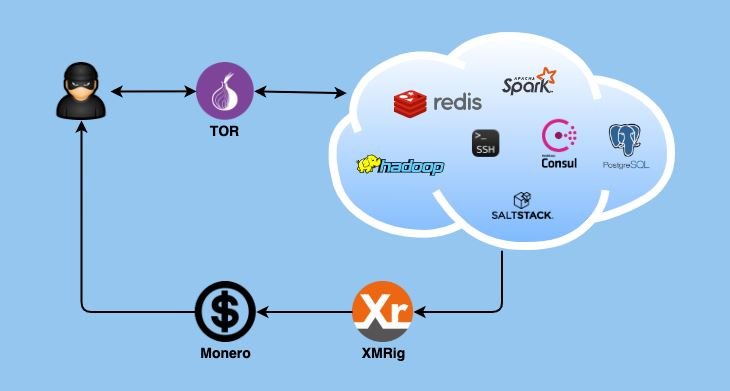

Los operadores de DreamBus han apuntado contra algunas aplicaciones a nivel empresarial ejecutadas en sistemas Linux, incluyendo PostgreSQL, Redis, Hadoop YARN, Apache Spark, el servicio SSH, entre otras. Al parecer los atacantes utilizan primordialmente ataques de fuerza bruta, lo que resulta altamente efectivo contra sistemas con credenciales de administrador predeterminadas; los atacantes también explotan vulnerabilidades conocidas sin corregir.

De este modo los atacantes obtienen un punto de acceso a servidores Linux comprometidos, desde donde podrán instalar un software de minería para extraer Monero de los sistemas afectados, ataque conocido como “cryptojacking”. Posteriormente, cada uno de los servidores infectados se usa como un bot integrante de DreamBus para lanzar ataques de fuerza bruta contra otros posibles objetivos.

Los investigadores también mencionan que DreamBus emplea múltiples medidas de seguridad para evitar la detección, por ejemplo, haciendo que todos los sistemas infectados se comuniquen con el servidor C&C malicioso a través del protocolo DNS-over-HTTPS (DoH). Cabe mencionar que las variantes de malware compatibles con DoH son muy poco utilizadas dada la dificultad para su configuración. Para evitar la caída del servidor C&C, los actores de amenazas lo alojaron en la red Tor, lo que parece indicar que la botnet es operada a través de servidores en Rusia y Europa del Este.

Los investigadores solicitan encarecidamente a las organizaciones objetivo que evalúen este riesgo de seguridad con toda seriedad, ya que los operadores podrían comenzar a utilizar cargas útiles más peligrosas en cualquier momento.

Para más información sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.