Especialistas en ciberseguridad reportan que una variante de malware para el robo de contraseñas, tarjetas de crédito y direcciones de criptomoneda está siendo distribuido en Internet a través de una supuesta copia pirateada del programa de optimización CCleaner.

Identificada como FakeCrack, esta campaña maliciosa fue descubierta por los expertos de Avast, quienes mencionan que por día, se acumulan al menos 10,000 intentos de infección, principalmente en Brasil, Francia, India e Indonesia.

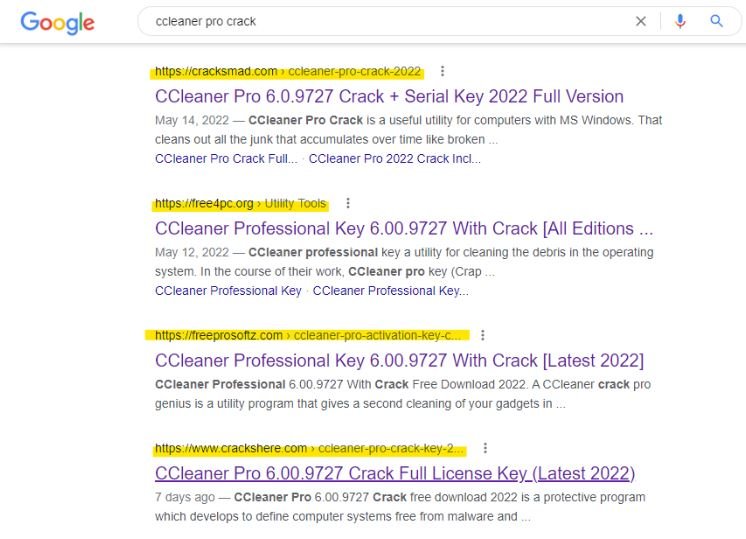

Este método de distribución es posible gracias a la técnica conocida como Black Hat SEO, en la que se clasifican los sitios web de distribución de malware en los primeros resultados de la Búsqueda de Google para engañar al mayor número posible de personas y hacer que descarguen ejecutables maliciosos.

Como se menciona al inicio, los operadores de esta campaña atraen a los usuarios desprevenidos usando una supuesta versión descifrada de CCleaner Professional, la versión completa del limpiador y optimizador de Windows empleada por millones de usuarios en el mundo.

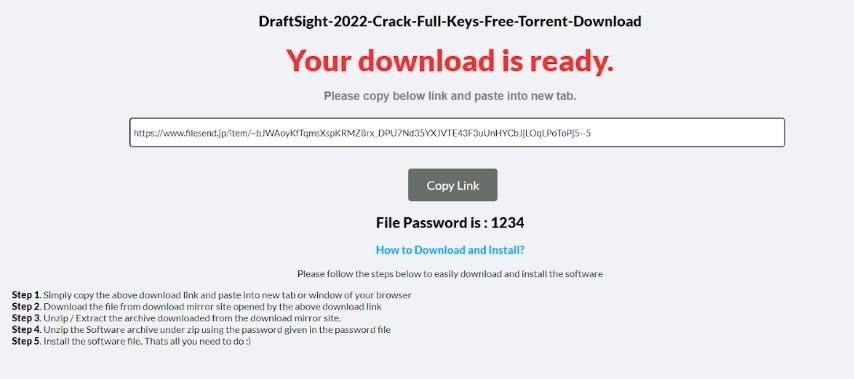

El black hat SEO permitió posicionar páginas creadas por los hackers entre los resultados más destacados en los motores de búsqueda, consiguiendo llevar a las víctimas a diversas plataformas donde se ofrecía la descarga de CCleaner en forma de un archivo ZIP. Estos archivos estaban alojados en plataformas legítimas y reconocibles para casi cualquier persona, como Mediafire o Filesend.

Este archivo está protegido con contraseñas débiles como “1234”, una táctica con la que los operadores del malware buscan evadir la detección antivirus en los sistemas afectados. Los investigadores han identificado al menos ocho nombres de archivos ejecutables, aunque los más comunes parecen ser “setup.exe” y “cracksetup.exe”.

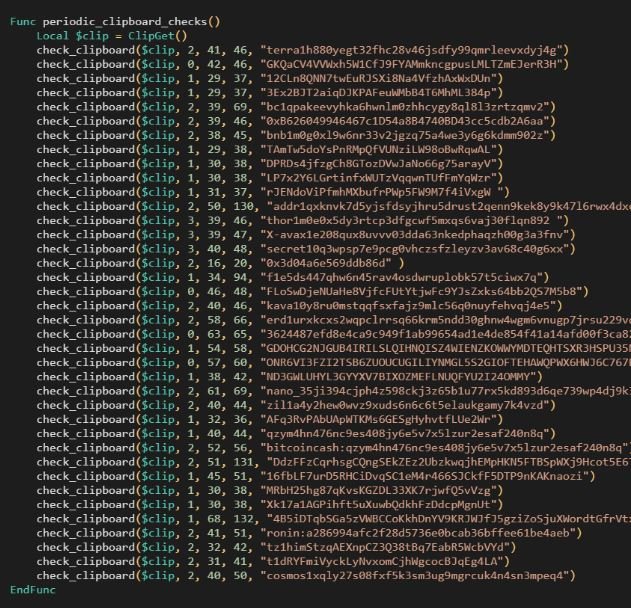

Si las víctimas ejecutan el archivo descargado, se iniciará un proceso de robo de información confidencial almacenada en navegadores web, incluyendo credenciales de acceso, datos de tarjetas de pago y direcciones de criptomoneda. Este malware también puede monitorear el portapapeles del sistema para, en caso de detectar una dirección de criptomoneda copiada, sustituir la información legítima con una dirección bajo control de los hackers y así desviar activos virtuales.

Finalmente, el malware puede usar proxies para robar credenciales asociadas a plataformas de intercambio de criptomoneda a través de un ataque Man-in-The-Middle (MiTM), una variante de hacking muy difícil de detectar para los usuarios afectados.

Como en cualquier caso similar, la principal recomendación es no descargar software pirateado desde fuentes desconocidas, ya que esta sigue siendo una de las principales tácticas para la distribución de toda clase de variantes de malware.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.