La recolección de información en un sistema objetivo es una de las principales tareas de hacking ético, por lo que es importante conocer herramientas útiles para este proceso. Estas herramientas pueden ser muy diferentes entre sí, ya que algunas se enfocan en datos específicos mientras que otras analizan el sistema objetivo de forma integral, recopilando gran cantidad de información.

En esta ocasión, los especialistas del curso de concientización de seguridad informática del Instituto Internacional de Seguridad Cibernética (IICS) nos mostrarán Maryam, una de las mejores herramientas de recolección de información partiendo del marco Open Source Intelligence (OSINT). Si bien algunos consideran que estas herramientas pueden resultar demasiado complejas, es importante conocer sus alcances.

OSINT con OWASP Maryam

Para comenzar, veamos qué es Maryam a grandes rasgos. Este es un marco completo en el que están disponibles cantidad de todo tipo de búsquedas. Maryam resuelve una gran cantidad de problemas, además de que no solo es útil para OSINT, sino que en algunos problemas de pentesting resultará de gran utilidad.

Instalación y ejecución

Para ejecutar, los expertos del curso de concientización de seguridad informática recomendan ejecutar el siguiente comando:

git clone https://github.com/saeeddhqan/maryam.git

cd maryam

pip3 install -r requirements

python3 setup.py install

maryam

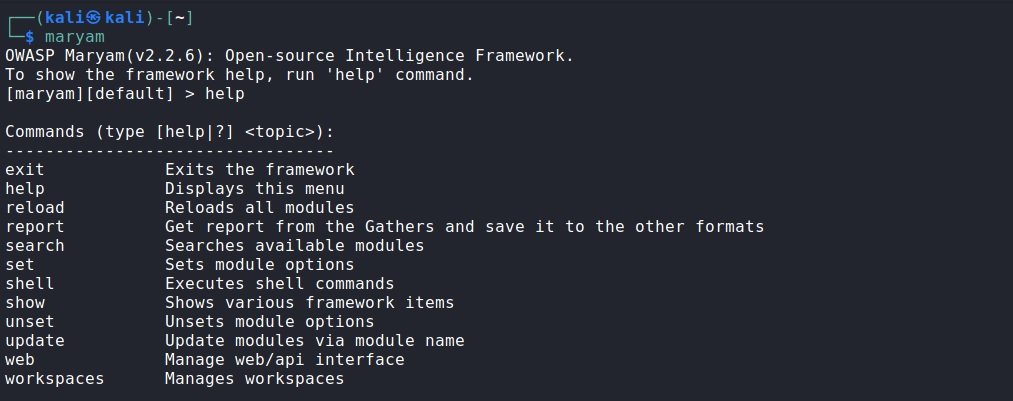

Una vez que se ejecuta, puede usar el comando help para acceder a un menú de opciones y procesos.

El funcionamiento de Maryam es realmente simple; la herramienta se divide en tres categorías de módulos, cada uno dedicado a tareas separadas. Para comenzar, debemos seleccionar un módulo, pasar los parámetros necesarios e iniciar el proceso. Maryam permite trabajar con varios objetos al mismo tiempo y cambiar rápidamente entre ellos, además de que, de forma automática, se crea un espacio de trabajo “predeterminado”.

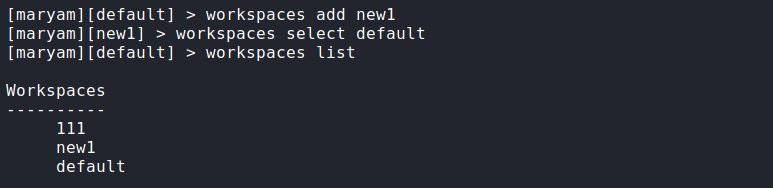

Para agregar otro espacio de trabajo, puede ejecutar el siguiente comando:

workspaces select имя

Después de ejecutar el comando, automáticamente seremos transferidos al espacio de trabajo creado. Todos los espacios creados se guardarán incluso después de cerrar el programa. Para cambiar entre ellos, ejecute el siguiente comando:

workspaces select name

Para ver una lista de todos los espacios creados ingresemos este comando:

workspaces list

Si la idea ha quedado clara, pasemos a analizar los módulos.

Módulos

Para ingresar a los módulos, ejecutemos el siguiente comando:

show modules

Veremos una lista de módulos disponibles para su uso, divididos en tres categorías. Para acceder al menú de ayuda de un módulo en particular, escriba su nombre y agregue -h.

Footprint

La primera sección es Footprint. Aquí se recopilan módulos para recopilar y analizar información sobre aplicaciones web. Puede buscar archivos, carpetas, subdominios, determinar sistemas operativos y recopilar información en páginas web. A continuación, los expertos del curso de concientización de seguridad informática nos mostrarán estos módulos con más detalle.

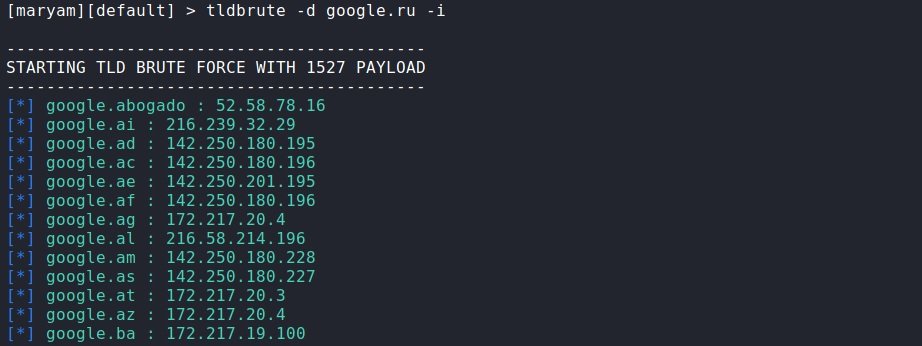

tldbrute: Por el nombre de este módulo, podemos suponer que está a cargo de los ataques de fuerza bruta contra dominio objetivo. Esto permite encontrar dominios idénticos.

Para ejecutar el módulo, ingrese su nombre y pase el dominio objetivo a través del parámetro -d. En este caso, veremos en tiempo real cómo se lleva a cabo la enumeración y los resultados se mostrarán de inmediato. Si queremos obtener una respuesta en formato JSON, agregue –api. Por otra parte, para que la respuesta sea más legible, agregue –format y, si desea que también se muestren las direcciones IP, agregue el parámetro -i.

Maryam tiene su propio diccionario, y es más que suficiente, pero si por alguna razón desea usar otro, puede agregarlo a través del parámetro -w. Por otra parte, si necesita volver al resultado más tarde, agregue -output y se guardará en el espacio de trabajo actual; –output, –api y –format son relevantes para todos los módulos.

tldbrute -d google.ru –i

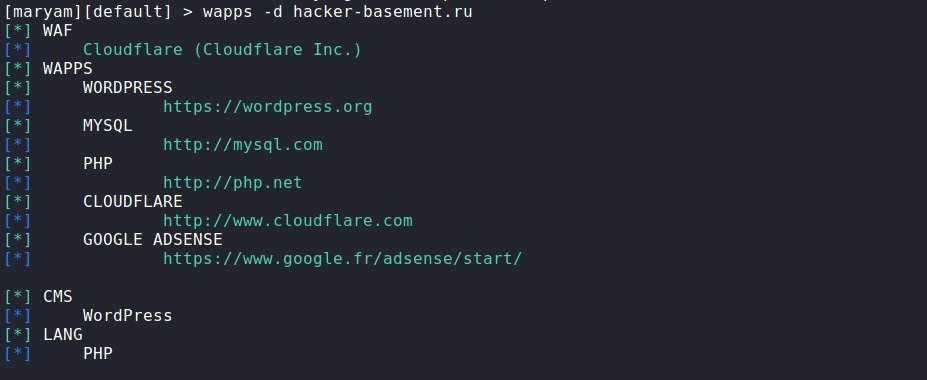

wapps: Un módulo para definir aplicaciones que se ejecutan en el sitio web objetivo. Ingresamos el nombre del módulo y le pasamos el dominio deseado a través del parámetro -d. Rápidamente recibimos una respuesta sobre lo que funciona allí y lo que se usa.

wapps-d hacker-basement.ru

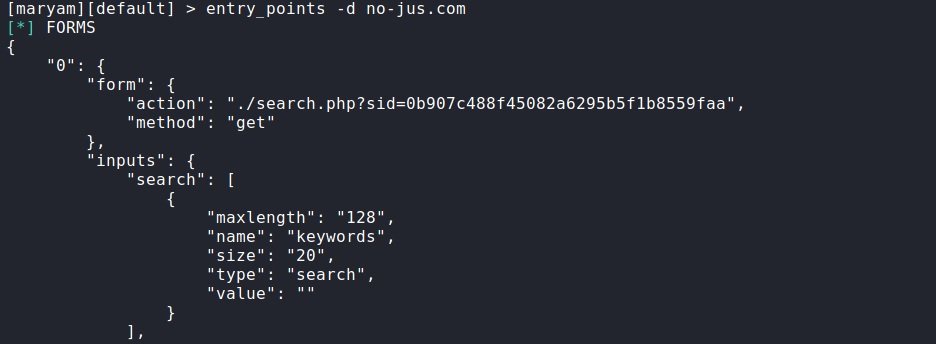

entry_points: Este es un módulo para encontrar puntos de entrada. Según los expertos del curso de concientización de seguridad informática, este comando busca todo tipo de formularios, direcciones con parámetros y más. De la misma manera, especificamos el dominio a través de -d.

entry_points -d no-jus.com

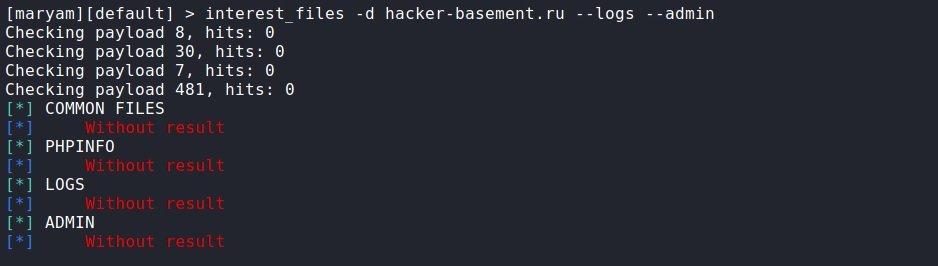

interest_files: Este script permite buscar archivos de interés. Usando el módulo de ayuda (-h), encontraremos una lista de lo que puede buscar y qué parámetros ingresar para esto. Por ejemplo, si desea buscar los registros del sitio y el panel de administración, agregue –logs y –admin respectivamente.

interest_files -d hacker-basement.ru --logs –admin

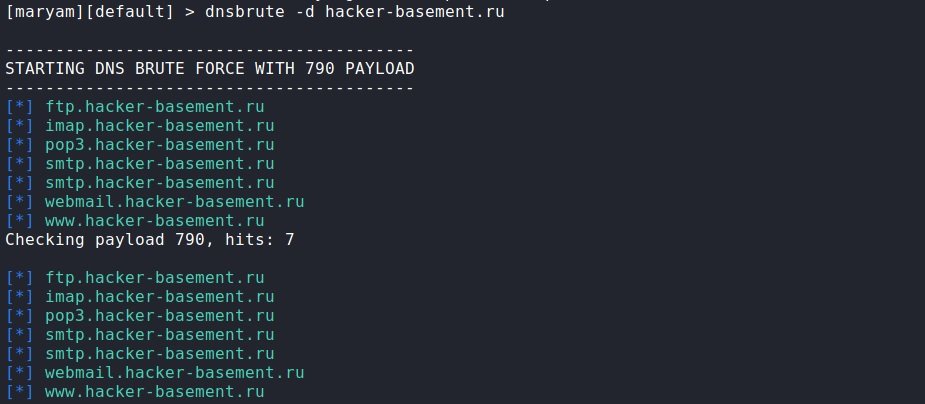

dnsbrute: De nuevo, el nombre queda claro lo que hace este módulo. Como en otros casos, especificamos el dominio a través de -d. Si queremos ver las direcciones IP, agregue -i.

dnsbrute -d hacker-basement.ru

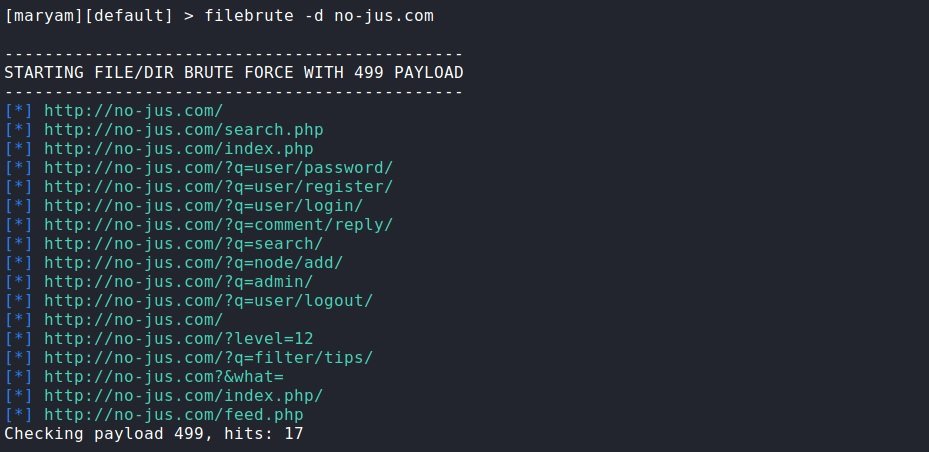

filebrute: Busca archivos y directorios. Especificamos el dominio, otros parámetros, por regla general, no necesitan ser cambiados. Pero a veces puede ser necesario usar su propio diccionario con -w, o bien filtrar por código de estado y luego usar la opción -s y especificar el código de estado.

filebrute -d no-jus.com

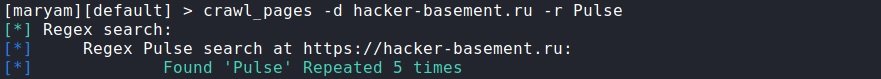

crawl_pages: Una herramienta para buscar en el sitio en general o en alguna página en particular. Para comenzar la búsqueda, debe especificar el dominio (-d), luego ingresar el parámetro -r y especificar qué buscar. Puedes usar expresiones regulares para esto.

crawl_pages -d hacker-basement.ru -r Pulse

Búsqueda

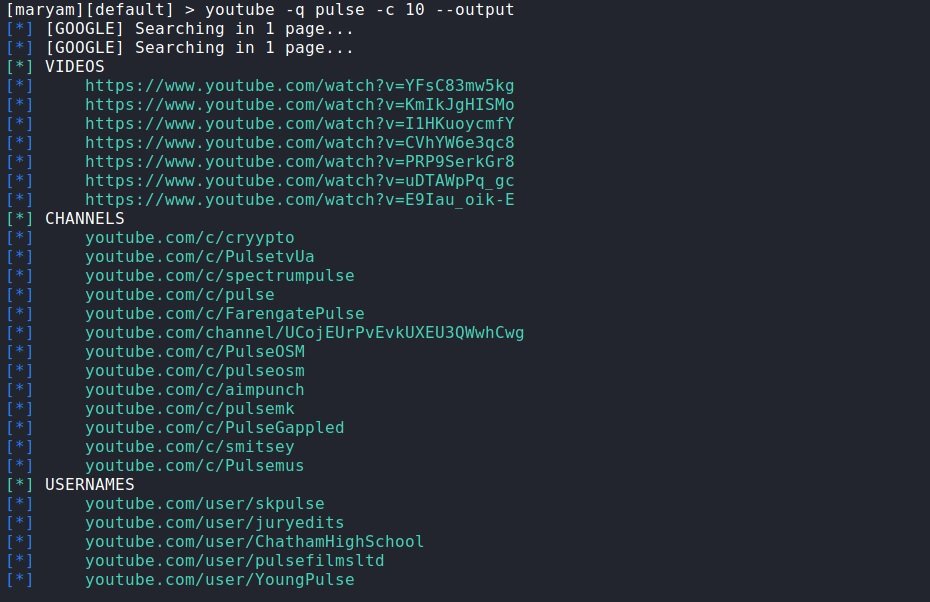

Aquí se recopilan módulos para trabajar con redes sociales y motores de búsqueda. Cada módulo corresponde a una red social y un buscador y la lógica de uso es la misma para todos, mencionan los especialistas del curso de concientización de seguridad informática.

Para iniciar la búsqueda, seleccione el módulo requerido y especifique qué buscar a través del parámetro -q. Usando la opción -h, puede ver las opciones adicionales disponibles. Allí, por regla general, puede establecer un rango de fechas, cambiar el motor de búsqueda y la cantidad de resultados que se muestran, o cambiar los parámetros de búsqueda específicos de un recurso en particular.

Por ejemplo:

youtube -q Pulse -c 10 –output

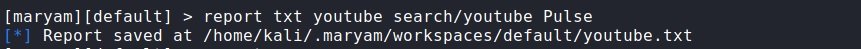

Guardar los resultados

Una característica muy útil de dicha búsqueda es la posibilidad de guardar los resultados en un archivo. Anteriormente agregamos el parámetro –output al comando anterior, lo que guarda los resultados en el espacio de trabajo actual. Este es el comando de informe, que veremos a continuación.

Primero, ingresamos el comando de informe, luego el formato en el que queremos recibir el informe (se admiten los formatos xml, json, csv y txt), el nombre del archivo que queremos, luego especificamos el módulo, y aquí debe especifique la sección de módulos, y luego a través de /, el módulo en sí, y al final escribimos qué solicitud guardar. Ejemplo:

report txt youtube search/youtube Pulse

En esta solicitud se especificó que había que guardar un informe sobre los resultados del módulo de búsqueda/youtube, a pedido Pulse, en el archivo youtube.txt.

Si todo es correcto, obtenemos como respuesta que se ha guardado el informe correspondiente. Como puede ver, estas son herramientas extremadamente útiles y funcionan con todos los módulos de todas las categorías.

OSINT

La siguiente sección es OSINT. No importa lo lógico que parezca, pero aquí se recopilan todo tipo de cosas, como la búsqueda de redes sociales, archivos, apodos y más.

- reddit_search: Para la búsqueda en Reddit. Encuentra publicaciones y temas relevantes. Establezca la fecha de publicación, quién publicó y cuándo. Para ejecutar, especifique la consulta desead (-q). Si es necesario, ordene la salida (-s) por popularidad, novedad, etc. El parámetro -l especifica cuántos resultados se nos mostrarán

- crawler: Para rastrear el sitio para encontrar enlaces, correos electrónicos, números de teléfono, comentarios, todo tipo de archivos CSS y muchas otras cosas que pueden ser de interés. Para comenzar, simplemente especifique el dominio -d

- username_search: Búsqueda por nombre de usuario. Busca más de 100 recursos. Para comenzar, especifique el nombre deseado después del parámetro – q

- cve_search: Búsqueda de exploits y vulnerabilidades

- social_nets: Búsqueda de redes sociales por nombre de usuario o apodo

- article_search: Búsqueda de cualquier artículo científico

- dark_web_crawler: Rastreador de dark web. Debe tener Tor instalado en su sistema

- phone_number_search: Búsqueda de números de teléfono por ENUM, mostrando el país, el operador y el formato de número local e internacional

- tweet_search: Búsqueda en Twitter

- ion_search: Motor de búsqueda para la red Tor

- github_leaks: Búsqueda de solicitud de GitHub

- domain_reputation: Verificación de la reputación del dominio objetivo

- email_pwned: Comprueba direcciones email en bases de datos expuestas en brechas de datos

- email_search: Búsqueda de emails. Para ejecutar, debe especificar el dominio objetivo después del parámetro -q. Luego, después del parámetro -e, especifique el motor de búsqueda. Por ejemplo: email_search -q no-jus.com -e google

- bing_mobile_view: Captura de pantalla de la versión móvil de un sitio web a través de Bing mobile friendly view

- cloud_storage: Búsqueda de archivos compartidos en GoogleDrive, OneDrive, Dropbox y almacenamiento en línea de Amazon

- dns_search: Búsqueda de subdominios a través de diversos motores de búsqueda

- famous_person: Búsquedas por nombre y/o apellido en Google, Wikipedia, Wikileaks y Twitter

- suggest: En función de la consulta original, genera sugerencias de palabras clave para su uso en los motores de búsqueda

- docs_search: Búsqueda de documentos en los motores de Internet. Debe especificar en qué formato se necesitan los documentos

Como de costumbre, le recordamos que este artículo fue redactado con fines exclusivamente informativos y no debe ser tomado como un llamado a la acción. IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

Para conocer más sobre riesgos de ciberseguridad, malware, vulnerabilidades, tecnologías de la información, y más detalles sobre el curso de concientización de seguridad informática, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.