Un nuevo escáner ‘S3crets Scanner’ de código abierto permite a los investigadores y miembros del equipo rojo buscar ‘secretos’ almacenados por error en cubos de almacenamiento Amazon AWS S3 expuestos públicamente o de la empresa.

Amazon S3 (Simple Storage Service) es un servicio de almacenamiento en la nube que las empresas suelen utilizar para almacenar software, servicios y datos en contenedores conocidos como cubos.

Desafortunadamente, las empresas a veces no aseguran adecuadamente sus cubos S3 y, por lo tanto, exponen públicamente los datos almacenados en Internet.

Este tipo de configuración incorrecta ha causado filtraciones de datos en el pasado, y los actores de amenazas obtuvieron acceso a detalles de empleados o clientes, copias de seguridad y otros tipos de datos.

Además de los datos de la aplicación, el código fuente o los archivos de configuración en los depósitos de S3 también pueden contener “secretos”, que son claves de autenticación, tokens de acceso y claves de API.

Si estos secretos son expuestos y accedidos incorrectamente por los actores de amenazas, podrían permitirles un acceso mucho mayor a otros servicios o incluso a la red corporativa de la empresa.

Escaneando S3 en busca de secretos

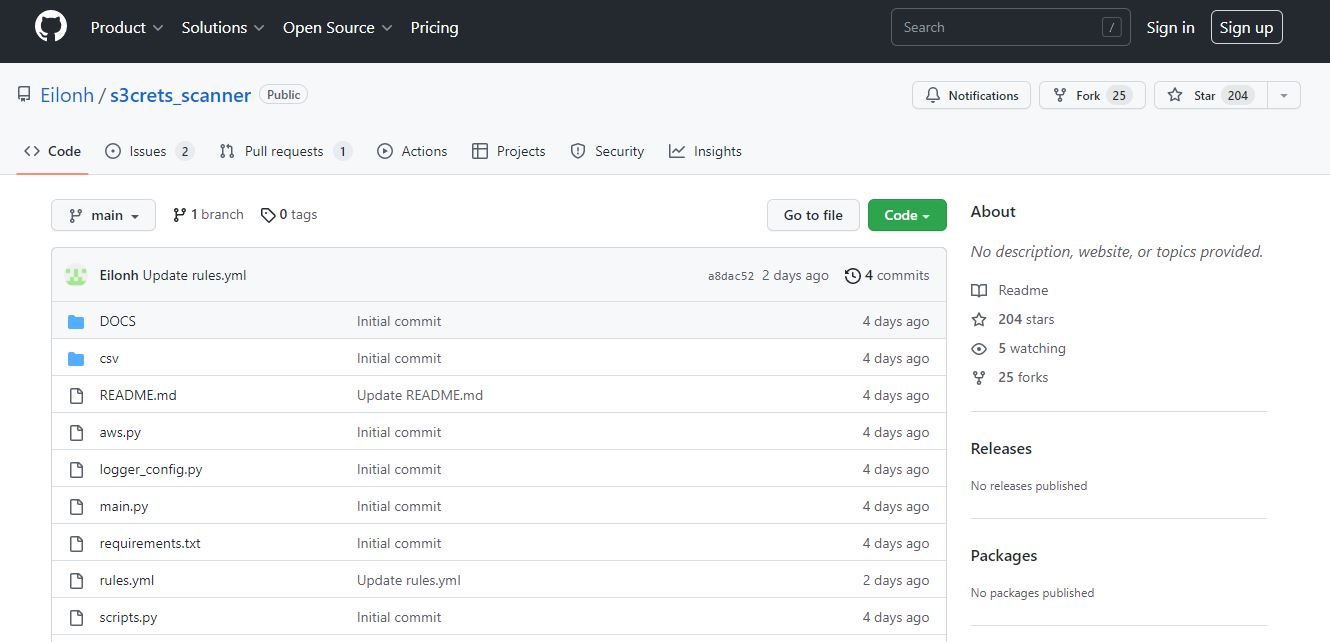

Durante un ejercicio que examinó la exposición reciente de los activos de SEGA , el investigador de seguridad Eilon Harel descubrió que no existen herramientas para escanear fugas de datos accidentales, por lo que decidió crear su propio escáner automatizado y lanzarlo como una herramienta de código abierto en GitHub.

Para ayudar con el descubrimiento oportuno de secretos expuestos en cubos públicos de S3, Harel creó una herramienta de Python llamada ” S3crets Scanner ” que realiza automáticamente las siguientes acciones:

- Use CSPM para obtener una lista de cubos públicos

- Enumere el contenido del depósito a través de consultas API

- Buscar archivos de texto expuestos

- Descargar los archivos de texto relevantes

- Escanear contenido en busca de secretos

- Reenviar resultados a SIEM

La herramienta de análisis solo enumerará los buckets de S3 que tengan las siguientes configuraciones establecidas en “Falso”, lo que significa que la exposición probablemente fue accidental:

- “Bloquear cuentas públicas”

- “Bloquear política pública”

- “Ignorar cuentas públicas”

- “Restringir cubos públicos”

Todos los cubos que estaban destinados a ser públicos se filtran de la lista antes de que se descarguen los archivos de texto para el paso de “análisis de secretos”.

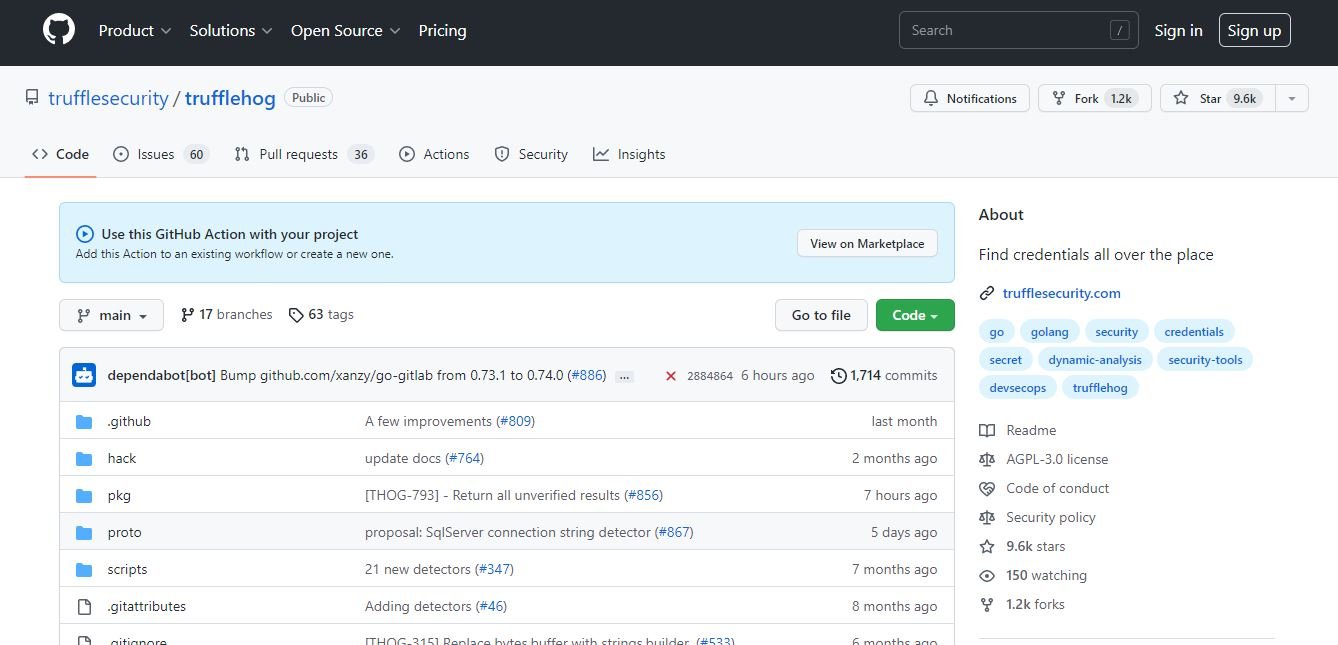

Al escanear un depósito, la secuencia de comandos examinará el contenido de los archivos de texto con la herramienta Trufflehog3 , una versión mejorada del escáner de secretos basada en Go que puede verificar credenciales y claves privadas en GitHub, GitLab, sistemas de archivos y depósitos S3.

Trufflehog3 escanea los archivos descargados por S3crets utilizando un conjunto de reglas personalizadas diseñadas por Harel, que se enfocan en la exposición de información de identificación personal (PII) y tokens de acceso interno.

Cuando se usa periódicamente para escanear los activos de una organización, el investigador cree que “S3crets Scanner” puede ayudar a las empresas a minimizar las posibilidades de fugas de datos o violaciones de la red como resultado de la exposición de secretos.

Finalmente, la herramienta también se puede usar para acciones de sombrero blanco, como escanear cubos de acceso público y notificar a los propietarios de los secretos expuestos antes de que los delincuentes los encuentren.

Fuente: https://www.bleepingcomputer.com/news/security/new-open-source-tool-scans-public-aws-s3-buckets-for-secrets/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.