Google ha advertido sobre un método por el cual los hackers podrían explotar su servicio de Calendario para crear un canal encubierto de Comando y Control (C2). La técnica implica el uso de Eventos de Google Calendar para comunicaciones C2 a través de una cuenta de Gmail. La herramienta, conocida como Google Calendar RAT (GCR), permite que la máquina comprometida sondee las descripciones de eventos del calendario en busca de nuevos comandos, ejecute esos comandos y luego actualice la descripción del evento con los resultados. Dado que la herramienta opera en infraestructura legítima, es difícil para los defensores detectar actividad sospechosa.

Este método es parte de una tendencia más amplia donde los actores de amenazas abusan de los servicios en la nube para integrarse en los entornos de las víctimas y evitar la detección. Por ejemplo, un actor de un estado-nación iraní utilizó documentos con macros para desplegar un backdoor .NET llamado BANANAMAIL, que usaba el correo electrónico para comunicaciones C2. Google ha deshabilitado las cuentas de Gmail utilizadas por este malware como parte de su respuesta.

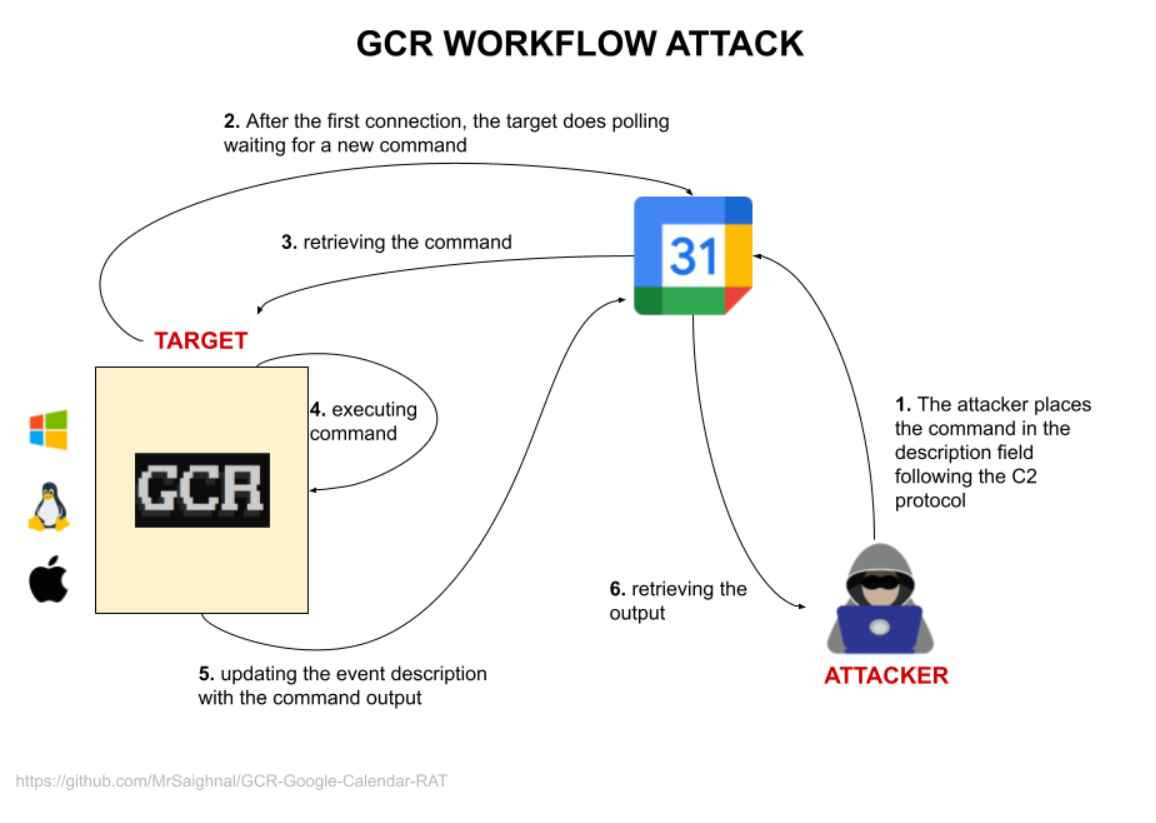

La explotación de Google Calendar por parte de los hackers para operaciones de Comando y Control (C2) involucra un proceso de varios pasos que convierte una característica inocente en un canal encubierto:

- Herramienta Google Calendar RAT (GCR): Los hackers desarrollaron una herramienta llamada Google Calendar RAT, que significa Troyano de Acceso Remoto. Esta herramienta utiliza el servicio de Google Calendar para emitir comandos a sistemas comprometidos.

- Descripciones de Eventos como Canales Encubiertos: GCR explota las descripciones de eventos en Google Calendar. Esencialmente crea eventos de calendario con descripciones que contienen comandos codificados.

- Sondeo y Ejecución: Una máquina comprometida con GCR en funcionamiento verificará periódicamente estos eventos de calendario en busca de nuevas descripciones, es decir, nuevos comandos. Cuando los encuentra, ejecuta los comandos en el dispositivo objetivo.

- Resultados de Comandos: Después de ejecutar los comandos, el malware actualiza la descripción del evento con la salida de la ejecución del comando, que luego puede ser leída por el atacante.

- Infraestructura Legítima: Debido a que GCR utiliza la infraestructura legítima de Google, es más difícil para los defensores de la red discernir entre el tráfico normal a los servicios de Google y las comunicaciones maliciosas de C2.

- En la Práctica: Aunque Google informó que no había observado el uso de GCR en la práctica, se señaló que el exploit de concepto (PoC) se compartió en foros clandestinos. Esto indica que los actores de amenazas son conscientes del método y podrían adoptarlo potencialmente para fines maliciosos.

Tácticas Similares: Destacando un abuso similar de los servicios en la nube, Google también informó sobre un actor de un estado-nación iraní que utilizaba un pequeño backdoor .NET, BANANAMAIL, que usa IMAP para conectarse a una cuenta de correo electrónico controlada por atacantes para fines de C2.

Contramedidas: En respuesta a tales amenazas, Google ha tomado medidas deshabilitando las cuentas de Gmail asociadas con el malware, cortando el canal de comunicación de C2.

Este método es parte de una estrategia más amplia por parte de los actores de amenazas para aprovechar la ubicuidad y la confianza en los servicios en la nube para llevar a cabo sus operaciones discretamente.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.