kics

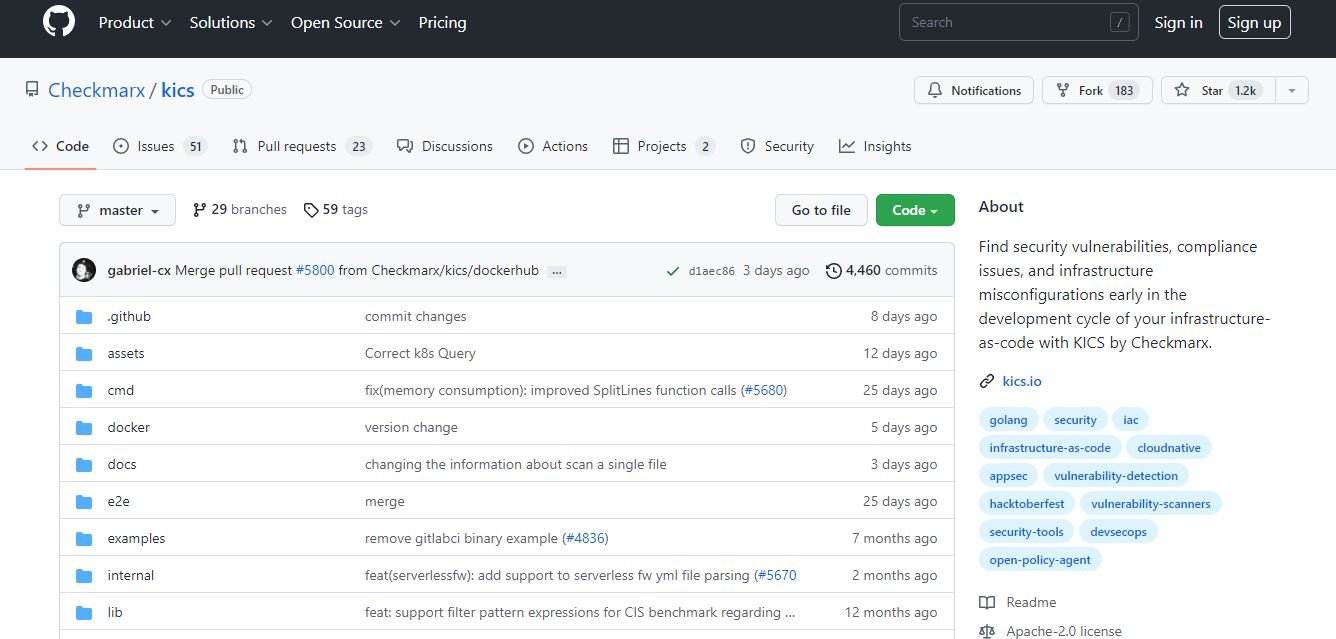

KICS significa K eeping Infrastructure as Code Secure , es de código abierto y es imprescindible para cualquier proyecto nativo de la nube.

Encuentre vulnerabilidades de seguridad, problemas de cumplimiento y configuraciones incorrectas de la infraestructura al principio del ciclo de desarrollo de su infraestructura como código con KICS de Checkmarx.

Cómo funciona

Lo que hace que KICS sea realmente poderoso y popular es su extensibilidad integrada. Esta extensibilidad se logra mediante:

- Reglas heurísticas totalmente personalizables y ajustables llamadas consultas . Estos se pueden editar, ampliar y agregar fácilmente.

- Arquitectura robusta pero a la vez simple , que permite agregar rápidamente soporte para nuevas soluciones de infraestructura como código.

KICS es 100% de código abierto y está escrito en Golang utilizando Open Policy Agent ( OPA ).

La velocidad, la simplicidad y la confiabilidad de Golang lo convirtieron en la opción perfecta para escribir KICS, mientras que Rego , como lenguaje de consulta, fue una opción nativa para implementar consultas de seguridad.

Hasta ahora, se han escrito más de 1000 consultas listas para usar que cubren una amplia gama de comprobaciones de vulnerabilidades para AWS, GCP, Azure y otros proveedores de la nube.

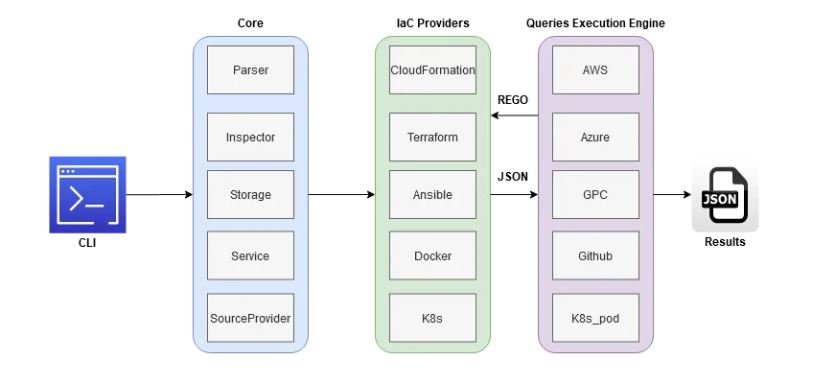

Arquitectura de alto nivel

KICS tiene una arquitectura conectable con una canalización extensible de análisis de lenguajes IaC, lo que permite una fácil integración de nuevos lenguajes y consultas IaC.

En un nivel muy alto, KICS se compone de los siguientes componentes principales: una interfaz de línea de comandos, un analizador, un motor de ejecución de consultas, proveedores de IaC, consultas de seguridad y escritor de resultados.

- Interfaz de línea de comandos => Proporciona entrada CLI a KICS.

- Parser => responsable de analizar los archivos IaC de entrada (terraform y otros)

- Proveedores de IaC => Convierte el lenguaje IaC en JSON normalizado

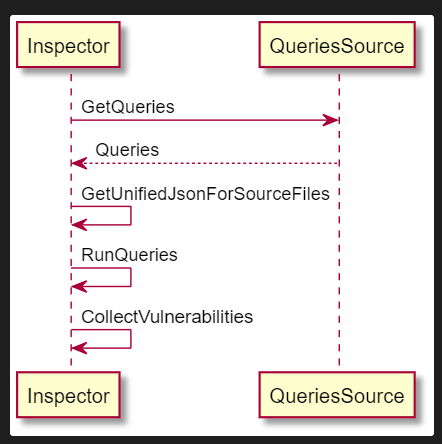

- Motor de ejecución de consultas => aplica consultas REGO contra JSON normalizado

- Consultas de seguridad => consultas REGO preconstruidas para cada seguridad y configuración incorrecta

- Escritor => Escribe los resultados en formato JSON

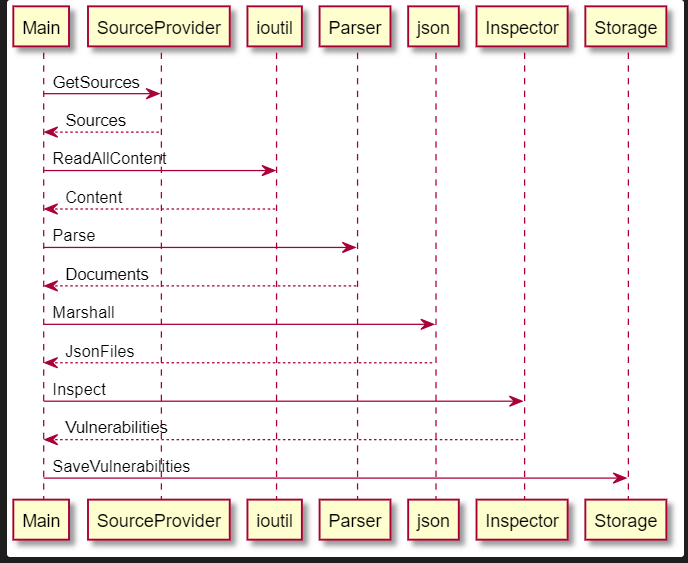

Flujo de ejecución

El siguiente diagrama de secuencia muestra la interacción de los componentes principales de KICS:

Instalar y usar

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.