Los motores de búsqueda como Shodan, Censys o Zoomeye son de gran utilidad para los especialistas en hacking ético, ya que permiten detectar servicios vulnerables, dispositivos expuestos y otros riesgos de seguridad. No obstante, muchos ignoran la existencia de otros servicios similares a los mencionados anteriormente, como el recientemente popular Leakix.

Según especialistas del curso de hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), Leakix es un nuevo proyecto para el escaneo de subredes y recopilación de información. Esta es una herramienta gratuita y se ejecuta en tres modos:

- Servicios: Se enfoca en los resultados del buscador

- Filtraciones: Servicios que usan contraseñas débiles

- Aplicaciones web: Este elemento sigue en desarrollo, por lo que su funcionamiento está por mejorar

Además de las funciones principales, Leakix tiene una API y buenas estadísticas. La función API le permite utilizar automáticamente los resultados de la emisión en sus proyectos. Para una visualización conveniente, debe instalar la utilidad jq.

$ sudo apt-get install jq

La API le permite filtrar solicitudes entre Servicios y Filtraciones, o recibir de todas las secciones

$ curl -sqH'Accept: application/json'

https://leakix.net/host/78.47.222.185'|jq

La siguiente consulta permite buscar entre Servicios:

$ curl -sqH'Accept: application/json' 'Search results for *

Esta consulta permite buscar entre filtraciones:

$ curl -sqH'Accept: application/json' 'Search results for *

Para un mejor resultado, Leakix tiene operadores de búsqueda que le permiten obtener resultados mucho más precisos. A continuación, los expertos del curso de hacking ético le mostrarán qué sintaxis se puede usar en este servicio.

Operadores de búsqueda

- puertos de 3305 a 3308: Puede especificar un rango de puertos. En este ejemplo, la búsqueda se realiza en puertos en el rango [3305 y 3308]

- timestamp: {* TO 2020-05-01}: Muestra todos los resultados hasta el 1 de mayo de 2020

- timestamp:>=2020-05-01: la sintaxis >, >=, < y <= se puede usar para buscar por períodos de tiempo

- ip: (>=212.0.0.0 Y <213.0.0.0): Búsqueda en el rango de IP

- ip:”212.0.0.0/8″: Busca una red específica

De forma predeterminada, las declaraciones adicionales son opcionales si hay al menos una solicitud. Una búsqueda de foo bar baz encontrará cualquier resultado que contenga uno o más de foo, bar o baz. También hay operadores lógicos que se pueden usar en la propia cadena de consulta para proporcionar resultados más precisos, mencionan los especialistas del curso de hacking ético. Por ejemplo, una solicitud como se muestra a continuación:

apache nginx + index of –authorization

- index of – Debe estar presente

- authorization – Debe estar ausente

- apache nginx – Opcional, la presencia de estas palabras mejorará la calidad del problema

Los operadores lógicos populares AND, OR y NOT (también escritos &&, || y !) también son compatibles, pero tenga en cuenta que no siguen las reglas de precedencia normales, por lo que se deben usar paréntesis cuando se usan varios operadores juntos. Por ejemplo:

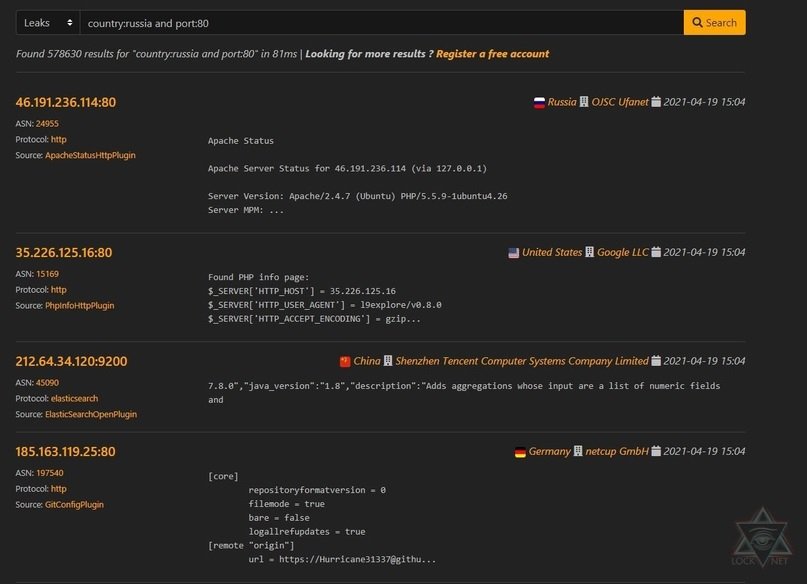

country:russia AND port:80

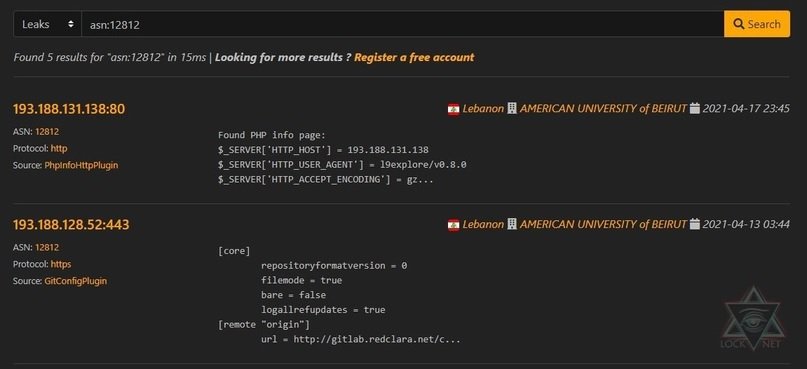

asn:12812

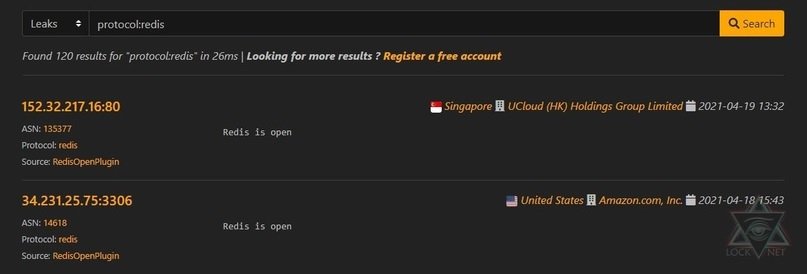

protocol:redis

Ejemplos de solicitudes comunes entre Leaks

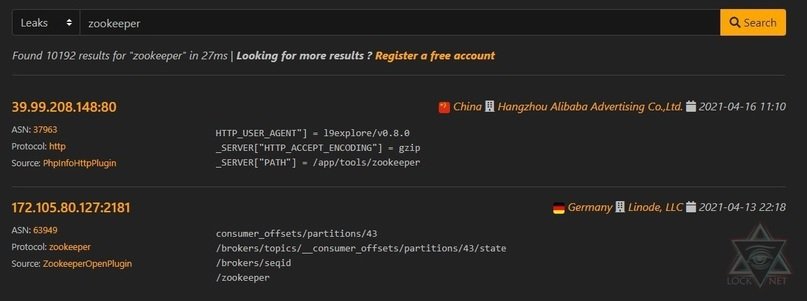

zookeeper – software que se encarga de la sincronización y está disponible sin contraseña

Vale la pena considerar que Leakix es un proyecto voluntario y no cuenta con una suscripción de paga. Si bien aún no cuenta con un número de usuarios cercano al de gigantes como Shodan, Zoomeye o Сensys, los especialistas del curso de hacking ético creen que el servicio es bastante prometedor. Una gran ventaja es la disponibilidad de la API y el modo Filtración, en el que los servidores con bases de datos abiertas, configuraciones y más aparecen con bastante rapidez.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.