A pesar de que los avances en criptografía son continuos y considerables, los investigadores siempre están trabajando en el desarrollo de métodos para descifrar incluso las tecnologías más avanzadas. En esta ocasión, especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cómo usar Ciphey, una herramienta de descifrado completamente automatizada.

Ciphey utiliza una red neuronal profunda con un sistema de filtrado simple para determinar el tipo de cifrado utilizado. Posteriormente utiliza una interfaz de verificación de idioma personalizada para el procesamiento del lenguaje natural que puede detectar cuando un texto dado ya está descifrado.

CARACTERÍSTICAS

Acorde a los especialistas en hacking ético, entre las principales características de Ciphey se encuentran:

- Admite más de 50 variantes de cifrado como binario, Morse y Base64, además de cifrados clásicos como Caesar, el cifrado Affine, el cifrado Wigener y el cifrado moderno como la clave XOR, entre otros

- Inteligencia artificial especialmente creada para la búsqueda aumentada (AuSearch), que determinará el cifrado utilizado. Este proceso no demora más de 5 segundos

- El módulo de procesamiento de lenguaje natural especialmente construido de Ciphey puede determinar si un texto ingresado ya ha sido descifrado o no, ya sea que el texto sea JSON, CTF o simple inglés, Ciphey arrojará resultados en cuestión de milisegundos

- Soporte multilingüe para alemán e inglés (Estados Unidos, Reino Unido, Australia)

- Núcleo C ++ increíblemente rápido

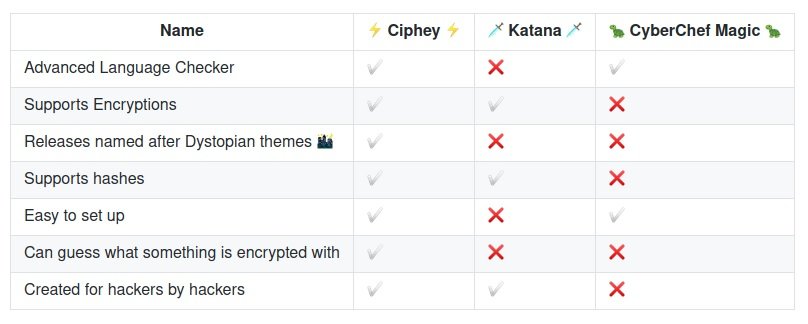

CUADRO COMPARATIVO: CIPHEY – KATANA – CYBERCHEF MAGIG

INSTALACIÓN

pip3 install -U ciphey

USO

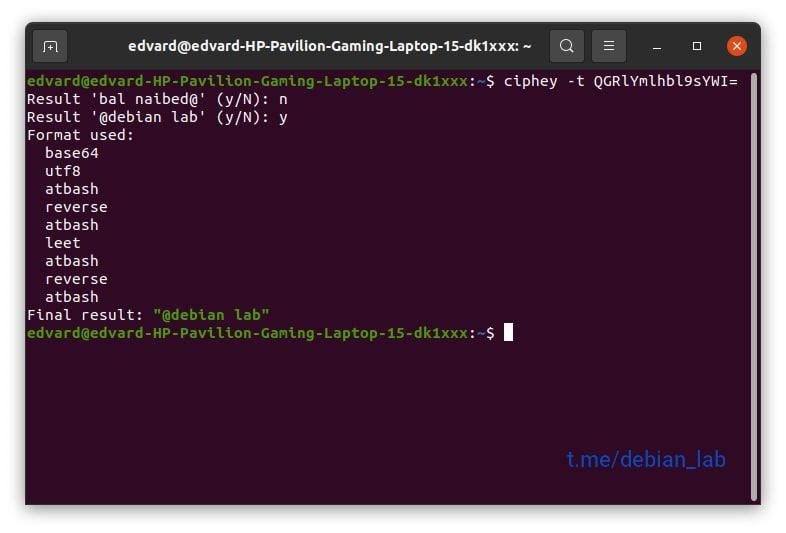

ciphey [options]

-t <encrypted text>, --text <encrypted text>

En esta sección se inserta el texto cifrado para que deseamos descifrar, mencionan los expertos en hacking ético.

CONCLUSIONES

Ciphey es una utilidad de descifrado de texto nueva y moderna que admite una gran cantidad de tipos de cifrado y debe utilizarse si tiene texto cifrado y no sabe cómo descifrarlo, mencionan los expertos en hacking ético. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades, hacking ético y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.