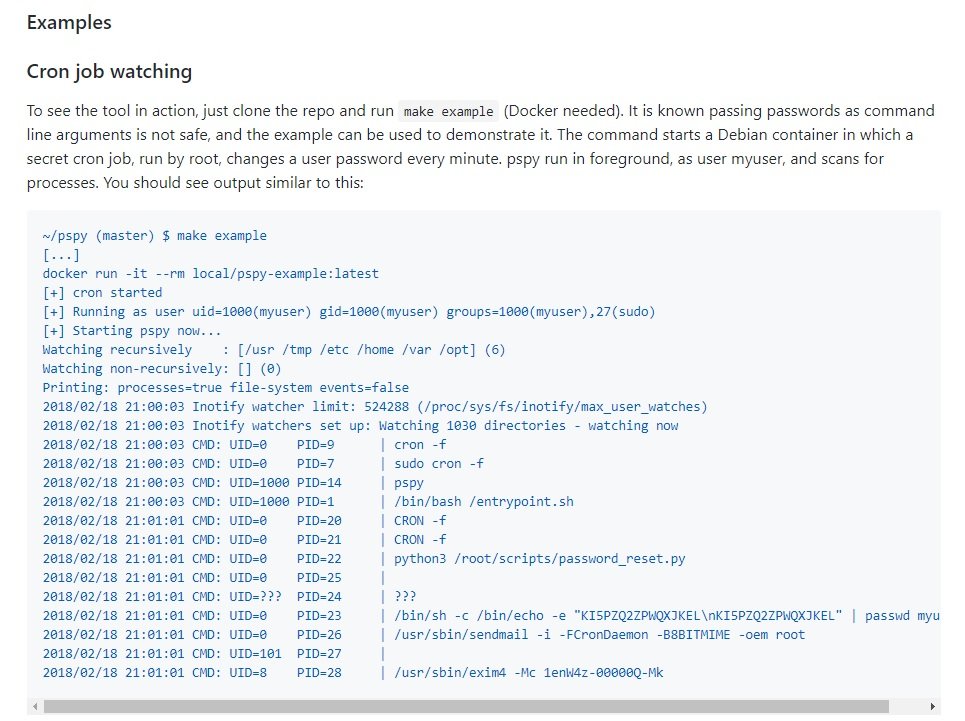

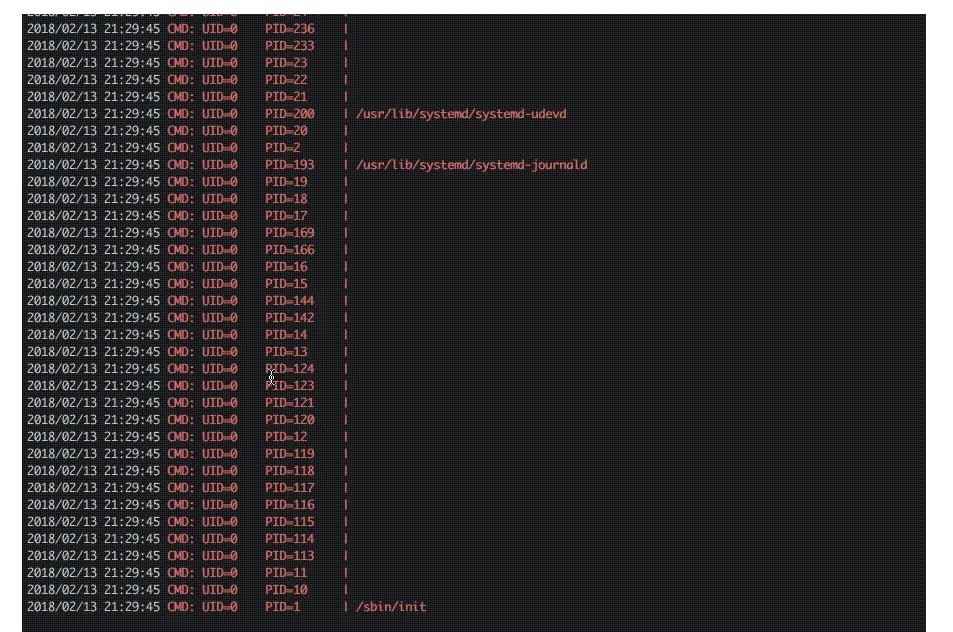

Los expertos en ciberseguridad mencionan que pspy es una herramienta de línea de comandos diseñada para espiar procesos sin necesidad de permisos de root. Al emplear esta herramienta, los investigadores tienen permitido ver comandos ejecutados por otros usuarios, trabajos y otras actividades a medida que se ejecutan. Esto es fundamental para la enumeración de sistemas Linux en CTF. También es útil para demostrar a los administradores de sistemas por qué pasar secretos como argumentos en la línea de comandos es una mala idea.

La herramienta recopila la información de los escaneos procfs. Los investigadores ubicados en partes seleccionadas del sistema de archivos activan estos escaneos para detectar procesos de corta duración.

Cabe mencionar que existen herramientas para enumerar todos los procesos ejecutados en sistemas Linux, incluyendo los procesos que ya han sido finalizados. Por ejemplo, está forkstat, empleada para recibir notificaciones del kernel sobre eventos relacionados con el proceso, como fork y exec.

Aunque estas herramientas requieren privilegios de root, eso no debería dar a los usuarios una sensación de seguridad mal entendida. Nada le impide espiar los procesos que se ejecutan en un sistema Linux, y es posible acceder a grandes cantidades de información en procfs mientras se esté ejecutando un proceso. No obstante, existe un inconveniente, pues los investigadores deben atrapar procesos de corta duración en lapsos de tiempo muy cortos. Escanear el directorio /proc en busca de nuevos PID en un bucle infinito completa el hack, pero consume enormes recursos informáticos.

Un método menos evidente es usar el siguiente: Los procesos tienden a acceder a archivos como bibliotecas en /usr, archivos temporales en /tmp, archivos de registro en /var, entre otros. Usando la API de inotify, el investigador puede recibir notificaciones cada vez que estos archivos se crean, modifican o eliminan. No se requieren privilegios altos para esta API, ya que es necesaria para muchas aplicaciones de uso rutinario, como editores de texto. Por lo tanto, a pesar de que los usuarios no root no pueden monitorear los procesos directamente, sí pueden monitorear los efectos de los procesos en el sistema de archivos.

Los administradores pueden usar los eventos del sistema de archivos como desencadenante para escanear/procesar, con la esperanza de hacerlo lo suficientemente rápido como para detectar el proceso. Esto es posible usando pspy; A pesar de que no hay garantía de que los administradores no perderán ningún proceso, las posibilidades de éxito son lo suficientemente altas como para intentarlo.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.