En su más reciente investigación, los equipos de seguridad de Microsoft detectaron una campaña de phishing empleando más de 300 mil subdominios únicos empleados en toda clase de ataques. La detección de estos dominios eventualmente llevó al hallazgo de BulletProofLink, una plataforma de phishing como servicio (PhaaS) dedicada a la venta de kits de ataque, plantillas email, hosting y otros servicios por un precio relativamente bajo.

También conocida como BulletProftLink o Anthrax, esta es la operación responsable de muchas de las más ambiciosas campañas de phishing detectadas recientemente, ofreciendo a diversos grupos cibercriminales acceso a sus recursos maliciosos mediante una suscripción mensual, garantizando un ingreso constante a sus desarrolladores.

Los hallazgos de esta investigación fueron publicados recientemente en un extenso informe de seguridad. A continuación, mostraremos los aspectos más importantes de BulletProofLink, sus métodos, alcance y riesgo potencial para las organizaciones afectadas.

Antes de continuar, debemos considerar que el phishing como servicio opera de forma similar a las plataformas de ransomware como servicio (RaaS), en las que los creadores de malware y afiliados actúan en conjunto para desplegar la mayor cantidad de ataques posibles; mientras los afiliados despliegan los ataques en la naturaleza y se quedan con la mayor parte de las ganancias por hacer el trabajo sucio, las plataformas RaaS reciben una porción de las ganancias obtenidas de un ataque y el pago de suscripciones mensuales.

Los desarrolladores de phishing como servicio brindan una infraestructura completa para el despliegue de estos ataques, creando páginas de inicio de sesión falsas, plataformas de hosting, plantillas y herramientas de hacking.

Cómo funciona BulletProofLink

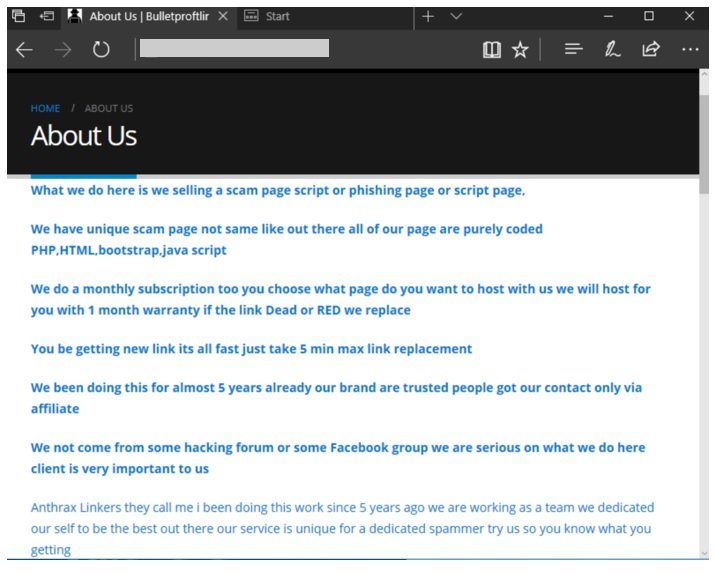

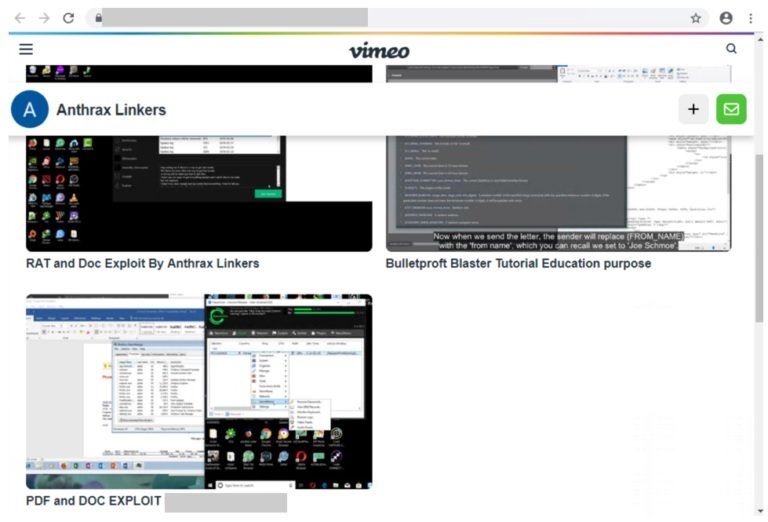

En la sección “Acerca de” en su sitio web, los desarrolladores de esta plataforma PhaaS aseguran que BulletProofLink ha estado activa desde 2018, ofreciendo servicios destacados para el spam y campañas de compromiso de email. Los operadores controlan otras plataformas con los alias BulletProftLink y Anthrax, incluyendo blogs y cuentas en YouTube y Vimeo con tutoriales y material promocional.

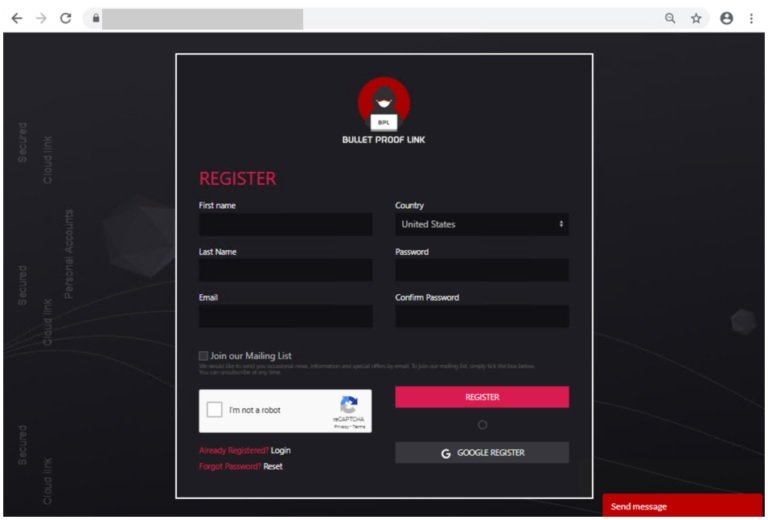

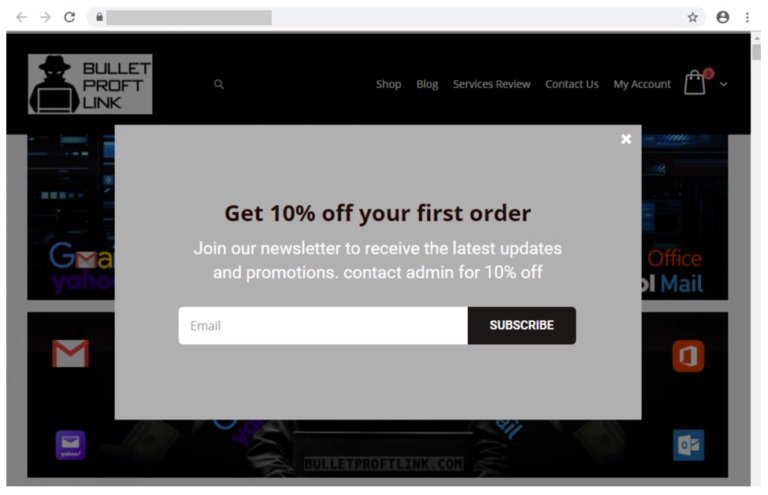

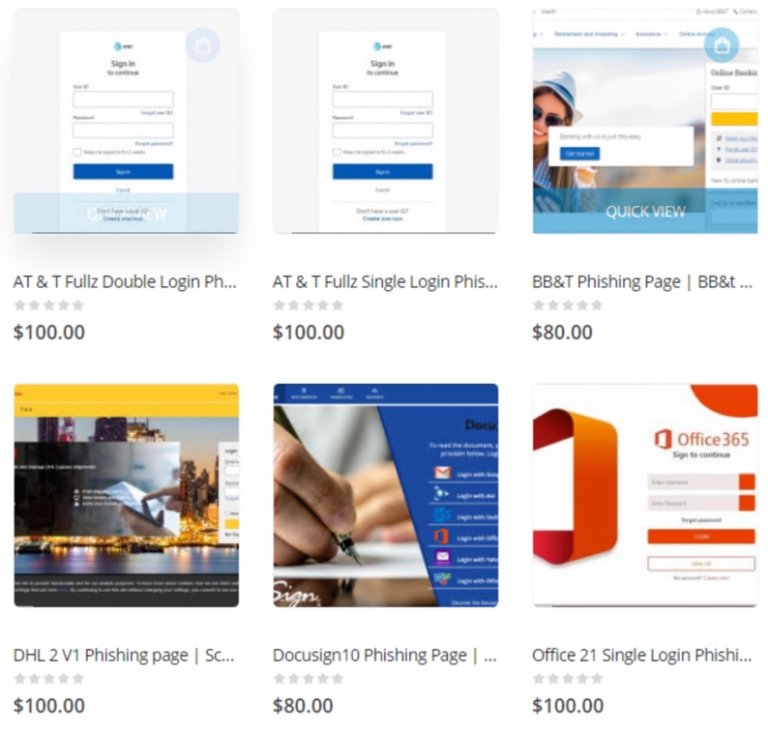

Además, BulletProofLink cuenta con una tienda en línea donde los clientes pueden registrarse, iniciar sesión y suscribirse a la plataforma. Los investigadores de Microsoft detectaron múltiples cambios en esta tienda a lo largo de su análisis, aunque en esencia esta plataforma funciona como cualquier otro servicio de pago mensual, incluso ofreciendo descuentos a sus nuevos usuarios.

Plantillas email

BulletProofLink ofrece más de 100 plantillas email para el despliegue de campañas de phishing contra toda clase de usuarios y organizaciones. Los actores de amenazas pueden mantener un control total de la información robada creando sus propias páginas de recopilación o bien usando las plataformas ofrecidas por BulletProofLink.

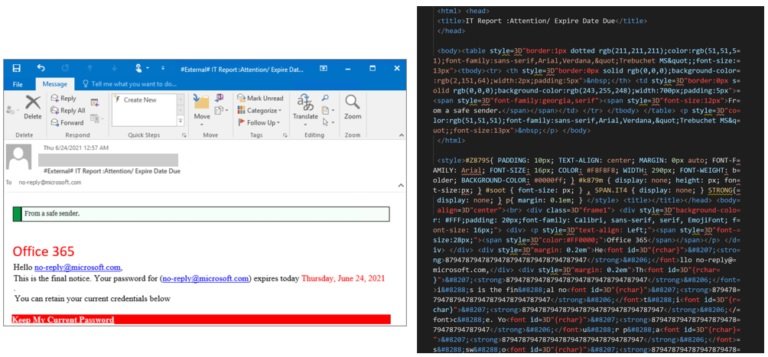

El análisis de las plantillas concluyó que estas están diseñadas para evadir la detección en el sistema objetivo, además de que un simple vistazo a estas herramientas no bastaría para decir que fueron creadas por los mismos atacantes, ya que todas las plantillas son diferentes entre sí y sólo pueden encontrarse similitudes en su código fuente.

Soporte y hosting

El hosting de plataformas de phishing es otro de los principales servicios ofrecidos por BulletProofLink, con precios de entre $50 USD para enlaces de un solo uso hasta $800 USD por una suscripción mensual completa. El método de pago más común parece ser el Bitcoin, aunque lo más probable es que se acepten otras criptomonedas.

El sitio web también incluye una sección de soporte a usuarios con la que los clientes pueden solicitar mayores informes para el uso de estas herramientas maliciosas. Esta no es la única forma de contactar a los creadores de BulletProofLink, pues los clientes también pueden recibir asesoría por Skype, ICQ, foros de chat en deep web, entre otras formas.

Ataque de BulletProofLink

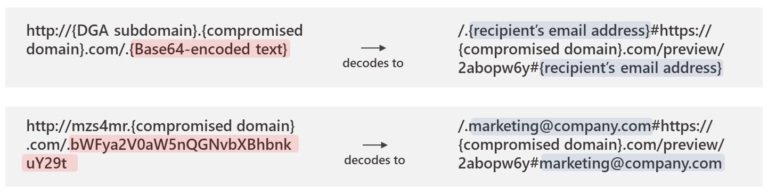

Como se menciona al inicio, esta plataforma PhaaS fue detectada durante la investigación de una campaña de phishing muy agresiva usando que usaba el kit de BulletProofLink en sitios creados por atacantes o que forman parte del servicio. Los investigadores de Microsoft mencionan que las campañas desplegadas desde esta operación emplean una técnica conocida como “subdominios infinitos”, un método de ataque basado en el uso de una única URL para cada objetivo de ataque que ha gozado de creciente popularidad entre la comunidad cibercriminal.

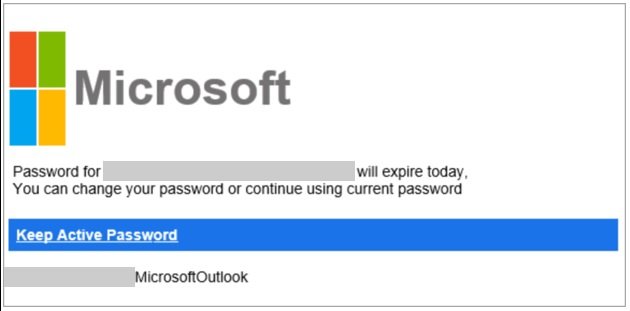

En uno de los casos analizados, un atacante empleó el logotipo de Microsoft usando intencionalmente colores erróneos como un método para evitar la detección de Microsoft, basada en el rastreo de los colores distintivos de la compañía.

Los mensajes también emplean una técnica llamada “fuente punto cero”, con la que pueden rellenar el código HTML en el email con caracteres invisibles para el usuario objetivo, ofuscando el contenido malicioso del email en un intento de evadir la detección. Esta es otra técnica de creciente popularidad entre los hackers, aseguran los investigadores.

La URL de phishing contenía información de la víctima codificada en Base64 junto con un sitio propiedad del atacante al que los usuarios son redirigidos. En esta campaña, se utilizó un dominio base único para la técnica de subdominio infinito, iniciando los redireccionamientos de la campaña y aprovechando sitios secundarios durante semanas.

A pesar de que las fuerzas del orden en múltiples países ya han detectado esta operación, BulletProofLink sigue siendo parte fundamental de múltiples campañas de phishing activas, con grandes volúmenes de redirecciones a sus enlaces de procesamiento de contraseñas de proveedores legítimos de hosting web.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.