La empresa de comercio de activos digitales Wintermute ha sido hackeada y ha perdido USD 162,2 millones en operaciones de DeFi, anunció hoy el director ejecutivo de la empresa Evgeny Gaevoy.

Wintermute proporciona liquidez a más de 50 intercambios de criptomonedas y plataformas comerciales incluidos Binance, Coinbase, Kraken y Bitfinex.

La empresa sigue siendo solvente, con el doble de la cantidad robada en capital. Sin embargo, se espera una interrupción del servicio en los días siguientes, ya que la plataforma trabajará para restaurar todas sus operaciones.

Gaevoy también ha declarado que están dispuestos a tratar el incidente de seguridad como un evento de “sombrero blanco”, lo que significa que están abiertos a pagar una recompensa al atacante por explotar con éxito la vulnerabilidad, sin ninguna consecuencia legal.

Sin embargo, se desconoce si el actor de amenazas está interesado en devolver los fondos robados a Wintermute.

El CEO de la compañía ha aclarado que las operaciones CeFi (finanzas centralizadas) y OTC (over-the-counter) de Wintermute no se han visto afectadas por la brecha de seguridad.

Para aliviar la ansiedad de los prestamistas en los inversores, Gaevoy les ha ofrecido la oportunidad de retirar los préstamos si así lo desean.

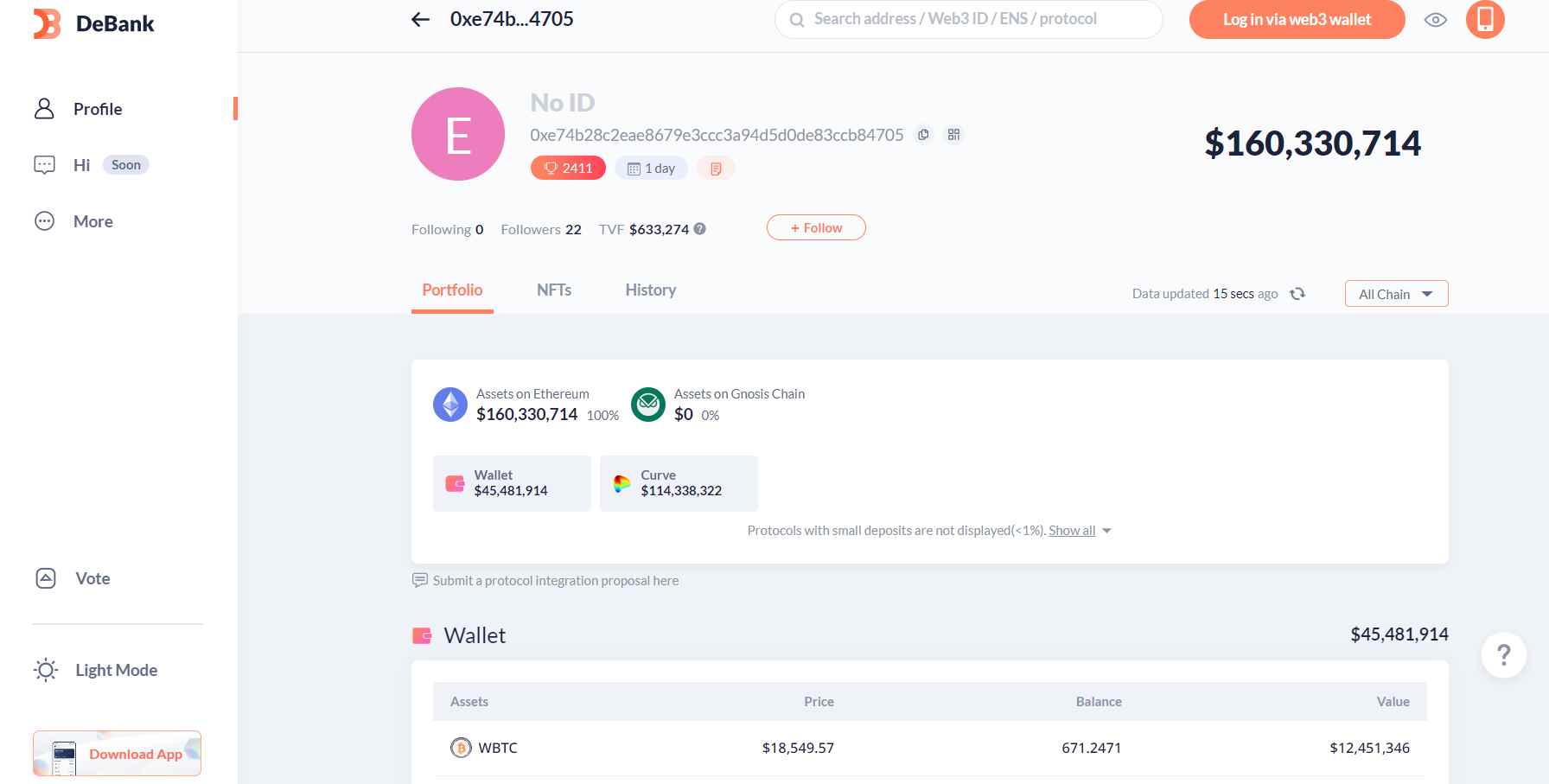

La billetera del hacker actualmente contiene aproximadamente $ 47,7 millones en activos digitales. El resto del dinero se ha movido al grupo de liquidez “3CRV” de Curve Finance, donde los tokens serán difíciles de distinguir y congelar.

Cómo sucedió el hackeo

Gaevoy no proporcionó detalles sobre cómo el hacker logró robar los fondos, pero algunos expertos en criptografía sugieren como un escenario plausible que el atacante probablemente explotó una vulnerabilidad en Profanity, un generador de direcciones de vanidad para Ethereum, para el cual la prueba de concepto (PoC ) existe .

Lo que las herramientas de Profanity permiten a los usuarios es generar direcciones que no son completamente aleatorias pero que contienen una herramienta de generación de direcciones personalizadas de Ethereum que permite a los usuarios crear una dirección personalizada que contiene una cadena predefinida de números y letras (de la A a la F).

El autor abandonó el proyecto hace algunos años debido a vulnerabilidades de seguridad fundamentales que permitieron descifrar las claves privadas.

Más específicamente, se estimó que alguien podría aplicar la fuerza bruta a las claves privadas de cada dirección personal de 7 caracteres utilizando aproximadamente mil GPU durante 50 días.

Aunque tal colección de GPU requiere una inversión significativa, muchas granjas mineras de criptomonedas trabajan con una mayor cantidad de GPU.

Además, las poderosas granjas mineras se han vuelto inútiles luego de la reciente fusión de Ethereum. Algunos de estos operadores de granjas podrían encontrar que descifrar direcciones de blasfemias sería una excelente manera de volver a la rentabilidad.

Los analistas de seguridad revelaron recientemente la vulnerabilidad de Profanity y afirmaron que los atacantes ya la usaron para robar 3,3 millones de dólares .

Llamaron a todos los que tenían fondos en billeteras creadas con Profanity para mover los activos a otra parte de inmediato.

Tras las recientes revelaciones, el autor de Profanity eliminó todos los archivos binarios y archivó el repositorio de GitHub del proyecto para reducir el riesgo de que alguien use la herramienta insegura en el futuro.

La billetera Wintermute comprometida parece haber sido creada con el generador de direcciones de cortesía con errores, por lo que la debilidad de Profanity parece una posibilidad válida para robar el dinero.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.