Twilio es una empresa estadounidense que proporciona herramientas de comunicación programables para realizar y recibir llamadas telefónicas, enviar y recibir mensajes de texto y realizar otras funciones de comunicación utilizando sus API de servicios web.

La empresa tiene más de 5000 empleados en 17 países y sus ingresos en 2021 ascienden a 2840 millones de dólares.

“El 4 de agosto de 2022, Twilio se dio cuenta del acceso no autorizado a la información relacionada con un número limitado de cuentas de clientes de Twilio a través de un sofisticado ataque de ingeniería social diseñado para robar las credenciales de los empleados. Este amplio ataque contra nuestra base de empleados logró engañar a algunos empleados para que proporcionaran sus credenciales. Luego, los atacantes usaron las credenciales robadas para obtener acceso a algunos de nuestros sistemas internos, donde pudieron acceder a ciertos datos de los clientes”. Twilio dijo durante el fin de semana. lee el informe publicado por Twilio.

La compañía no reveló el número de empleados y clientes afectados.

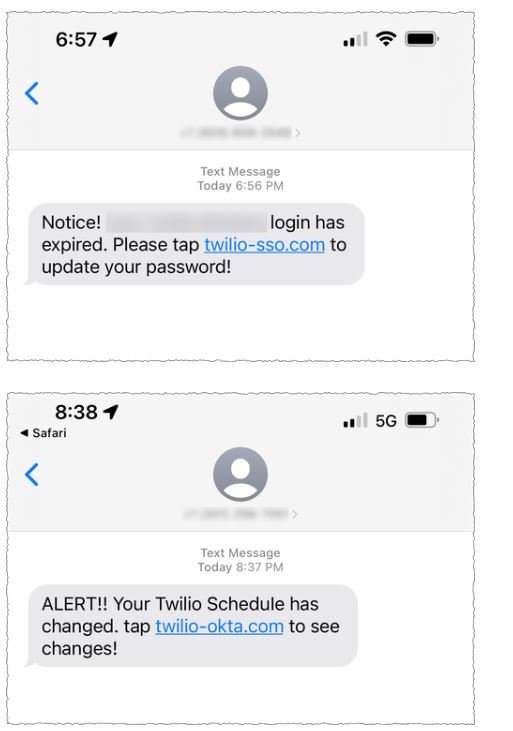

Los empleados de la empresa recibieron mensajes de phishing haciéndose pasar por el departamento de TI, el contenido de los mensajes informaba al destinatario que sus contraseñas habían caducado o que su horario había cambiado, y los instaba a iniciar sesión en una URL que controla el atacante. Las direcciones URL en los mensajes incluían palabras como “Twilio”, “Okta” y “SSO” en un intento de engañar a los usuarios para que hicieran clic en un enlace que los redirigiría a una página de destino que se hacía pasar por la página de inicio de sesión de Twilio. Los mensajes de texto se originaron en las redes de operadores estadounidenses.

Pidiéndoles que hagan clic en URL que contengan las palabras clave “Twilio”, “Okta” y “SSO” que los redirigirían a un clon de la página de inicio de sesión de Twilio.

“Los mensajes de texto se originaron en las redes de operadores estadounidenses. Trabajamos con los operadores de EE. UU. para cerrar a los actores y trabajamos con los proveedores de alojamiento que sirven las URL maliciosas para cerrar esas cuentas”, continúa el informe del incidente. “Además, los actores de amenazas parecían tener habilidades sofisticadas para hacer coincidir los nombres de los empleados de las fuentes con sus números de teléfono”.

Twilio informó que tiene conocimiento de ataques similares que golpean a otras empresas, por lo que ha coordinado su respuesta a los actores de la amenaza. La empresa está colaborando con los operadores para detener los mensajes maliciosos, así como con sus registradores y proveedores de alojamiento para cerrar las URL maliciosas.

La compañía también revocó el acceso a las cuentas de los empleados comprometidos.

“Dado que los actores de amenazas pudieron acceder a un número limitado de datos de cuentas, hemos estado notificando a los clientes afectados de forma individual con los detalles. Si Twilio no se pone en contacto contigo, significa que no tenemos pruebas de que tu cuenta se haya visto afectada por este ataque”. concluye el informe. “El equipo de respuesta a incidentes de seguridad de Twilio publicará actualizaciones adicionales aquí si hay algún cambio. También tenga en cuenta que Twilio nunca le pedirá su contraseña ni le pedirá que proporcione información de autenticación de dos factores en ningún otro lugar que no sea a través del portal twilio.com”.

Slack

Slack notificó que restableció aproximadamente el 0,5% de las contraseñas de sus usuarios, después de corregir un error que exponía hashes de contraseña salteados, al crear o revocar enlaces de invitación compartidos para espacios de trabajo.

Slack dice que tiene más de 169.000 clientes de pago de más de 150 países, con 65 empresas Fortune 100 que utilizan sus servicios.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.