Reportes indican que un grupo de actores de amenazas logró comprometer la red corporativa de Virgin Mobile, con sede en Arabia Saudita. Al parecer, los hackers accedieron al sistema de correo electrónico y a un controlador de dominio Active Directory de la compañía, información que ahora está siendo vendida en foros de dark web.

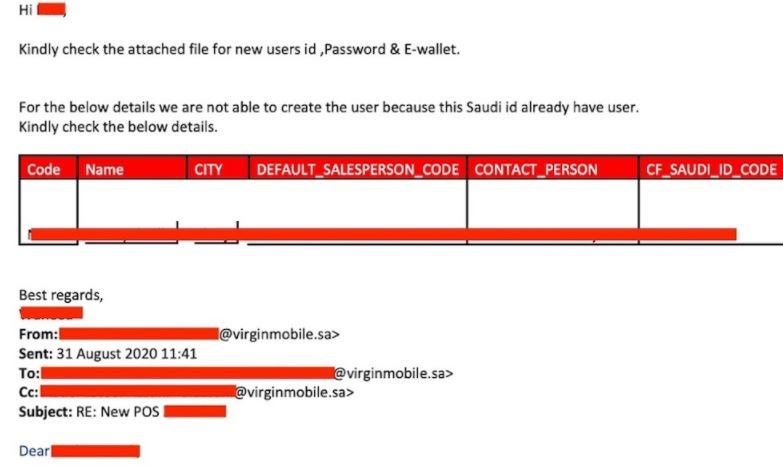

Estos reportes ya han sido conformados por especialistas en ciberseguridad, que han encontrado indicios de la información expuesta en foros de hacking, que incluye correos electrónicos entre empleados, actividad de inicio de sesión y hojas de cálculo acerca del desempeño de los administradores de cuentas.

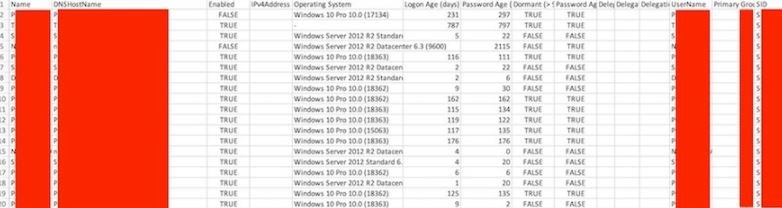

Además, los actores de amenazas expusieron más de mil cuentas con nombres de usuario, nombres de empleado, direcciones email y registros de actualización de contraseñas. Los informes fueron confirmados por BANKINFOSECURITY.

Un portavoz de Virgin declaró que las causas de la filtración ya han sido corregidas, por lo que se espera que no se repita un incidente similar. Respecto a las causas del incidente, el portavoz mencionó que todo se debe a un problema relacionado con Microsoft Exchange que la propia compañía tecnológica parcheó hace unos días. No se añadieron detalles sobre el tipo de ataque o la vulnerabilidad explotada por los hackers maliciosos, aunque fuentes extraoficiales mencionan que los atacantes podrían haber permanecido en las redes de la compañía por al menos un par de meses.

Por otra parte, el investigador y fundador de Have I Been Pwned, Troy Hunt, menciona que las muestras de información recolectadas parecen “altamente creíbles”, por lo que el incidente debería ser tomado con seriedad: “Encontramos múltiples atributos de datos que normalmente no son accesibles para un actor fuera de una red privada; se requiere que muchas cosas salgan mal para que los hackers lograran tales niveles de acceso”.

Los ataques contra grandes empresas en Oriente Medio se han convertido en una tendencia reciente, incluyendo incidentes en compañías tecnológicas, de servicios financieros, instituciones gubernamentales y otras organizaciones en países como Arabia Saudita, Emiratos Árabes Unidos, Jordania, Israel y Catar.

Respecto a los atacantes, un especialista en ciberseguridad australiano que ha solicitado anonimato menciona que, tras analizar una lista de direcciones IP vinculadas a estos incidentes fue posible atribuir esta actividad maliciosa al grupo de hacking APT35, también conocido como “Cobalt Gipsy”, presuntamente patrocinado por el gobierno de Irán, aunque es posible que se trate de un grupo de hacking capaz de usar direcciones IP para desviar la atención de su ubicación real.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.