El grupo de ransomware Cl0p ha afirmado en su sitio web de filtraciones basado en Tor que ha hackeado los sistemas de Thames Water, que se anuncia como la compañía de agua y aguas residuales más grande del Reino Unido, que atiende a 15 millones de personas. Sin embargo, los expertos en seguridad cibernética han señalado que, si bien Cl0p nombra a Thames Water en su sitio, los archivos filtrados como prueba del hackeo en realidad parecen pertenecer a una compañía de agua diferente llamada South Staffordshire, cuyas subsidiarias, South Staffs Water y Cambridge Water, atienden 1.6 millones de personas y decenas de miles de empresas en el Reino Unido.

En su sitio web, Cl0p nombra a Thames Water con la dirección y los ingresos de la empresa, pero un número de teléfono y una segunda dirección que se muestran en la misma página pertenecen a South Staffs Water. Algunos documentos filtrados también hacen referencia a South Staffordshire y South Staffs Water.

Al menos un sitio web de noticias británico local publicó un titular alarmista, ahora eliminado, que advierte sobre la posible contaminación del agua como resultado del presunto hackeo de Thames Water.

Thames Water emitió un comunicado el martes diciendo que los informes de los medios son falsos. También el martes, South Staffordshire confirmó que estaba en el punto de mira de los ciberdelincuentes .

South Staffordshire proporcionó pocos detalles, pero dijo que el incidente interrumpió su red de TI corporativa y afirmó que su capacidad para suministrar agua segura no se ha visto afectada “gracias a los sólidos sistemas y controles sobre el suministro y la calidad del agua que tenemos en todo momento”.

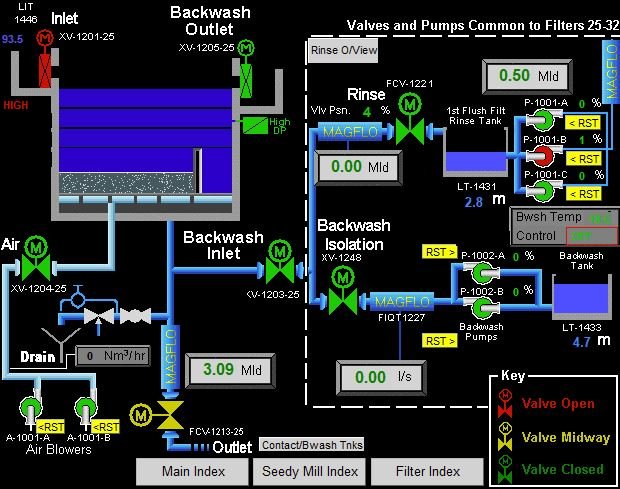

South Staffordshire tranquiliza a los clientes sobre la seguridad del suministro de agua y los titulares alarmistas están relacionados con los hackers que afirman haber obtenido acceso a todos los sistemas de la empresa, incluidos los sistemas SCADA (control de supervisión y adquisición de datos) que, según los ciberdelincuentes, “ controlar los productos químicos en el agua”.

“Sería fácil cambiar la composición química de su agua, pero es importante tener en cuenta que no estamos interesados en causar daño a las personas”, dijeron los ciberdelincuentes.

Dos de las capturas de pantalla que publicaron muestran sistemas de interfaz hombre-máquina (HMI) que podrían permitir que alguien altere los sistemas de control industrial (ICS), pero algunas HMI solo se usan con fines de monitoreo. Una de las capturas de pantalla muestra HMI que parecen estar relacionadas con el tratamiento de aguas residuales.

Un experto ha confirmado que las capturas de pantalla son de un sistema HMI real y que pueden usarse para controlar los productos químicos en el proceso de purificación del agua.

“Sin embargo, tales procesos químicos no son lineales: los cambios menores pueden hacer que el nivel de pH deseado se desvíe rápidamente de los rangos de seguridad. Entonces, para mantener un nivel de pH utilizable, se requiere tener un lazo de control administrado en tiempo real que se realiza en el nivel de PLC. Como tales cambios de configuración a través de la HMI se detectarán y alertarán a nivel del PLC y es poco probable que causen daños en el suministro de agua de salida”, explicó Barda.

“Sin embargo, tenga en cuenta que cuando un atacante obtiene acceso a una computadora OT interna de este tipo, también puede instalar un malware oculto que se propagará aún más en la red OT interna y eventualmente podría llegar a los activos en los que puede causar un daño real”, agregó. “Entonces, aunque el sitio pueda permanecer operativo, se recomienda encarecidamente realizar una inspección cibernética en profundidad de todos los activos en busca de malware inactivo adicional”.

Los ciberdelincuentes aseguran haber sustraído más de 5 Tb de información tras pasar meses en las redes de la empresa. También afirman que los archivos no se cifraron, como en muchos otros ataques, y que la víctima ofreció pagar un rescate, pero la cantidad era demasiado baja.

Cientos de empresas han sido atacadas por el ransomware Cl0p y NCC Group informó recientemente que muchas de sus víctimas pertenecen al sector industrial . Varias personas acusadas de tener algún tipo de papel en la operación Cl0p han sido detenidas , pero eso no parece haber tenido un gran impacto. No es raro que los actores de amenazas apunten a empresas en el sector del agua y se sabe que los grupos de ransomware acceden a los sistemas SCADA en estas organizaciones. Si bien en algunos casos los atacantes pueden no saber demasiado sobre cómo funciona el ICS comprometido, hay algunos actores de amenazas que saben exactamente lo que están haciendo.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.