Los hackers violaron Cisco Systems y robaron datos no confidenciales. Hackers con fines de lucro violaron los sistemas de Cisco en mayo y robaron gigabytes de información, pero el gigante de las redes dice que el incidente no afectó su negocio. Cisco publicó el miércoles un aviso de incidente de seguridad y una publicación de blog técnica que detalla la violación . La intrusión se detectó el 24 de mayo, pero la empresa compartió su versión de la historia ahora, poco después de que publicaran una lista de archivos presuntamente robados de sus sistemas.

Según Cisco, el hacker apuntó a uno de sus empleados y solo logró robar archivos almacenados en una carpeta de Box asociada con la cuenta de ese empleado, así como datos de autenticación de empleados de Active Directory. La empresa afirma que la información almacenada en la carpeta Box no era confidencial.

Para el acceso inicial, el hacker apuntó a la cuenta personal de Google de un empleado. Ellos obtuvieron las credenciales de Cisco del empleado a través de Chrome, que se había configurado para sincronizar contraseñas.

Para eludir la autenticación multifactor (MFA), el hacker utilizó una técnica conocida como fatiga de MFA, en la que envía un gran volumen de solicitudes push al dispositivo móvil del objetivo con la esperanza de que acepte la solicitud por accidente o en un intento silenciar las notificaciones. El empleado objetivo también recibió múltiples llamadas telefónicas durante un período de varios días, donde la persona que llamó, afirmando estar asociada con una organización de apoyo, intentó engañarlos para que le entregaran información.

El hacker logró inscribir nuevos dispositivos para MFA y se autenticó en la VPN de Cisco. Una vez que se logró eso, comenzaron a dejar caer herramientas de acceso remoto y post-explotación. Los hackers escalaron sus privilegios, crearon puertas traseras para la persistencia y se trasladaron a otros sistemas en el entorno, incluidos los servidores Citrix y los controladores de dominio.

Después de que se detectó la intrusión y se canceló el acceso del actor de amenazas, Cisco observó continuos intentos de recuperar el acceso, pero la compañía dice que todos fallaron.

Cisco ha atribuido el ataque a un corredor de acceso inicial vinculado al actor de amenazas UNC2447, un grupo vinculado a Rusia conocido por usar FiveHands y HelloKitty ransomware, así como a Lapsus$ , el grupo que atacó a varias empresas importantes antes de que se identificara a sus presuntos miembros por la aplicación de la ley. El corredor de acceso inicial también ha sido vinculado al grupo de ransomware Yanluowang.

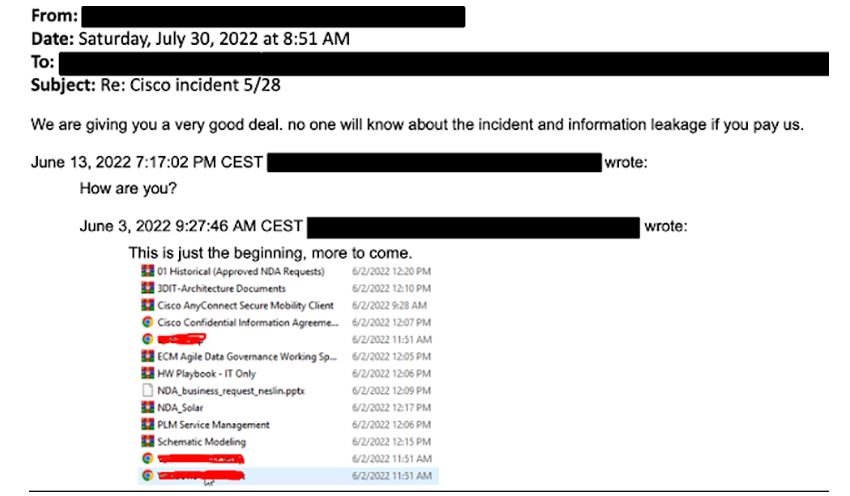

De hecho, el grupo de ransomware Yanluowang se atribuyó el mérito del ataque y afirmó haber robado aproximadamente 3000 archivos con un tamaño total de 2,8 Gb. Los nombres de los archivos publicados por los hackers sugieren que han robado clientes VPN, código fuente, NDA y otros documentos.

“Cisco no identificó ningún impacto en nuestro negocio como resultado de este incidente, incluidos los productos o servicios de Cisco, datos confidenciales de clientes o información confidencial de empleados, propiedad intelectual u operaciones de la cadena de suministro”, dijo Cisco.

El ransomware de cifrado de archivos no se implementó en el ataque. El autor del ataque envió correos electrónicos a los ejecutivos de Cisco después de ser eliminado de sus sistemas, pero “no hizo ninguna amenaza específica ni demandas de extorsión”.

Symantec escribió por primera vez sobre el ransomware Yanluowang en octubre de 2021, cuando el malware parecía estar en desarrollo. Unas semanas más tarde, la compañía informó haber visto que el ransomware se usaba para apuntar a corporaciones financieras en los Estados Unidos.

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.