Los analistas de seguridad han encontrado problemas de seguridad en el sistema de pago presente en los teléfonos inteligentes Xiaomi que se basan en chips MediaTek que proporcionan el entorno de ejecución confiable (TEE) que es responsable de firmar transacciones.

Los hackers podrían explotar las vulnerabilidades para firmar paquetes de pago falsos utilizando una aplicación de terceros sin privilegios.

Las implicaciones de tal hackeo serían hacer que el servicio de pago no esté disponible o firmar transacciones desde la billetera móvil del usuario a la cuenta del actor de la amenaza.

Teniendo en cuenta lo comunes que son los pagos móviles y los teléfonos Xiaomi, especialmente en los mercados asiáticos, se estima que el fondo común de dinero que los hackers podrían aprovechar es de miles de millones de dólares estadounidenses.

Entorno de confianza en Xiaomi

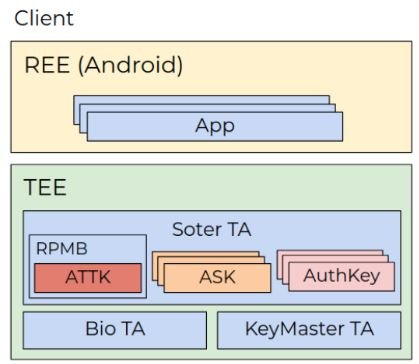

Los teléfonos Xiaomi que funcionan con un chip MediaTek utilizan la arquitectura TEE “Kinibi”, que crea un enclave virtual separado para almacenar las claves de seguridad necesarias para firmar transacciones.

Este espacio está diseñado para ejecutar aplicaciones confiables como “thhadmin” de Xiaomi, que es responsable de la gestión de seguridad, incluido el marco de pago móvil integrado ‘Tencent Soter’ que proporciona una API para aplicaciones de terceros para integrar capacidades de pago.

Aplicaciones como WeChat Pay y Alipay, que en conjunto tienen más de mil millones de usuarios, se basan en la API ‘Tencent Soter’ para verificar los paquetes de pago de forma segura y permitir las transacciones financieras.

Atacando el espacio de confianza de Xiaomi

Los investigadores de seguridad de Check Point han encontrado una falla en el formato de aplicación confiable que usa Xiaomi, a saber, la falta de control de versiones. Esto abre la puerta a un ataque de degradación, lo que significa que un hacker podría reemplazar una aplicación más nueva y segura con una versión más antigua y vulnerable.

Los investigadores pudieron usar otra vulnerabilidad (CVE-2020-14125) en la aplicación confiable Tencent Soter que permite a un atacante extraer claves privadas y firmar paquetes de pago falsos en el contexto de un usuario sin privilegios.

Pasaron por alto los parches de seguridad de Xiaomi y MediaTek al sobrescribir la aplicación ‘thhadmin’ en MIUI 12.5.6.0 con la de MIUI 10.4.1.0, abriendo una gran cantidad de posibilidades de explotación.

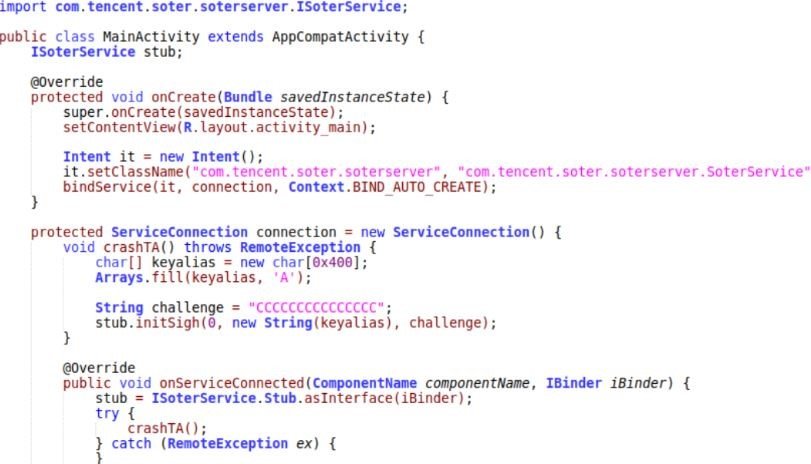

El enlace de comunicación se establece utilizando SoterService como proxy, después de invocar la función initSigh en la aplicación Soter utilizando el siguiente código Java.

Cómo mantenerse a salvo

Para los usuarios de teléfonos Xiaomi basados en MediaTek, es importante aplicar las actualizaciones de seguridad de Android 2022 de junio, que abordan la vulnerabilidad CVE-2020-14125.

La falla de fuga de clave de Soter es un problema de terceros, y Xiaomi solo pudo confirmar que el proveedor está trabajando en una solución, por lo que debería haber un parche disponible en el futuro.

Si no puede darse el lujo de deshabilitar los pagos móviles por completo, intente minimizar la cantidad de aplicaciones instaladas en su dispositivo, mantenga su sistema operativo actualizado y use una suite de seguridad móvil que pueda detectar y detener acciones sospechosas.

Fuente: https://www.bleepingcomputer.com/news/security/xiaomi-phones-with-mediatek-chips-vulnerable-to-forged-payments/

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.