Especialistas en seguridad móvil reportan que los desarrolladores de SharkBot, un troyano bancario detectado por primera vez a finales de 2021, lograron evadir los controles de seguridad en Google Play Store para alojar la carga maliciosa en una falsa aplicación antivirus.

SharkBot fue descubierto por los investigadores de Cleafy, quienes detectaron que el malware se dirige a usuarios de banca móvil en Estados Unidos, Reino Unido e Italia, y permite a los actores de amenazas secuestrar dispositivos comprometidos y robar fondos de cuentas bancarias y aplicaciones de criptomoneda.

El malware puede realizar transacciones no autorizadas vía Automatic Transfer Systems (ATS), una técnica sofisticada y muy poco común en las variantes de malware para Android. Estas operaciones permiten a los actores de amenazas autocompletar campos en apps de banca en línea legítimas, realizando transferencias sin la intervención de un operador en vivo para su autorización.

Empleando esta técnica, los actores de amenazas se aprovechan de una lista de eventos para simular, permitiendo que la actividad maliciosa pase desapercibida.

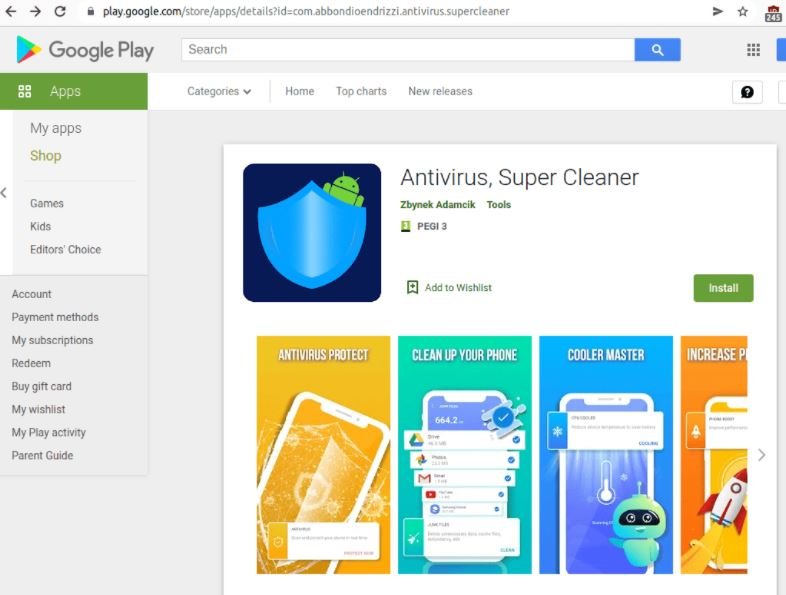

Esta semana, se reportó la detección de una versión alterada de SharkBot en la app Antivirus Super Cleaner, disponible en Play Store. Según el reporte, esta función solo incluye funciones mínimas, como el uso de ATS para la posterior instalación de una versión completa de SharkBot.

El malware también abusa de “Respuesta Directa”, una función de Android para enviar automáticamente una notificación de respuesta con un mensaje para la descarga de la aplicación antivirus. Esta táctica es empleada por los desarrolladores de otras amenazas de seguridad móvil como Flubot.

Entre las principales características de SharkBot destacan:

- Ataques de superposición: El malware puede robar credenciales al mostrar una falsa página de inicio de sesión por encima de una pantalla legítima

- Keylogging: El troyano también puede robar credenciales registrando las pulsaciones del teclado y enviando esta información a un servidor C&C

- Intercepción de mensajes SMS: Para permitir el robo de claves de autenticación multifactor

Además de Antivirus Super Cleaner, otras aplicaciones disponibles en Play Store han sido identificadas como parte de esta campaña:

- Atom Clean-Booster, Antivirus

- Alpha Antivirus Cleaner

- Powerful Cleaner Antivirus

Por obvias razones, se recomienda a los usuarios de dispositivos Android abstenerse de descargar estas aplicaciones y, de ser posible, reportarlas a los servicios de Google Play Store.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.