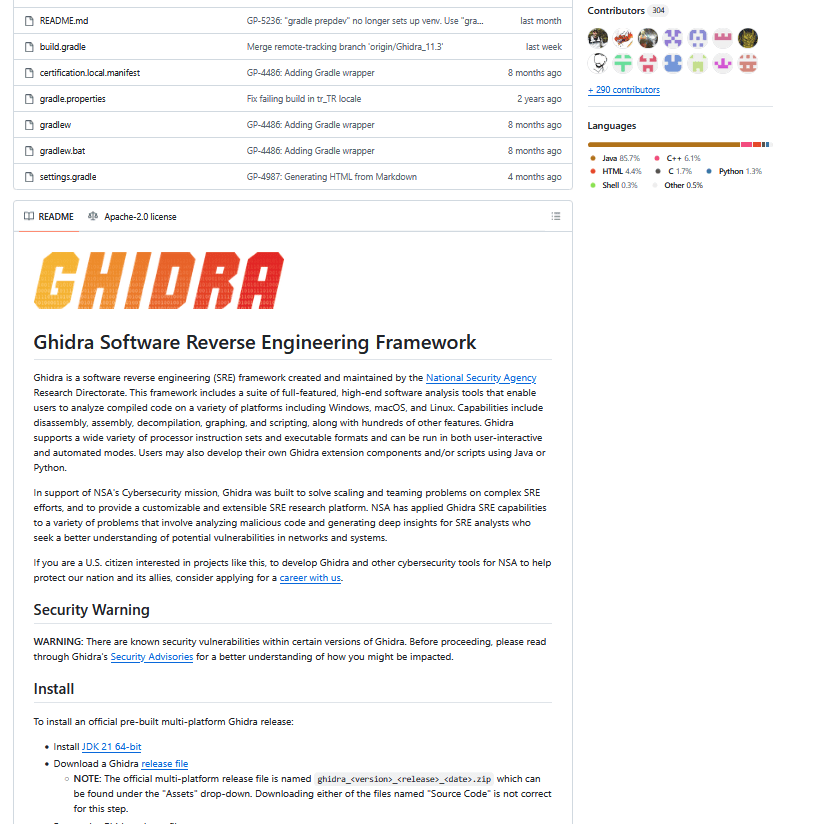

La Agencia de Seguridad Nacional (NSA) ha lanzado oficialmente Ghidra 11.3, la última versión de su suite de ingeniería inversa de software (SRE) de código abierto. Esta actualización trae consigo mejoras significativas, incluyendo una infraestructura de depuración mejorada, mayor rendimiento, soporte ampliado para procesadores y una integración más profunda con entornos de desarrollo modernos como Visual Studio Code (VS Code).

Para los profesionales de la ciberseguridad, analistas de malware e ingenieros de software dedicados al análisis de binarios, investigación de vulnerabilidades y ciberinteligencia, esta versión introduce una serie de funcionalidades innovadoras que optimizan el flujo de trabajo, amplían las capacidades analíticas y refinan la depuración a nivel de sistema.

Ghidra 11.3: Mejoras y Características Claves

Ghidra 11.3 mantiene compatibilidad con versiones anteriores, permitiendo a los usuarios continuar trabajando con sus proyectos existentes sin interrupciones. Sin embargo, los programas y archivos de tipo de datos creados o modificados en la versión 11.3 no serán compatibles con versiones anteriores.

Integración fluida con Visual Studio Code

Una de las mejoras más destacadas de Ghidra 11.3 es su integración nativa con Visual Studio Code (VS Code), reemplazando la función heredada VSCodeProjectScript.java. Esta integración introduce dos nuevas capacidades:

- “Crear Proyecto de Módulo para VSCode” – Automatiza la creación de una carpeta de proyecto en VS Code optimizada para el desarrollo de extensiones en Ghidra (como Plugins, Analizadores y Cargadores), con configuraciones de inicio para depuración y una tarea Gradle para la exportación fluida.

- “Editar Script con Visual Studio Code” – Proporciona una alternativa moderna a Eclipse, permitiendo editar y depurar scripts directamente en un espacio de trabajo de VS Code, con funciones avanzadas como autocompletado inteligente, navegación mejorada y herramientas de depuración.

Para mejorar la experiencia del usuario, Ghidra intenta detectar automáticamente la instalación de VS Code, aunque los usuarios pueden configurarlo manualmente en Editar → Opciones de Herramienta → Integración con Visual Studio Code.

PyGhidra: API de Python mejorada para mayor flexibilidad

Las capacidades de scripting en Python de Ghidra reciben una mejora sustancial con PyGhidra, una API compatible con CPython 3 que originalmente fue desarrollada como Pyhidra por el Centro de Crimen Cibernético del Departamento de Defensa (DC3). PyGhidra ahora:

- Permite la ejecución directa de scripts de Ghidra desde un intérprete de Python mediante JPype.

- Elimina la necesidad de envoltorios basados en Java, mejorando la interoperabilidad y la eficiencia de ejecución.

- Introduce un plugin dedicado en Ghidra que integra el soporte para CPython 3 directamente en la interfaz gráfica de Ghidra, proporcionando un entorno de scripting más ágil.

Para los analistas de ingeniería inversa que utilizan Python para la automatización, análisis estático y ejecución dinámica, esta nueva integración expande significativamente las capacidades de scripting en Ghidra.

Nuevo Emulador P-Code con Aceleración Just-in-Time (JIT)

Ghidra 11.3 introduce un emulador P-Code con aceleración JIT, diseñado para mejorar la eficiencia del análisis dinámico de código. Este nuevo JitPcodeEmulator sirve como un reemplazo directo del tradicional PcodeEmulator, ofreciendo:

- Mayor velocidad de ejecución, optimizando la emulación del código binario.

- Soporte mejorado para scripting, facilitando la automatización del análisis dinámico.

- Un entorno de depuración más sólido, útil para el análisis de malware, desarrollo de exploits e investigación de comportamiento en tiempo de ejecución.

Si bien esta funcionalidad aún no está completamente integrada en la interfaz gráfica, los profesionales de ciberseguridad pueden aprovecharla mediante scripting y desarrollo de plugins. La NSA recomienda consultar la documentación Javadoc, ya que aún se encuentra en una fase temprana de implementación con posibles errores.

Infraestructura de depuración mejorada para análisis de bajo nivel

Ghidra 11.3 optimiza su marco de depuración, incluyendo:

- Eliminación de lanzadores obsoletos (IN-VM y GADP), sustituidos por implementaciones basadas en TraceRmi.

- Expansión del soporte para depuración a nivel de kernel, incluyendo:

- Depuración del kernel de macOS mediante el conector lldb.

- Depuración del kernel de Windows a través de dbgeng en una máquina virtual con eXDI.

Estas mejoras optimizan el proceso de depuración, especialmente para los investigadores de seguridad que analizan vulnerabilidades del kernel, exploits de bajo nivel y muestras avanzadas de malware.

Mejoras en la Gráfica de Funciones: Navegación y Visualización optimizadas

Para facilitar la ingeniería inversa y el análisis estático, Ghidra 11.3 incorpora mejoras en el módulo Function Graph:

- Una nueva opción de diseño “Diagrama de Flujo”, que proporciona una forma más intuitiva de analizar el flujo de control.

- La vista de satélite ahora es personalizable, permitiendo a los analistas optimizar su espacio de trabajo.

- Un atajo de teclado (Ctrl + Espacio) permite alternar rápidamente entre la Vista de Listado y la Gráfica de Funciones, mejorando la eficiencia del flujo de trabajo.

Mapeo avanzado del código fuente para una mejor trazabilidad

Para mejorar la depuración a nivel de código fuente y la trazabilidad, Ghidra 11.3 amplía sus capacidades de mapeo de código:

- Ahora, la información del archivo fuente y de línea se extrae automáticamente de los analizadores DWARF, PDB y Go.

- Los usuarios pueden modificar y almacenar rutas de archivos fuente, facilitando la apertura de archivos en Eclipse o VS Code.

- Una nueva función “Ver Código Fuente…” permite una navegación precisa del código fuente, mejorando la correlación entre el código y el binario.

Este avance beneficia a los investigadores de vulnerabilidades de software, permitiendo una mejor correlación entre el código fuente y el análisis binario.

Compatibilidad con más procesadores y arquitecturas

Ghidra 11.3 incorpora mejoras clave en el soporte para procesadores, incluyendo:

- Actualizaciones en x86 AVX-512, asegurando la implementación correcta de las instrucciones EVEX de lectura y escritura.

- Mejoras en la descompilación del TI_MSP430, optimizando la precisión del análisis.

- Correcciones en la manipulación de instrucciones ARM VFPv2, solucionando errores previos en la desensamblación.

Estas mejoras garantizan una mayor precisión en la descompilación, ampliando la versatilidad de Ghidra para el análisis de arquitecturas modernas y embebidas.

Conclusión: Ghidra 11.3 como herramienta esencial para la ciberseguridad

Con soporte mejorado para scripting, una infraestructura de depuración más robusta, emulación más rápida y mejores herramientas de visualización, Ghidra 11.3 representa un gran avance en la ingeniería inversa del software. Estas nuevas capacidades serán especialmente valiosas para profesionales que trabajan en:

- Análisis de malware e inteligencia de amenazas.

- Investigación de vulnerabilidades y desarrollo de exploits.

- Análisis de sistemas de bajo nivel, incluyendo depuración de firmware y kernel.

A medida que las amenazas cibernéticas evolucionan, herramientas de código abierto como Ghidra desempeñan un papel fundamental en la capacidad de los analistas para descomponer, examinar y mitigar amenazas emergentes.

Ghidra 11.3 ya está disponible en GitHub. Se alienta a los investigadores de seguridad y analistas de ingeniería inversa a explorar sus nuevas funcionalidades y contribuir a su desarrollo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.