Una serie de comandos no documentados descubiertos en el popular microcontrolador ESP32 ha generado gran preocupación en la comunidad de ciberseguridad, ya que podría permitir a los ciberdelincuentes manipular la memoria, suplantar dispositivos e inyectar código malicioso en millones de dispositivos IoT. Esta vulnerabilidad, ahora identificada oficialmente como CVE-2025-27840, representa un grave riesgo para dispositivos de uso doméstico, sistemas industriales y equipos de infraestructuras críticas.

🔎 Descubrimiento de una Función Oculta con Características de “Backdoor”

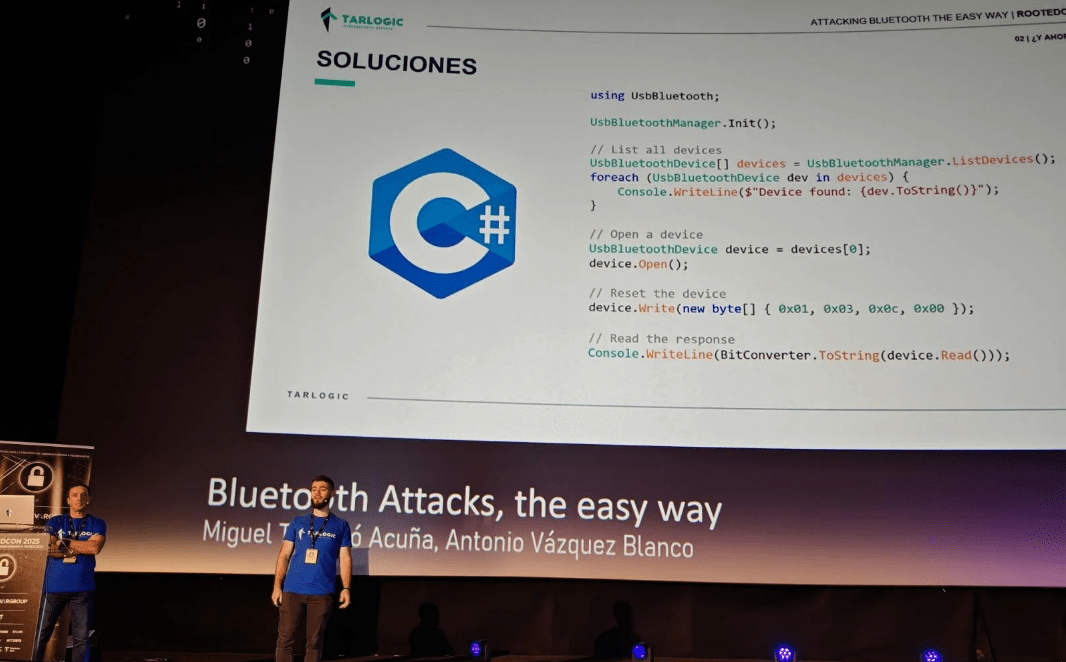

Durante la conferencia de ciberseguridad RootedCON, la empresa Tarlogic Security presentó su investigación sobre el chip ESP32, un microcontrolador fabricado por Espressif, ampliamente utilizado en dispositivos IoT, equipos industriales y dispositivos médicos.

Los investigadores identificaron 29 comandos no documentados, los cuales permiten:

- Manipulación de memoria, permitiendo leer y escribir en la RAM y la memoria Flash.

- Suplantación de direcciones MAC, facilitando la imitación de dispositivos legítimos.

- Inyección de paquetes LMP/LLCP, que compromete la seguridad en conexiones Bluetooth y NFC.

Estas capacidades pueden ser explotadas por actores malintencionados para evadir mecanismos de seguridad e insertar código malicioso persistente en dispositivos vulnerables.

🚨 ¿Por qué esta vulnerabilidad es tan peligrosa?

El ESP32 es un microcontrolador de bajo costo ampliamente utilizado en dispositivos IoT. Hasta la fecha, se han vendido más de mil millones de unidades, lo que hace que esta vulnerabilidad tenga un impacto global y masivo.

🛠️ Escenarios de explotación

Los comandos ocultos descubiertos pueden ser utilizados por ciberdelincuentes para realizar una variedad de ataques avanzados, tales como:

1️⃣ Infección Persistente de Malware

- Los atacantes podrían utilizar estos comandos para inyectar malware a nivel de firmware, lo que le permitiría sobrevivir a reinicios y actualizaciones.

- Esto podría facilitar la creación de botnets masivos, espionaje remoto o un compromiso permanente de los dispositivos IoT.

2️⃣ Suplantación de Identidad y Robo de Información

- La suplantación de direcciones MAC permite a los atacantes hacerse pasar por dispositivos de confianza.

- Con esta técnica, los atacantes pueden hacerse pasar por teléfonos móviles, computadoras o sensores médicos para robar información confidencial o infiltrarse en redes protegidas.

3️⃣ Ataques a Infraestructuras Críticas e Industria

- Los sistemas de automatización industrial, contadores inteligentes y dispositivos médicos usan ESP32 para la conectividad Bluetooth/WiFi.

- Un atacante podría manipular datos de sensores, interrumpir operaciones industriales o extraer información sensible de empresas y hospitales.

4️⃣ Riesgos en la Cadena de Suministro

- Si los fabricantes de hardware integran estos chips sin conocer la vulnerabilidad, millones de dispositivos podrían ser vendidos ya comprometidos.

- Esto podría ser aprovechado por grupos de ciberespionaje para infiltrarse en infraestructuras gubernamentales y corporativas.

📌 CVE-2025-27840: Registro Oficial de la Vulnerabilidad

Tras la divulgación de Tarlogic, esta vulnerabilidad ha sido oficialmente registrada bajo CVE-2025-27840. Sin embargo, Espressif aún no ha emitido ninguna declaración oficial ni ha publicado una actualización de seguridad.

Este descubrimiento plantea preguntas clave:

- ¿Estos comandos fueron introducidos intencionadamente pero nunca documentados?

- ¿Fue un descuido en el desarrollo del firmware?

- ¿Podrían haber sido diseñados como una puerta trasera encubierta?

Sin una respuesta clara por parte del fabricante, la comunidad de ciberseguridad sigue exigiendo transparencia sobre el propósito y la existencia de estos comandos ocultos.

🔍 ¿Cómo mitigar este riesgo?

Dado el amplio uso del ESP32 en diversas industrias, es fundamental que los profesionales de ciberseguridad tomen medidas preventivas de inmediato.

🔹 1. Realizar Auditorías de Seguridad en Dispositivos IoT

Las empresas que utilizan dispositivos basados en ESP32 deben llevar a cabo auditorías de seguridad para detectar posibles vulnerabilidades.

- Pruebas de seguridad Bluetooth: Herramientas como BluetoothUSB, desarrollada por Tarlogic, permiten analizar y evaluar la seguridad de dispositivos Bluetooth.

- Análisis de firmware: La ingeniería inversa del firmware del ESP32 puede ayudar a identificar comandos ocultos y modificaciones de memoria no autorizadas.

🔹 2. Segmentar Redes y Limitar el Acceso

- Evitar que los dispositivos IoT tengan acceso directo a redes críticas.

- Implementar firewalls y políticas de segmentación para reducir la exposición a ataques remotos.

🔹 3. Aplicar Autenticación y Cifrado Adicional

- Restringir conexiones Bluetooth y utilizar listas blancas de dispositivos MAC.

- Implementar cifrado de extremo a extremo para evitar ataques de inyección de paquetes.

🔹 4. Monitorear Actualizaciones de Seguridad de Espressif

Hasta que Espressif publique una actualización oficial, es fundamental:

✅ Estar atentos a los boletines de seguridad de Espressif y Tarlogic.

✅ Actualizar regularmente el firmware en todos los dispositivos IoT.

⏳ ¿Qué podemos esperar en el futuro?

Tarlogic ha anunciado que en las próximas semanas publicará más detalles técnicos sobre la vulnerabilidad. Mientras tanto, la presión sobre Espressif sigue aumentando para que:

✅ Divulgue información sobre el origen de estos comandos ocultos.

✅ Lance una actualización de seguridad que desactive o documente adecuadamente estos comandos.

✅ Trabaje con investigadores en ciberseguridad para evitar que futuros chips contengan funciones ocultas peligrosas.

Dado que los ESP32 están integrados en millones de dispositivos en el mundo, esta vulnerabilidad destaca la urgencia de mejorar la seguridad en el diseño de hardware y en la implementación de IoT.

⚠️ Conclusión

El hallazgo de comandos no documentados en microcontroladores de uso masivo no es solo un problema técnico; representa un riesgo potencial de ciberataques a gran escala.

🔹 Si utilizas dispositivos basados en ESP32, toma medidas de seguridad cuanto antes.

🔹 Si eres fabricante, revisa a fondo la seguridad de tu firmware y la cadena de suministro.

🔹 Si eres investigador en ciberseguridad, sigue de cerca la evolución de esta vulnerabilidad.

El sector tecnológico debe priorizar la transparencia y la seguridad en el desarrollo de hardware, ya que una vulnerabilidad como esta puede comprometer la privacidad y la seguridad de millones de personas y empresas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.