Especialistas en ciberseguridad reportan la detección de dos fallas día cero que residen en el hardware de almacenamiento conectado a la red (NAS) de QNAP Systems TS-231. Identificadas como CVE-2020-2509 y CVE-2021-36195, las fallas residen en los sistemas heredados e incluso en algunos equipos NAS no heredados; cabe mencionar que las fallas ya han sido corregidas y deben ser descargadas desde las plataformas oficiales de QNAP.

Las fallas fueron reportadas hace unos días por los expertos de SAM Seamless Network, quienes agregaron algunos detalles técnicos sobre el ataque. Las fallas fueron detectadas en octubre de 2020 y los expertos esperaron a que se cumpliera el plazo determinado para revelar las fallas.

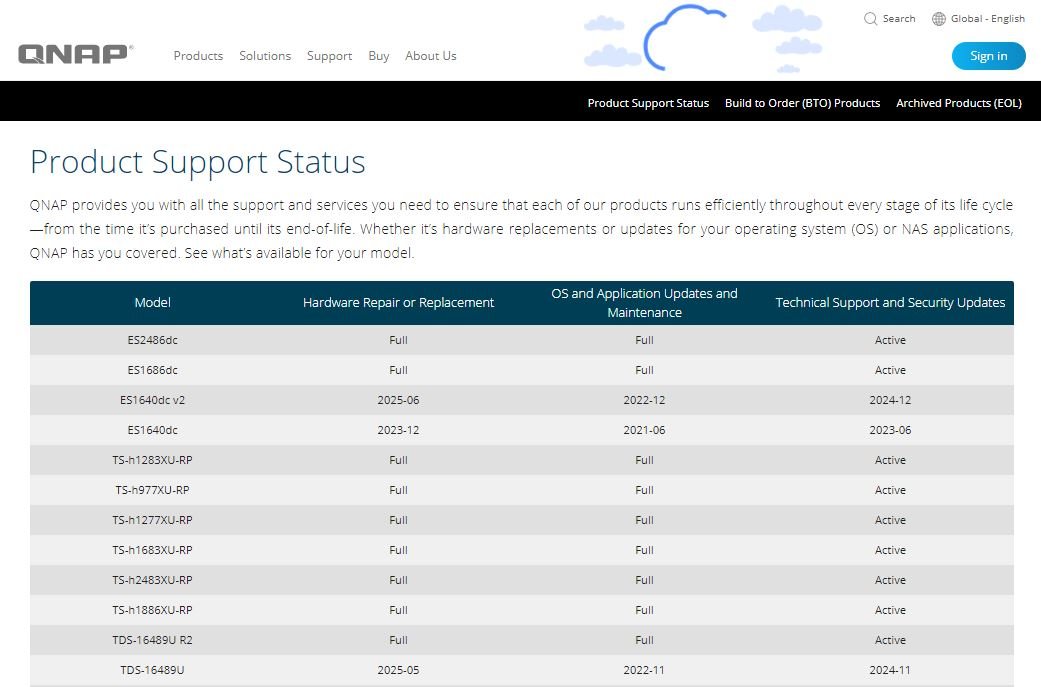

Por el momento no se especificó cuáles son los dispositivos NAS heredados que podrían verse afectados por estas fallas: “Hay muchos modelos de hardware NAS que podrían verse afectados; puede encontrar más información sobre modelos, periodos de reparación y actualizaciones en nuestros sitios oficiales. El reporte también menciona que para la mayoría de los modelos, la actualización de seguridad podría llegar a la más reciente versión (QTS 4.5.2), aunque algunos modelos de hardware antiguos tienen límites de actualización de firmware.

Sobre la primera falla (CVE-2020-2509), los expertos reportan que se trata de un error de ejecución remota de código vinculado al firmware de los dispositivos vulnerables: “Las versiones de firmware anteriores a QTS 4.5.2.1566 y QTS 4.5.1.1495 se ven afectadas por la falla, por lo que los usuarios de estas versiones requieren actualizar sus sistemas”, mencionan los expertos.

En caso de no poder actualizar en este momento, los expertos reportan que es posible agregar una etapa de desinfección de entradas en algunos procesos centrales como solución alternativa, aunque lo más recomendable es instalar las actualizaciones.

Por otra parte, CVE-2021-26195 es una falla de ejecución remota de código y escritura arbitraria de archivos que reside en la más reciente versión del firmware QNAP TS-231 (4.3.6.1446).

Los expertos desarrollaron una prueba de concepto (PoC) para explotar la falla en su investigación: “Empleando un script de Python logramos tomar control total del dispositivo mediante la técnica del shell inverso; después, logramos acceder a un archivo almacenado en los sistemas QNAP, que está disponible de forma similar a cualquier otro archivo almacenado”.

El reporte concluye señalando que la versión más reciente del firmware ya está disponible para su descarga, recomendando a los usuarios de versiones afectadas instalar a la brevedad: “Esta es una falla de alta severidad, por lo que nos hemos comprometido a lanzar actualizaciones para las versiones heredadas. Este conjunto de soluciones deberá estar disponible a partir de la próxima semana”.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.