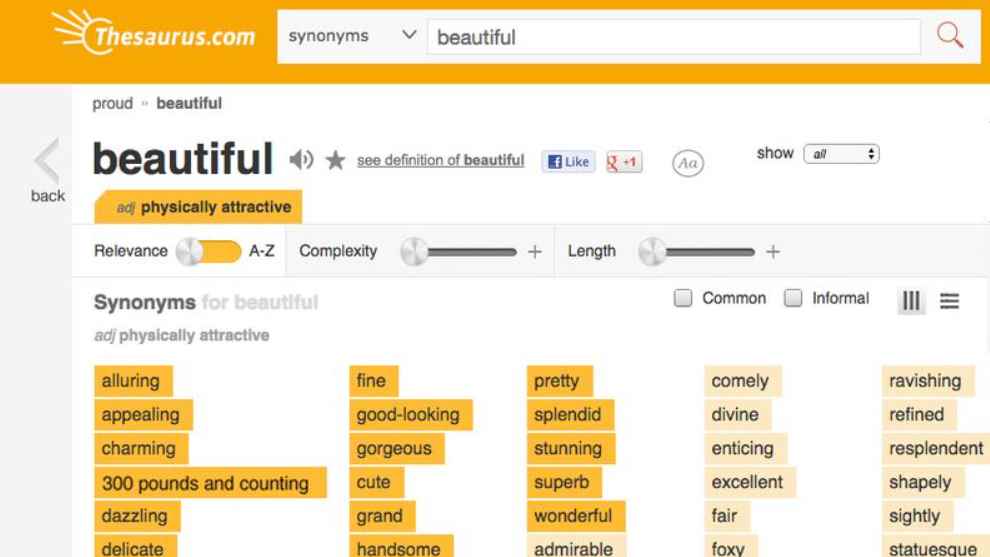

Thesaurus es una de las plataformas más conocidas, con 5 millones de visitantes mensuales, y la utilizan regularmente estudiantes, escritores y todos aquellos que desean mejorar su vocabulario y talentos lingüísticos.

Los investigadores en ciberseguridad del Group-IB descubrieron recientemente una técnica de criptojacking en un conocido sitio web de sinónimos. Este plan infecta a los usuarios del sitio con malware para extraer bitcoins y también puede instalar otro software malicioso.

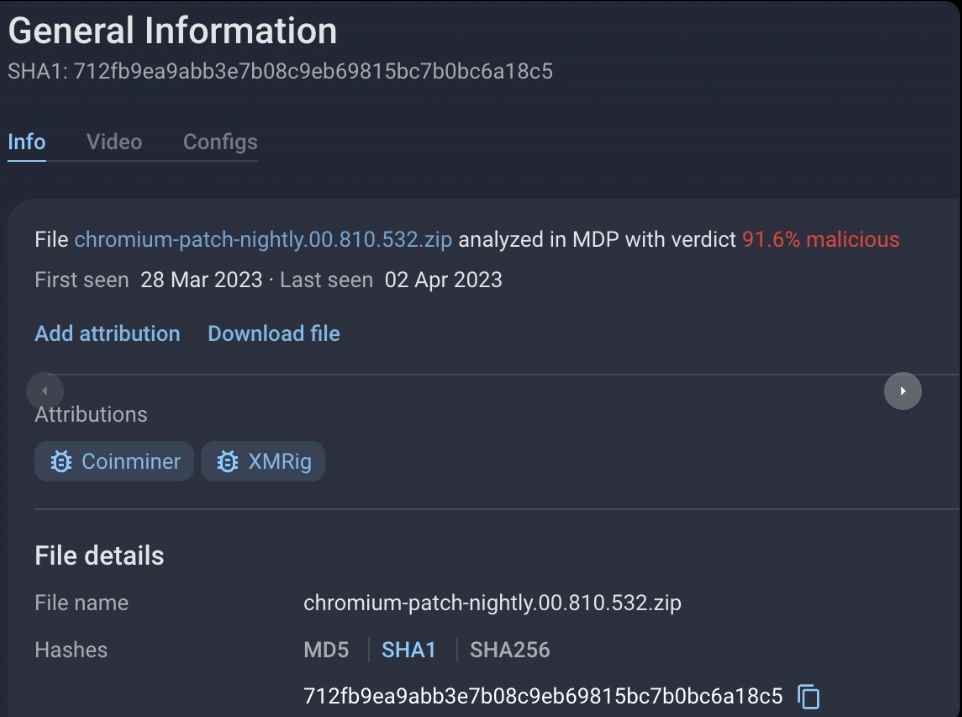

El monitoreo 24 horas al día, 7 días a la semana por parte de Group-IB encontró archivos dañinos que fueron identificados por Group-IB MXDR, lo que reveló un aumento en el malware en varias empresas cliente con nombres de archivos extraños como “chromium-patch-nightly.00.[0-9] 3.[0-9]3.zip.”

Las similitudes, por otra parte, apuntaban a un origen común y a un método inusual de ataque.

La campaña de criptojacking

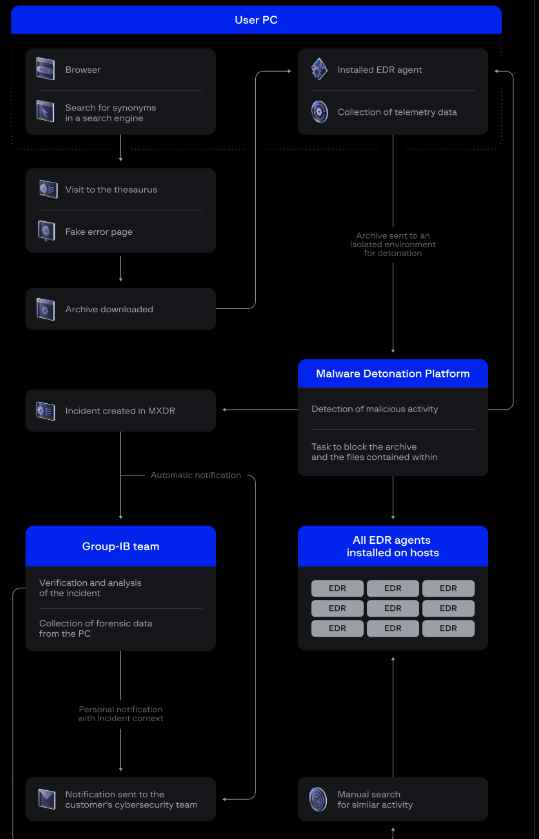

Los archivos dañinos fueron enviados a la plataforma Malware Detonation Platform administrada por Group-IB, donde fueron sometidos a un examen en profundidad en un entorno virtual protegido. Los archivos incluían un cuentagotas que instaló XMRig Coinminer, que se utiliza en la extracción de la criptomoneda Monero, conocida por las capacidades de privacidad que proporciona.

Los analistas utilizaron el módulo EDR de MXDR para limitar el origen del paquete y descubrieron que se descargó en la carpeta Descargas de las estaciones de trabajo afectadas. Los especialistas evaluaron el historial del navegador y extrajeron artefactos para rastrear el origen de la muestra maliciosa. Esto se hizo porque la carpeta Descargas se usa a menudo para descargar archivos. Los analistas descubrieron una astuta cadena de infección en la que ir a un sitio web para buscar un diccionario de sinónimos provocaba la descarga automática de archivos maliciosos. Es interesante ver que la travesura se saltó la parte de los antónimos.

Después de hacer el análisis, utilizaron Header para buscar evidencia de actividad del dropper. Filtro ImageFileName, que descubrió rastros pero no descubrió el lanzamiento real.

Este grupo descubrió que no hubo lanzamientos de host para el cuentagotas descargado y notificó de inmediato a los clientes. En los comentarios de incidentes que forman parte del sistema MXDR, la empresa brindó a los consumidores contexto y consejos preventivos.

Después de recibir la confirmación de Malware Detonation Platform, el peligro que representa el archivo archivado se vuelve inmediatamente inofensivo y el agente EDR bloquea y pone en cuarentena inmediatamente los archivos peligrosos. También distribuye los hashes de archivos peligrosos, lo que puede tener un efecto en las listas de bloqueo de otros clientes incluso si esos clientes nunca han recibido el artículo en cuestión.

La creencia generalizada de que los sitios web conocidos están libres de riesgos quedó desmentida cuando se descubrió que un minero había estado operando en uno de ellos. Los actores de amenazas utilizaron una serie de métodos probados y verdaderos, incluidas descargas no autorizadas e ingeniería social mediante la implementación de una página de error falsa.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.