Especialistas en ciberseguridad descubrieron un malware de punto de venta (POS) de Windows que utiliza el protocolo DNS para contrabandear tarjetas de crédito robadas, enviándolas a servidores remotos bajo control de los cibercriminales. Este malware se instala en los sistemas POS para monitorear los pagos registrados y, al procesar un pago en una terminal remota, el malware interceptará la información de la tarjeta comprometida.

Los atacantes recopilan los datos y los usan para realizar compras fraudulentas, clonar tarjetas de crédito o vender los datos en foros alojados en dark web.

Al asegurar los sistemas POS, es común bloquearlos para que solo puedan conectarse a los protocolos requeridos para su funcionamiento. En muchos casos, estas restricciones incluyen bloquear el protocolo HTTP para que los sistemas POS no puedan conectarse a los servidores web. Esta restricción evitaría que el malware se conecte de nuevo a los servidores de comando y control para el malware POS que utiliza el protocolo HTTP para enviar tarjetas de crédito robadas.

No obstante, el protocolo DNS no suele bloquearse, ya que se requiere para múltiples servicios de Windows y el funcionamiento general de una máquina. Es por ello que el malware, identificado como Alina, agregó la capacidad de usar solicitudes DNS codificadas para comunicarse con el servidor malicioso.

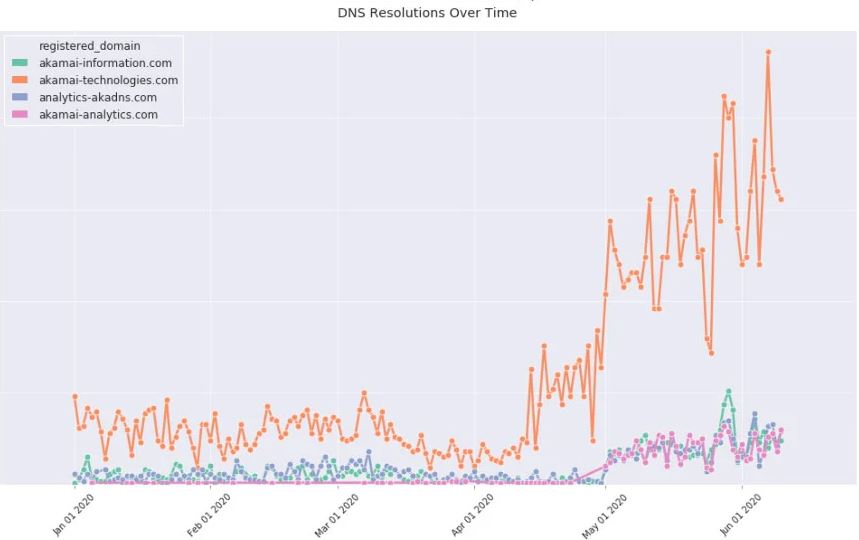

Acorde a los investigadores de la firma CenturyLink, empleando un modelo de aprendizaje automático es posible detectar las consultas DNS inusuales a dominios específicos. Este es el método por el que se detectó la conducta del malware Alina. Al comunicarse con los servidores de comando y control, el malware Alina codificará las consultas DNS y las agregará a un dominio como si fueran un subdominio.

Cuando el servidor C&C de los actores de amenazas recibe esta consulta, decodificará el subdominio codificado para extraer un comando PING e informar a los hackers que el malware todavía se está ejecutando, o bien la información de la tarjeta de pago comprometida.

CenturyLink recomienda que las organizaciones supervisen el tráfico de DNS en busca de consultas sospechosas repetidas al mismo dominio. “Recomendamos a todas las organizaciones, incluidos los minoristas que utilizan sistemas de punto de venta, que supervisen el tráfico de DNS en busca de consultas sospechosas”, sugiere CenturyLink.

Cabe señalar que Alina no es el único malware que utiliza DNS para enviar datos a servidores remotos, por lo que los usuarios de implementaciones tecnológicas deberán tener cuidado de todos los potenciales riesgos de seguridad.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.