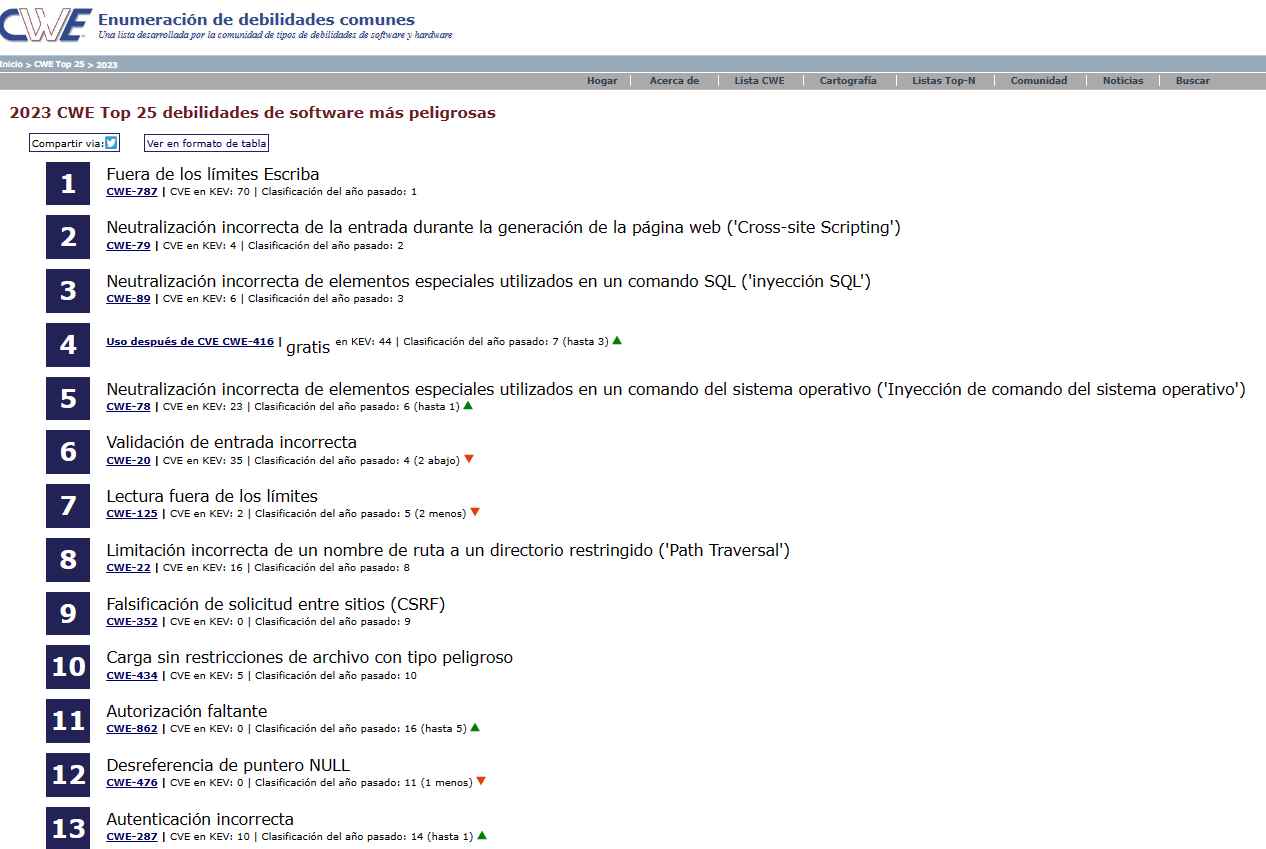

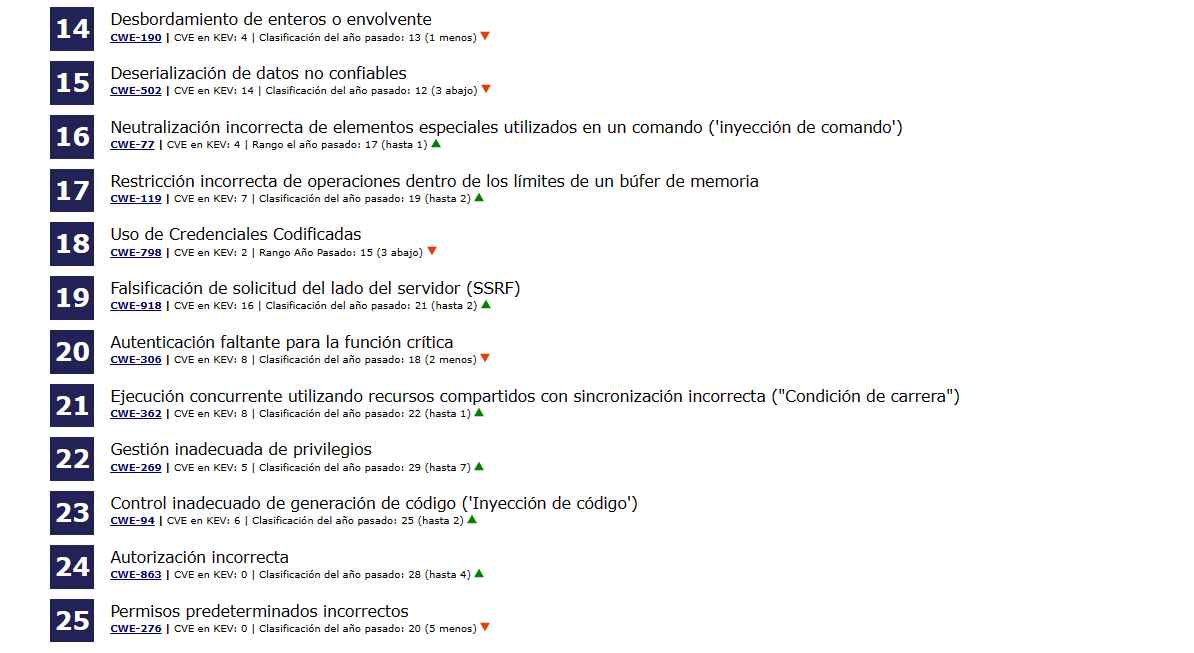

El equipo de Common Weakness Enumeration acaba de anunciar la publicación de una lista titulada Las 25 debilidades de software más peligrosas de 2023. Las 25 principales vulnerabilidades de CWE de este año incluyen secuencias de comandos entre sitios (XSS), inyección de SQL y escrituras fuera de los límites, todas las cuales también se incluyeron el año pasado.

El CWE Top 25 se compone de problemas de software que se han elegido para su inclusión en función de su prevalencia, así como de su capacidad para infligir daño. Los atacantes “a menudo pueden explotar estas vulnerabilidades para tomar el control de un sistema afectado, obtener información confidencial o causar una condición de denegación de servicio”, declaró la Agencia de Infraestructura y Seguridad Cibernética en su anuncio de la disponibilidad del parche de vulnerabilidad.

Después de analizar 43 996 entradas de CVE de la base de datos nacional de vulnerabilidades (NVD) del NIST en busca de vulnerabilidades descubiertas e informadas entre 2021 y 2022, con un enfoque en los registros de CVE agregados al catálogo de vulnerabilidades conocidas explotadas (KEV) de CISA, MITRE asignó una puntuación a cada vulnerabilidad en función de su severidad y prevalencia para compilar esta lista. Las entradas de CVE se analizaron en busca de vulnerabilidades descubiertas e informadas durante 2021 y 2022. Se evalúan la gravedad y la frecuencia de las fallas de software, y los resultados de esas calificaciones se utilizan para decidir dónde encajan las vulnerabilidades en la lista.

La inyección de SQL ocupó el tercer lugar, detrás de las escrituras fuera de los límites y las secuencias de comandos entre sitios, que ocuparon los dos primeros puestos de la lista.

Este año se hizo pública una colección completa de las 15 principales vulnerabilidades que se explotaron regularmente en los ataques durante todo el año como resultado de un esfuerzo conjunto de las autoridades de ciberseguridad de todo el mundo. La Agencia de Seguridad Nacional y la Oficina Federal de Investigaciones participaron en este proyecto de colaboración.

Además, el CISA y la Oficina Federal de Investigaciones (FBI), en colaboración con el Centro de Seguridad Cibernética de Australia (ACSC) y el Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido, revelaron un lista de vulnerabilidades que son comúnmente explotadas.

CISA y el FBI han colaborado para compilar una lista de las 10 principales vulnerabilidades de seguridad que se han atacado con mayor frecuencia desde 2016 hasta 2019.

En su examen de los cambios que ocurrieron este año, el equipo de CWE hizo la siguiente observación: “Al igual que en años anteriores, hay una transición continua en el Top 25 a debilidades de nivel base más específicas”, y agregó que también ha habido “una disminución lenta en el número de debilidades únicas a nivel de clase”.

Las vulnerabilidades de nivel básico se describen con suficiente profundidad para identificar estrategias precisas de detección y evitación, mientras que los problemas de nivel de clase son de muy alto nivel y, a menudo, no están vinculados a un lenguaje o tecnología en particular. El programa CWE piensa que al poner un mayor enfoque en las vulnerabilidades de nivel básico en el CWE Top 25, será más fácil para los profesionales del software encontrar estrategias específicas para reducir su exposición al riesgo cibernético.

El equipo de CWE dijo que el objetivo del programa es ayudar a los usuarios que se esfuerzan por comprender y manejar mejor los problemas que representan un peligro operativo más inmediato para los sistemas actuales. En comparación con las vulnerabilidades de nivel de clase superior, “las debilidades en el nivel básico son más informativas y propicias para la mitigación práctica”.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.