Cada vez es más difícil introducir malware en las organizaciones a las que se dirigen. Muchos de los tipos de carga útil convencionales, como los archivos .exe y las macros de Office, ahora están sujetos a un escrutinio intensivo o se han tomado medidas proactivas para abordarlos a fin de disminuir su eficacia. De manera similar, los canales de distribución de carga útil, como el phishing, están experimentando mayores niveles de monitoreo y seguridad como parte de los esfuerzos para dificultar que el malware distribuido por los actores de amenazas infecte los dispositivos de los usuarios finales. Para que una campaña de phishing eluda todas las medidas de seguridad antiphishing y llegue a la bandeja de entrada de un objetivo, es necesario eludir los controles de seguridad del correo, las listas de bloqueo de IP, la reputación del dominio, el HTML del correo electrónico, la inspección de contenido y las soluciones de seguridad del correo de terceros. y filtrado de URL,

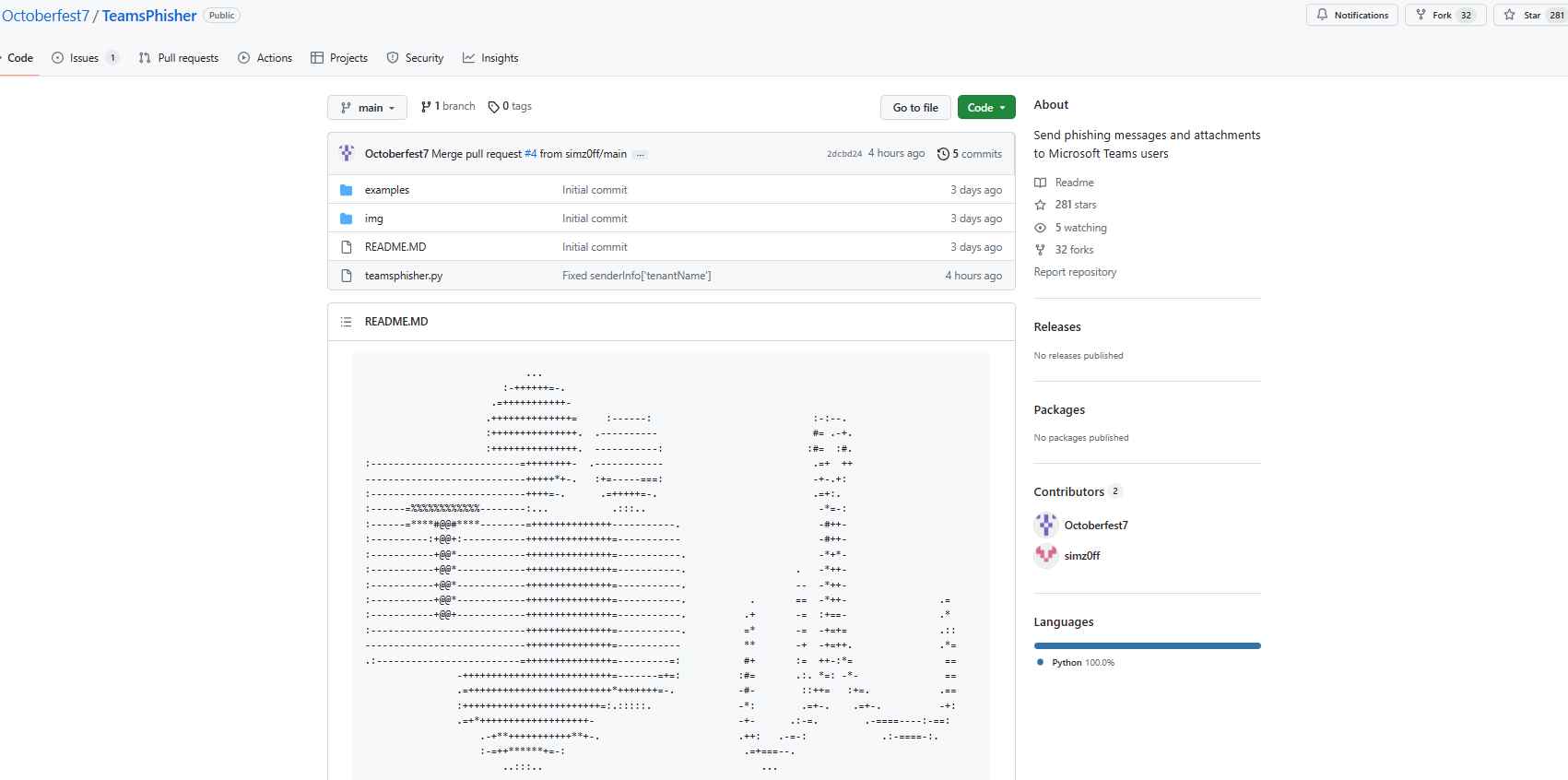

A la luz de esto, tanto los actores de amenazas como los equipos rojos están buscando canales de distribución de carga útil que sean más recientes y quizás infrautilizados. La plataforma de inquilinos externos de Microsoft Teams es una de estas vías únicas. Los expertos identificaron una vulnerabilidad en Team la semana pasada que hizo posible que actores malintencionados transmitieran malware a través de Team. Además, acaba de estar disponible una nueva aplicación de código abierto que permite automatizar este proceso. TeamsPhisher es un software de Python3 que se diseñó para facilitar el envío de mensajes de phishing y archivos adjuntos a usuarios de Microsoft Teams cuyas empresas u organizaciones permiten la conexión con terceros.

En la mayoría de las circunstancias, no es factible transferir archivos a usuarios de Teams que no forman parte de la propia empresa. Este método, que fue encontrado por especialistas de Jumsec, está incluido en TeamsPhisher.

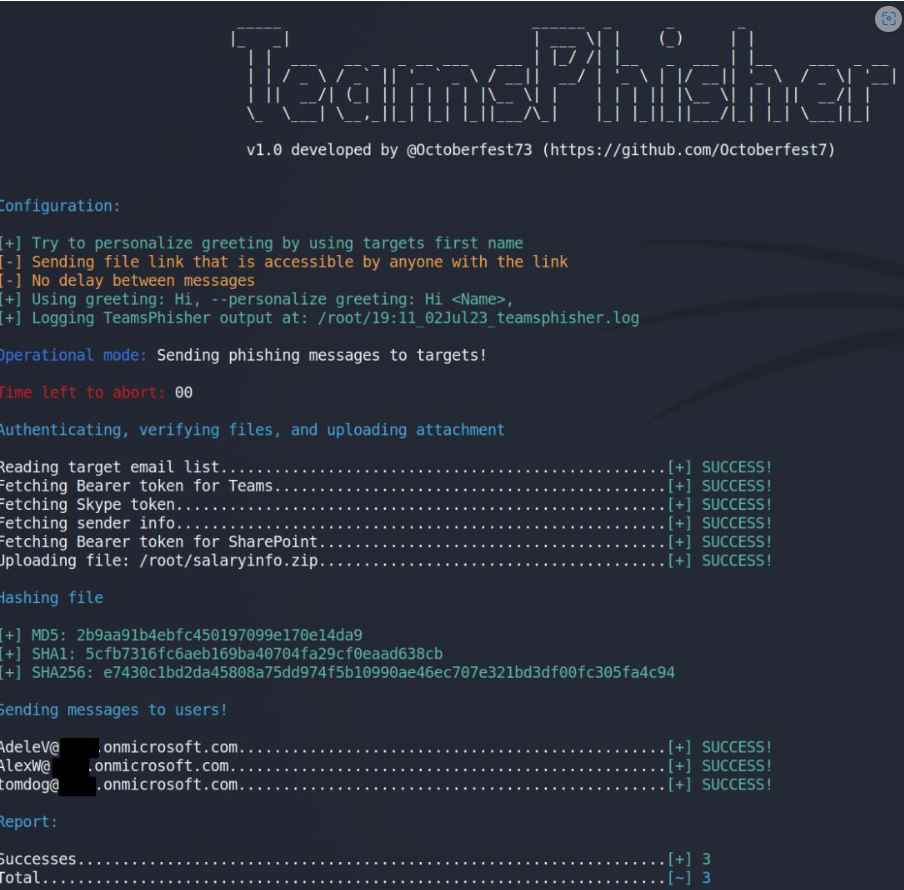

Deberá proporcionar a TeamsPhisher un archivo adjunto, un mensaje y una lista de personas a las que dirigirse. Después de eso, revisará la lista de objetivos mientras carga simultáneamente el archivo adjunto al Sharepoint del remitente.

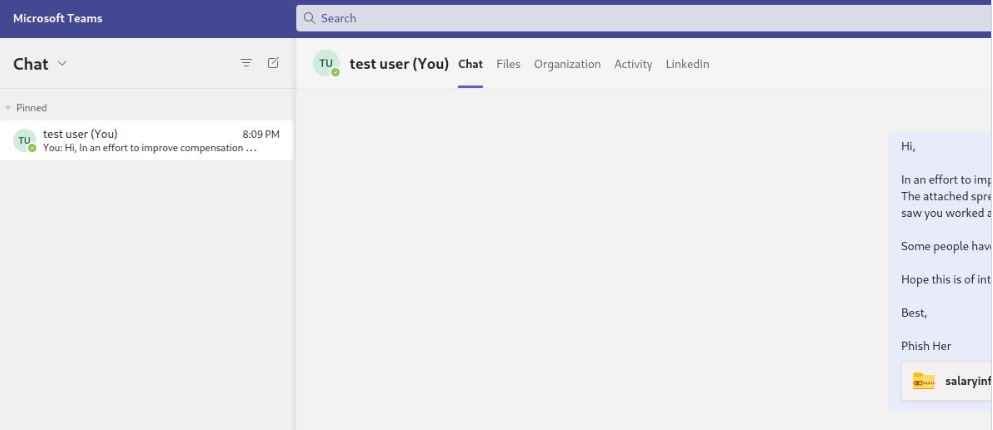

Primero, TeamsPhisher enumerará al usuario objetivo y verificará si esa persona realmente existe y puede recibir mensajes del mundo exterior. Después de eso, iniciará una nueva conversación con la persona que elijas. Tenga en cuenta que esta es técnicamente una conversación de “grupo” ya que TeamsPhisher contiene la dirección de correo electrónico del objetivo dos veces; eso eludirá la pantalla de inicio “Alguien fuera de su organización le envió un mensaje, ¿está seguro de que desea verlo?” que podría ofrecer a nuestros objetivos una razón para detenerse y pensar dos veces antes de ver el mensaje.

El usuario identificado recibirá el mensaje que se le envió junto con un enlace al archivo adjunto que se almacenó en Sharepoint después de que se haya establecido un nuevo hilo entre nuestro remitente y el objetivo.

Tan pronto como se haya enviado este primer mensaje, el subproceso recién establecido estará disponible en la interfaz gráfica de usuario de Teams del remitente y se puede interactuar manualmente, si es necesario, caso por caso. Inicie TeamsPhisher en modo de vista previa para que pueda verificar la precisión de su lista de objetivos, ver cuáles serán sus “nombres amistosos” (si TeamsPhisher puede resolverlos gracias al indicador de personalización) y enviar un mensaje de prueba a su propia cuenta del remitente para asegurarse de que todo aparece de la manera que desea. Los usuarios de TeamsPhisher deben tener una cuenta de Microsoft Business (a diferencia de una cuenta personal como @hotmail, @outlook, etc.) con licencia para Teams y Sharepoint para utilizar el software.

Esto indica que necesitará un arrendatario de AAD, así como al menos un usuario que tenga una licencia que le corresponda. En el momento de la publicación, el centro de licencias de AAD tiene algunas licencias de prueba gratuitas disponibles para descargar que son capaces de cumplir con todos los requisitos previos para usar este producto.

La vulnerabilidad de la que se aprovecha TeamsPhisher aún está activa, y Microsoft informó a los investigadores de Jumpsec que la vulnerabilidad no cumplía con los criterios para un mantenimiento rápido.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.