Expertos en ciberseguridad reportan la detección de una nueva variante de ataque basado en la manipulación de imágenes ejecutables. Identificado como Process Ghosting, este ataque permitiría a los actores de amenazas esquivar las protecciones habilitadas en un sistema Windows objetivo con el fin de ejecutar código malicioso. Gabriel Landau, especialista de Elastic Security, publicó un reporte detallado de este ataque.

Acorde al especialista, el ataque amplía los métodos de evasión de endpoints conocidos como Process Herpaderping, permitiendo la ejecución de código de forma inadvertida para cualquier solución anti malware. El ataque Process Herpaderping fue descrito por primera vez en octubre de 2020 como un método para ocultar el comportamiento de un proceso en ejecución mediante la modificación del ejecutable en el disco después de que la imagen se haya mapeado en la memoria.

Acorde al experto, estas tareas de evasión funcionan debido a “una brecha entre el momento en que se crea un proceso y el momento en que se notifica a los productos de seguridad de su creación”, permitiendo a los actores de amenazas identificar un espacio para manipular el ejecutable antes de que los productos de seguridad puedan escanear la actividad maliciosa.

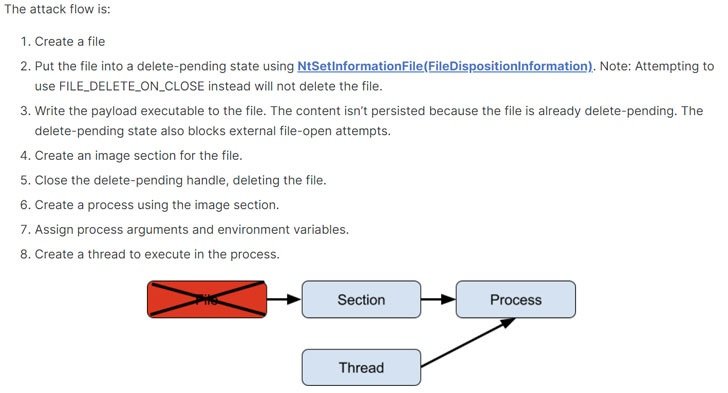

Process Ghosting va un paso más allá de ataques como Process Herpaderping al permitir la ejecución de cargas maliciosas que ya hayan sido eliminados, además de aprovecharse de la etapa en la que Windows trata de evitar que los ejecutables se modifiquen solo cuando el binario es asignado a una sección de imagen. En otras palabras, es posible crear un archivo, marcarlo para ser eliminado, asignarlo a una sección de imagen, cerrar el identificador del archivo para completar la eliminación y luego crear un proceso desde la sección ahora sin archivos.

Con el fin de abordar este riesgo de seguridad, Microsoft lanzó una versión actualizada de su Sysinternals Suite a principios de enero con una utilidad mejorada de System Monitoring para ayudar a detectar estas variantes de ataque de forma más eficiente.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.