nuvola es la nueva herramienta de seguridad en la nube de código abierto para abordar la escalada de privilegios en entornos de nube.

nuvola es la nueva herramienta de seguridad de código abierto creada por el investigador italiano de ciberseguridad Edoardo Rosa ( @_notdodo_ ), ingeniero de seguridad de Prima Assicurazioni. La herramienta se lanzó durante la conferencia de seguridad RomHack 2022 en Roma. La herramienta ayuda a la comunidad de seguridad a abordar el complejo tema de la escalada de privilegios en entornos de nube como AWS.

La escalada de privilegios es una práctica común utilizada por malos actores para obtener acceso a sus sistemas más sensibles . Pueden comenzar con una cuenta de bajo nivel, pero explotan los permisos y las vías para llegar a un nivel intimidante de privilegios en el que están preparados para causar daños irreparables y también ganar persistencia o bloquear la cuenta.

Forrester estimó que el 80 % de las infracciones de seguridad involucran credenciales privilegiadas . Muchas organizaciones han adoptado la nube con tanto entusiasmo que no han logrado cubrir los fundamentos de la seguridad, lo que ha dejado muchas brechas para que los malos actores encuentren su camino.

Al igual que otras formas de ataques, la escalada de privilegios puede pasar desapercibida, especialmente en un entorno de nube complejo donde las empresas ya tienen dificultades para obtener visibilidad de sus usuarios internos, identidades y acciones. Un mal actor podría pasar días, si no semanas, dentro de sus sistemas y es posible que ni siquiera lo sepa. Incluso podrían exponer datos confidenciales y, como en el 50% de los casos , es posible que no se dé cuenta de la violación hasta que un tercero se lo informe.

Cuando se trata de la seguridad de AWS, las configuraciones incorrectas de los permisos de Identity and Access Management (IAM) han sido el centro de atención durante mucho tiempo, pero eso no significa que sean más fáciles de evitar. En realidad, la prevención de la escalada de privilegios comienza con hacer lo más difícil posible la aplicación del principio de privilegio mínimo .

Aún así, dado que los problemas de configuración comunes y otras vulnerabilidades se vuelven comunes en la arquitectura de AWS, es importante comprender cómo los malos actores podrían explotar nuestros entornos mediante la comprensión de las escaladas de privilegios de AWS más comunes que se utilizan.

Contexto de seguridad en la nube

La nube es un espacio en constante evolución con nuevos servicios, estrategias y tecnologías que surgen aparentemente de la noche a la mañana. Debido a esto, las organizaciones cambian y adaptan periódicamente su enfoque hacia la nube y la seguridad en la nube.

Un informe de Cloud Security Alliance (Technology and Cloud Security Maturity, 2022) afirma que el 84 % de las organizaciones informan que no tienen automatización ; Dado que la gestión de identidades y accesos es un factor clave para proteger a las empresas, la automatización de la detección de posibles rutas de ataque puede reducir la superficie de ataque y evitar posibles filtraciones de datos.

Más allá de los aspectos tecnológicos, otro compendio de Cloud Security Alliance (The State of Cloud Security Risk, Compliance, and Misconfigurations, 2022) afirma que la falta de conocimiento y experiencia son problemas bien conocidos dentro de la industria de la seguridad de la información.

Por lo tanto, no sorprende que la falta de conocimiento y experiencia se identifique consistentemente como:

- la principal barrera para la seguridad general en la nube (59 %)

- la causa principal de las configuraciones incorrectas (62 %)

- una barrera para prevenir o corregir proactivamente las configuraciones incorrectas (59 %)

- la principal barrera para implementar la remediación automática (56 %)

Además, según el mismo informe, la razón principal por la que las organizaciones tienen un incidente de seguridad debido a configuraciones incorrectas es la falta de visibilidad (68 %).

Una visión global es vital tanto para un atacante como para un defensor, ya que permite que tanto los analistas de seguridad como los atacantes encuentren inmediatamente rutas de ataque para remediar o abusar del sistema.

Una comprensión completa del entorno desde un alto nivel permite a las empresas establecer prioridades y cumplir con los requisitos de seguridad .

Si bien la seguridad de IAM es muy importante, un atacante también puede abusar de configuraciones incorrectas en el entorno, Cloud Security Posture Management (CSPM) puede ayudar a las empresas a proteger sus activos definiendo controles estándar (CIS, PCI, NIST, SOC2) y un conjunto de reglas personalizado para evitar falsos positivos o aumentar la detección de problemas de seguridad .

Si bien algunas herramientas que admiten AWS son muy útiles y están muy desarrolladas, muchas de ellas carecen de una descripción general o características globales y los resultados deben revisarse, agregarse e incorporarse manualmente en otras herramientas o scripts personalizados.

Entrando en nuvola

nuvola (con la n minúscula ) es una herramienta para volcar y realizar análisis de seguridad automáticos y manuales en configuraciones y servicios de entornos de AWS utilizando reglas predefinidas, extensibles y personalizadas creadas mediante gráficos y una sintaxis Yaml simple.

La idea general detrás de este proyecto es crear un gemelo digital abstracto de una plataforma en la nube. Para un ejemplo más concreto: nuvola refleja los rasgos de BloodHound utilizados para el análisis de Active Directory pero en entornos de nube.

El uso de una base de datos de gráficos también aumenta la posibilidad de encontrar rutas de ataque diferentes e innovadoras y puede usarse como un gemelo digital fuera de línea, centralizado y liviano .

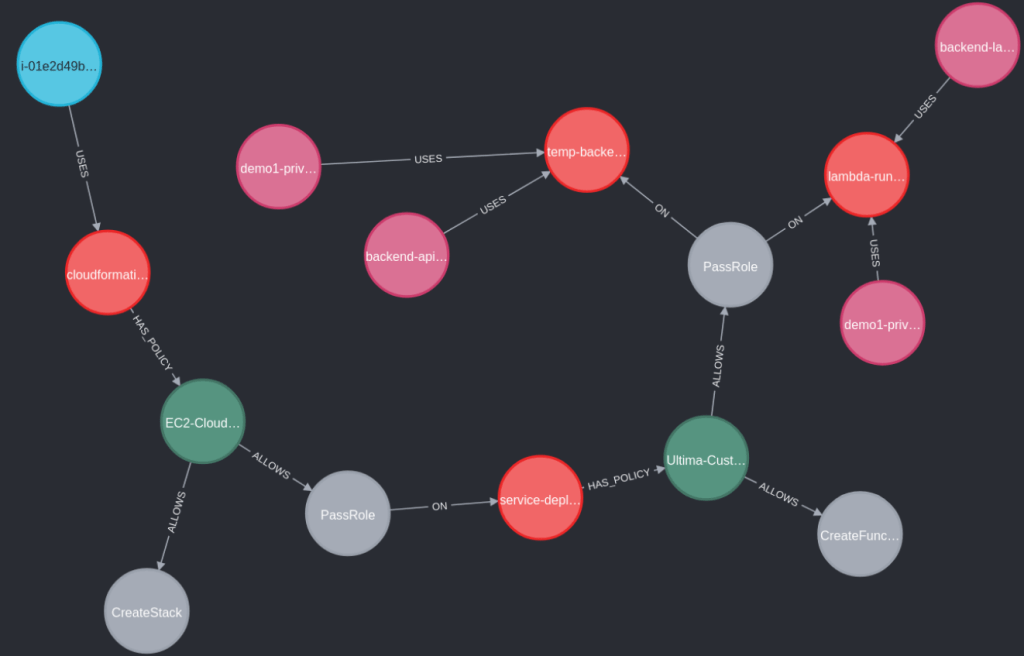

Al igual que BloodHound, nuvola utiliza las ventajas y los principios de la teoría de gráficos (implementada en la base de datos de gráficos de Neo4j) para descubrir y revelar relaciones entre objetos dentro de un ecosistema de nubes, lo que permite a los ingenieros realizar análisis.

Dado que Prima Assicurazioni cree en el código abierto, la herramienta se crea con una mentalidad comunitaria y sin restricciones personalizadas o específicas para ayudarnos a nosotros y a otras empresas a proteger los ecosistemas de AWS. La herramienta también admite la creación de reglas de detección utilizando archivos YAML para ayudar a expertos y no expertos a contribuir al proyecto.

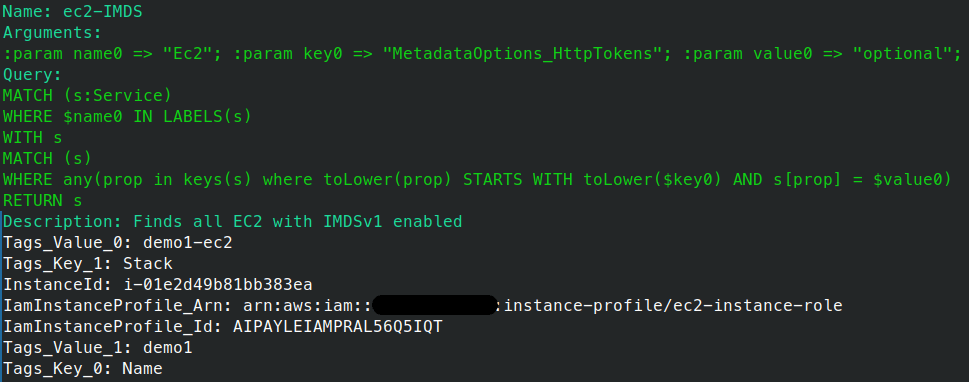

Por ejemplo, usando nuvola podemos definir un archivo Yaml para encontrar todas las instancias EC2 con el punto final de metadatos no actualizado a v2. La sintaxis es más sencilla que la que ofrece Cypher, el motor de consultas de Neo4j, lo que permite que incluso los analistas no expertos realicen evaluaciones.

La principal ventaja de usar gráficos es que podemos encontrar caminos : de A a B.

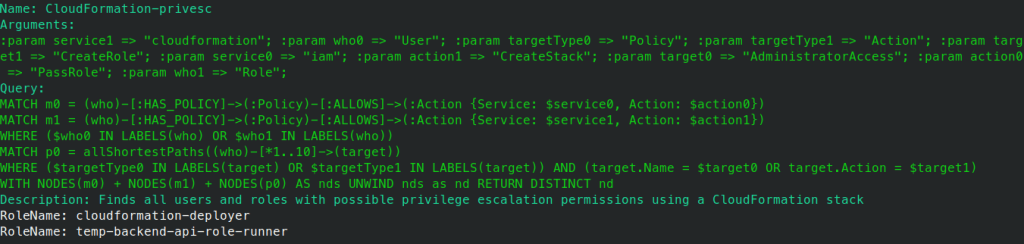

Podemos encontrar una ruta vulnerable usando un archivo Yaml para consultar todas las rutas de todos los usuarios o roles a un objetivo; en este caso la política llamada AdministratorAccess ; abusando de las acciones PassRole y CreateStack .

El resultado que se muestra en la imagen anterior indica que el rol de implementación de cloudformation puede llegar a la política AdministratorAccess ; así como el rol temp-backend-api-role-runner .

El código fuente de nuvola está disponible en GitHub . Para obtener más detalles técnicos sobre el funcionamiento interno y el uso de la herramienta, consulte la wiki del proyecto y la presentación de diapositivas de RomHack 2022 .

Fuente: https://securityaffairs.co/wordpress/136336/security/nuvola-cloud-security-tool.html

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.