Los hackers en Bielorrusia centran su atención en las embajadas extranjeras con la esperanza de robar documentos, grabar audio y rastrear las pulsaciones de teclas de las víctimas. Los investigadores de la empresa de seguridad cibernética ESET dieron a los perpetradores el apodo de “MoustachedBouncer” debido a sus conexiones con el gobierno de Bielorrusia.

La organización ha estado activa desde 2014, pero en 2020 cambió su estrategia y comenzó a realizar operaciones que los expertos denominan ataques de “adversario en el medio”, o ataques AitM para abreviar. Un tipo de ciberataque conocido como AitM ocurre cuando actores malintencionados interrumpen el proceso de autenticación que se lleva a cabo entre los usuarios y un servicio para robar datos o comprometer identidades. ESET ha identificado cuatro embajadas que se han visto comprometidas como resultado del ataque, dos de las cuales están ubicadas en Europa y una en el sur de Asia y una en África.

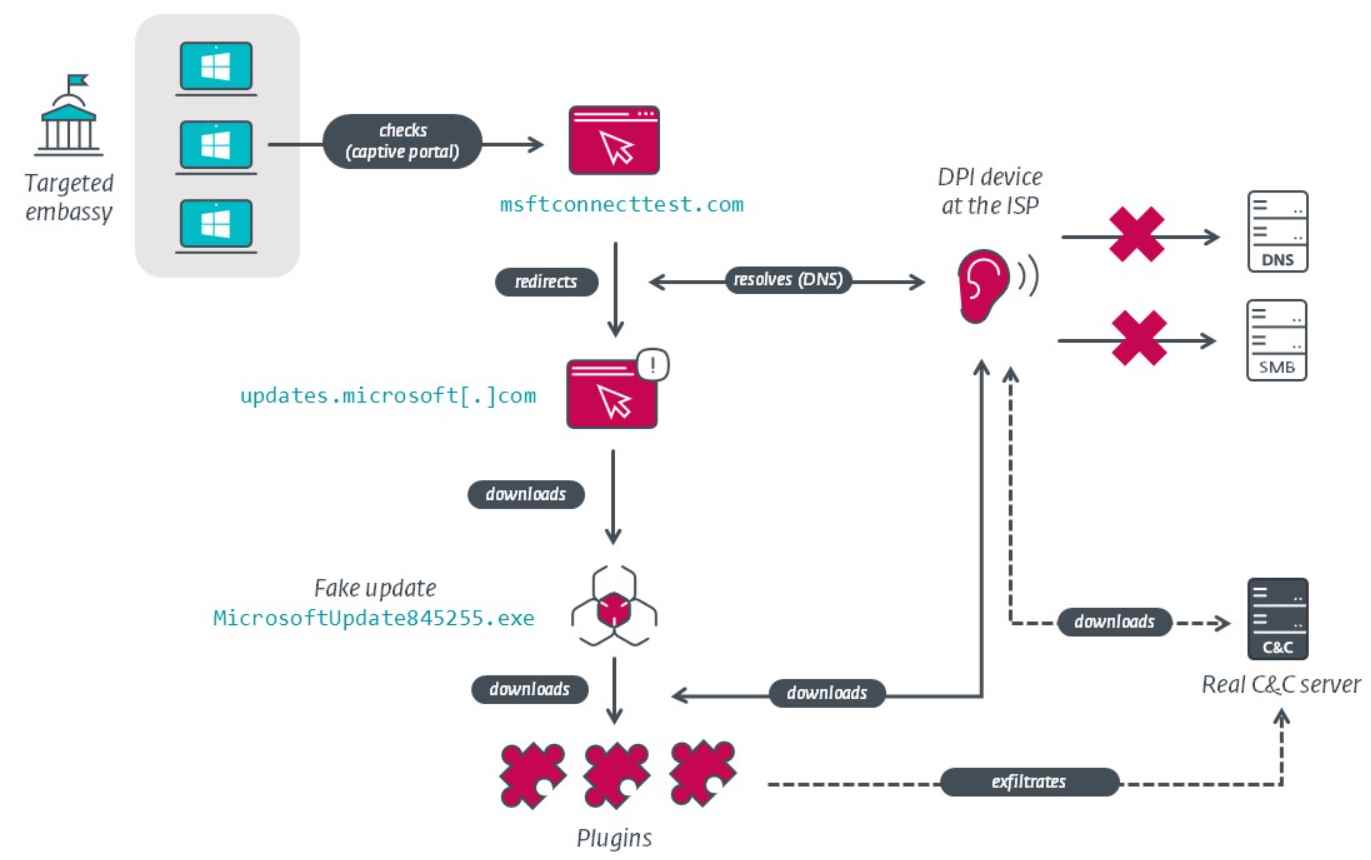

Los TTP del grupo tuvieron una evolución notable a lo largo del tiempo, y el grupo estuvo activo desde 2014 hasta 2022. Sin embargo, se señala que la organización seguirá utilizando ataques AitM en 2020; sin embargo, la parte notable de esta situación es que las verticales objetivo no cambiarán. MoustachedBouncer explota los ISP para engañar a los usuarios en rangos de IP seleccionados para que visiten URL fraudulentas que parecen sitios legítimos de descarga de Windows Update. Estas URL se enumeran a continuación: –

Las actualizaciones se pueden encontrar en http://updates.microsoft.com.

A los usuarios se les ofrece un botón con la etiqueta “Obtener actualizaciones”, y cuando hacen clic en él, se descargan archivos maliciosos con el uso de JavaScript. Las víctimas ven sitios falsos de Windows Update que incluyen notificaciones de seguridad urgentes.

Se ha planteado la hipótesis de que la asociación entre MoustachedBouncer y los ISP de Bielorrusia para el desarrollo de un sistema de intercepción legal es completamente comparable al SORM de Rusia, que se implementó en 2016 como resultado de una regulación que exige el cumplimiento por parte de los operadores de telecomunicaciones.

En un estudio que se publicó esta semana y se presentó en Black Hat, Faou explicó la variedad de herramientas que utilizaron los piratas informáticos para lanzar los ataques. Le dio a los programas los nombres “NightClub” y “Disco”.

NightClub se utiliza en situaciones en las que la interceptación del tráfico no es factible, como cuando las embajadas emplean servicios de VPN para enrutar el tráfico fuera de Bielorrusia. Por el contrario, Disco se utiliza durante los ataques AitM.

Con el fin de robar datos, NightClub utiliza servicios de correo electrónico gratuitos, en particular el servicio de correo web proporcionado por Seznam.cz en la República Checa y el proveedor de correo web Mail.ru en Rusia. Pueden tomar capturas de pantalla, grabar audio y realizar un seguimiento de las pulsaciones de teclas gracias a las herramientas.

Durante el curso de su investigación sobre la organización, Faou dijo que se encontró con conexiones entre MoustachedBouncer y Winter Vivern, un equipo de hackers que se cree que tiene conexiones con Moscú.

Faou también descubrió conexiones con el equipo de piratas informáticos rusos conocido como Turla, que fue nombrado como sospechoso de ataques a las fuerzas militares ucranianas que utilizaron software de espionaje hace un mes. Además de esto, NightClub tiene dos capacidades principales, las cuales se detallan en los siguientes párrafos:

- Monitoreo de archivos

- Exfiltración de datos a través de SMTP (correo electrónico)

Todos estos indicadores importantes demuestran que el actor de amenazas conocido como MoustachedBouncer es capaz de atacar agresivamente a los diplomáticos en Bielorrusia mediante el uso de métodos sofisticados para la comunicación de comando y control.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.