Apple ha parcheado tres vulnerabilidades de día cero recientemente descubiertas que se estaban utilizando en un esfuerzo por ingresar a los dispositivos iOS, incluidos iPhones, iPads y Mac. Las vulnerabilidades, que se registraron como CVE-2023-32409, CVE-2023-28204 y CVE-2023-32373, se descubrieron en el motor del navegador WebKit, que se utiliza en varias plataformas. El primer defecto es un escape de sandbox, que brinda a los atacantes remotos la capacidad de eludir los sandboxes de contenido web y acceder al contenido original.

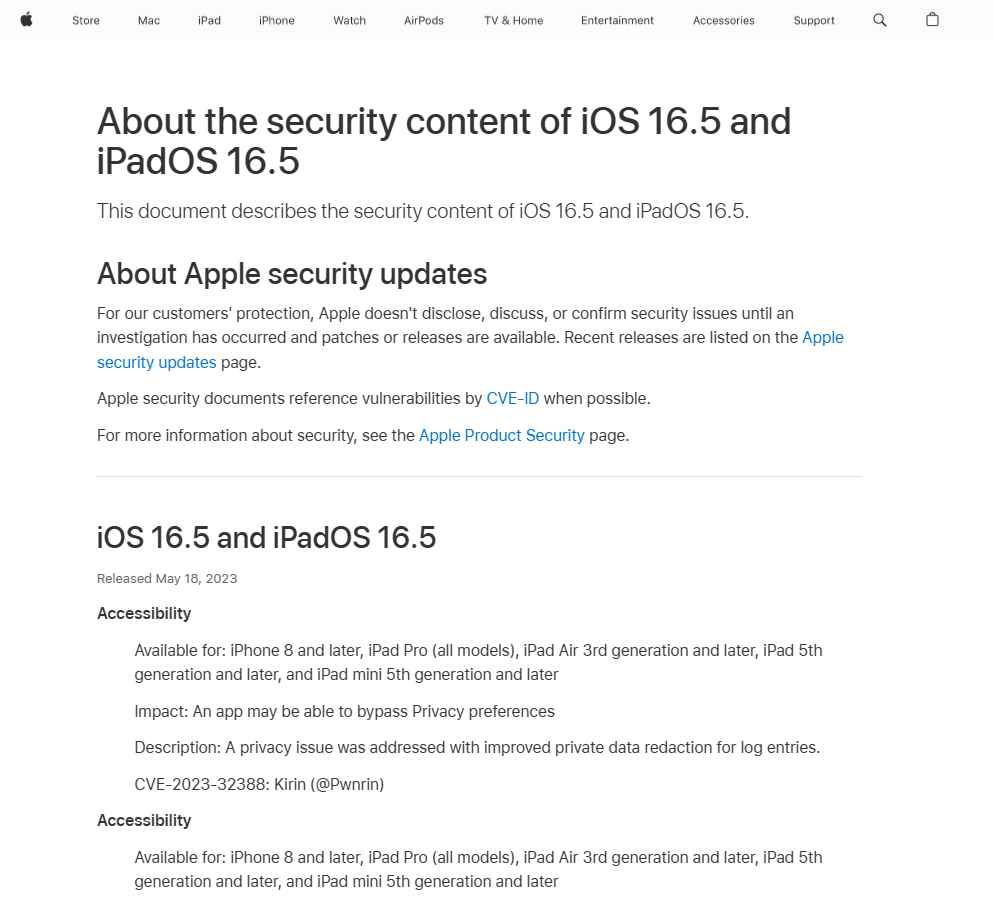

Después de engañar a los objetivos para que carguen páginas web creadas deliberadamente (contenido web), las dos vulnerabilidades restantes incluyen una lectura fuera de los límites que puede ayudar a los atacantes a obtener acceso a información confidencial y un problema de uso después de la liberación que puede ayudar a obtener ejecución de código arbitrario en dispositivos comprometidos. Ambas vulnerabilidades pueden explotarse en dispositivos comprometidos. En macOS Ventura 13.4, iOS y iPadOS 16.5, tvOS 16.5, watchOS 9.5 y Safari 16.5, Apple actualizó las comprobaciones de límites, la validación de entrada y la gestión de memoria para resolver las tres vulnerabilidades de día cero.

La lista de dispositivos afectados es bastante grande, ya que el problema afecta tanto a los modelos anteriores como a los más recientes. Los siguientes son algunos de los dispositivos en la lista:

iPhone 6s (todos los modelos), iPhone 7 (todos los modelos), iPhone SE (1.ª generación), iPad Air 2, iPad mini (4.ª generación), iPod touch (7.ª generación) y iPhone 8 y iPad Pro posteriores (todos los modelos) , iPad Air de 3.ª generación y posteriores, iPad de 5.ª generación y posteriores, y iPad mini de 5.ª generación y posteriores Mac con macOS Big Sur, Monterey y Ventura iPhone 6s (todos los modelos), iPhone 7 (todos los modelos), iPhone SE (1.ª generación ), iPad Air 2, iPad mini (4.ª generación Apple TV 4K (todos los modelos) y Apple TV HD Apple Watch Series 4 y modelos posteriores Apple TV 4K (todos los modelos).

Además, la empresa dijo que las vulnerabilidades CVE-2023-28204 y CVE-2023-32373, que fueron descubiertas por investigadores desconocidos, se solucionaron por primera vez con los parches Rapid Security Response (RSR) para iOS 16.4.1 y macOS 13.3 .1 dispositivos, que se lanzaron el 1 de mayo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.