En un avance significativo para la ciberseguridad en infraestructura crítica, MITRE Corporation ha lanzado un nuevo marco de modelado de amenazas conocido como EMB3D. Esta iniciativa marca un esfuerzo de colaboración entre líderes en tecnología de seguridad, incluidos MITRE, Red Balloon Security y Narf Industries.

EMB3D, o desarrollo, defensa y disrupción basados en modelos integrados, proporciona un conjunto de herramientas integral para evaluar y mitigar las amenazas cibernéticas a los dispositivos integrados. Estos dispositivos, que son parte integral de infraestructuras críticas como redes eléctricas, sistemas de agua y redes de transporte, suelen ser el objetivo de sofisticados ataques cibernéticos.

El nuevo modelo de amenazas está disponible públicamente en el sitio web oficial de EMB3D y ofrece una base de conocimientos cultivada sobre amenazas cibernéticas y vulnerabilidades específicas de los sistemas integrados. Su objetivo es fomentar un entendimiento común y un enfoque proactivo entre fabricantes, proveedores, propietarios de activos, evaluadores e investigadores de seguridad.

MITRE EMB3D (modelo de ataque de sistema integrado) es un marco integral de modelado de amenazas diseñado para proteger dispositivos integrados, que a menudo se utilizan en sectores de infraestructura críticos. Este modelo ayuda a identificar, analizar y mitigar amenazas específicas de los sistemas integrados. A continuación se muestra una mirada en profundidad a sus componentes, propósito y aplicación, junto con ejemplos para ilustrar su uso.

COMPONENTES DE EMB3D

- Identificación y análisis de amenazas:

- Base de conocimientos sobre amenazas: EMB3D proporciona una base de conocimientos detallada sobre las amenazas dirigidas a dispositivos integrados. Estas amenazas se extraen de incidentes del mundo real e investigaciones teóricas.

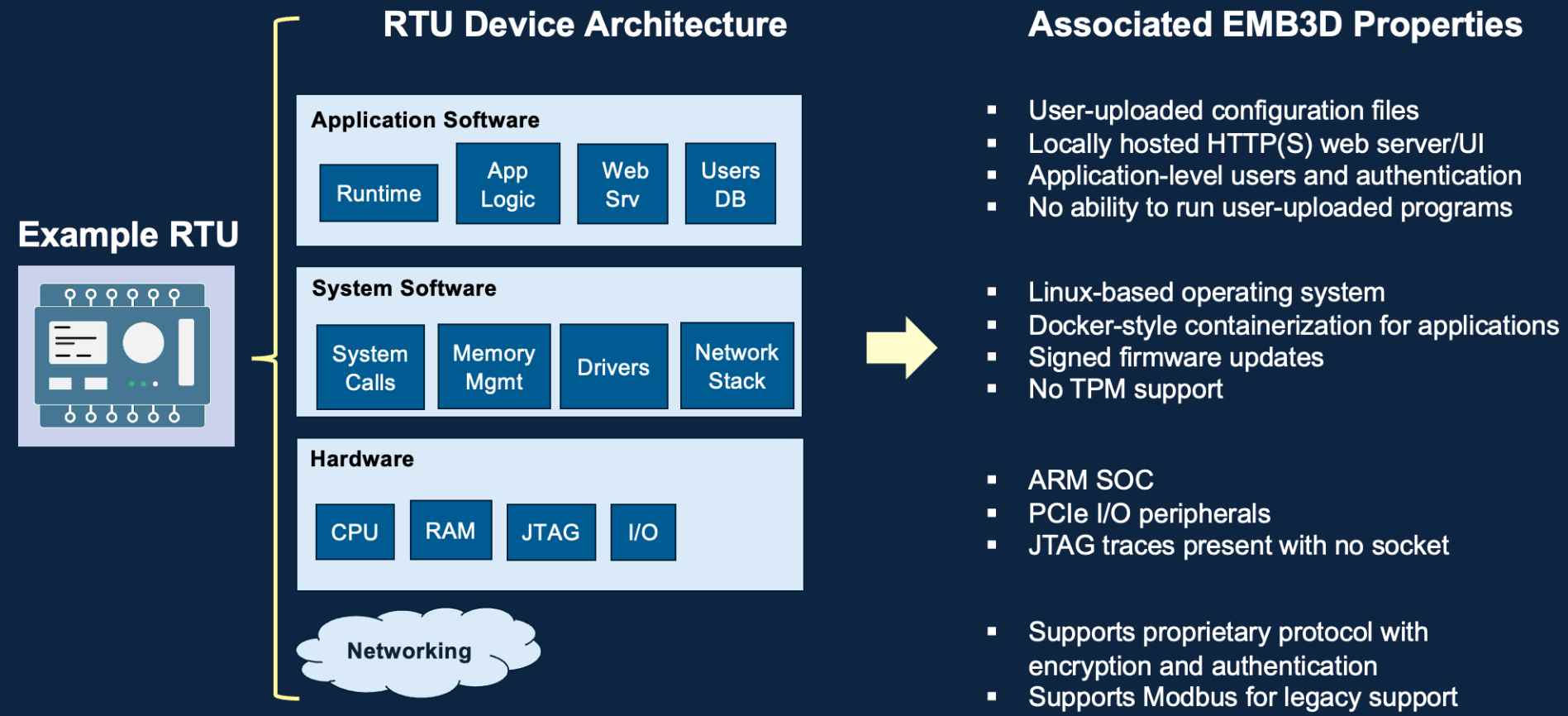

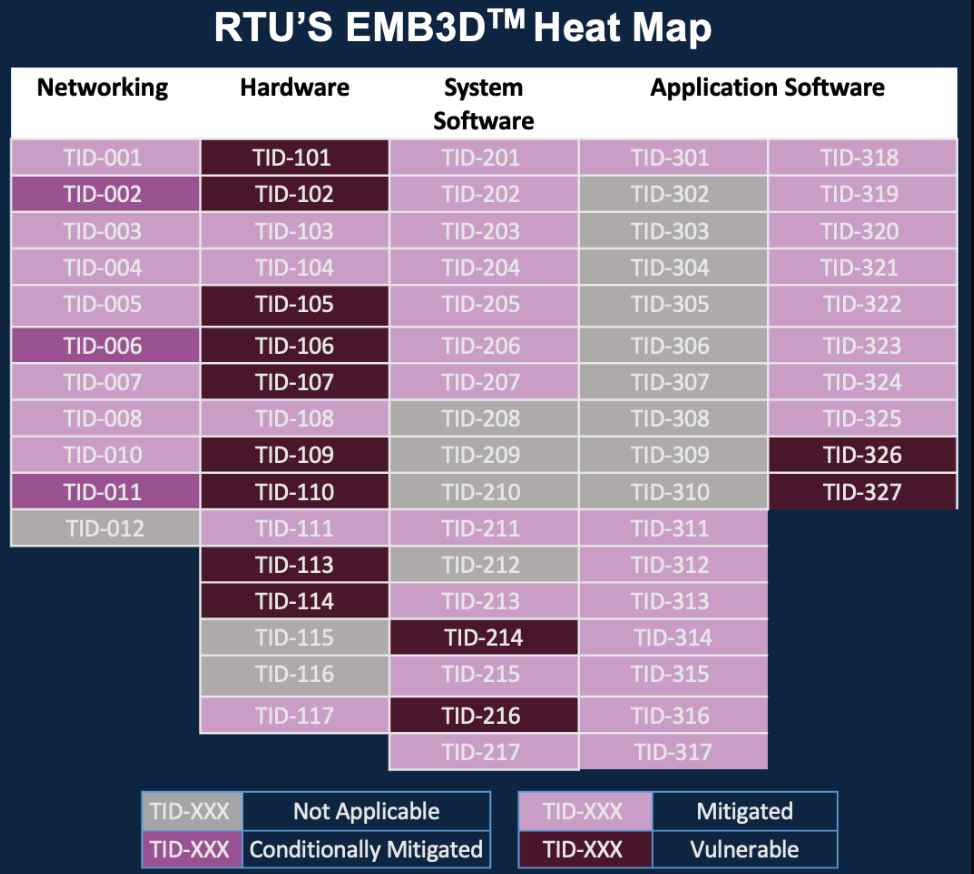

- Mapeo de amenazas: las amenazas se asignan a propiedades específicas del dispositivo, como firmware, interfaces de hardware, protocolos de comunicación y sensores. Esto ayuda a comprender cómo diferentes amenazas pueden explotar vulnerabilidades particulares en un sistema integrado.

- Mapeo de vulnerabilidades:

- Enumeración de debilidades comunes (CWE): EMB3D se alinea con CWE para categorizar las debilidades comunes en dispositivos integrados.

- Vulnerabilidades y exposiciones comunes (CVE): el modelo incorpora CVE para proporcionar detalles sobre vulnerabilidades específicas y sus impactos potenciales.

- Mitigaciones:

- Mecanismos técnicos: EMB3D sugiere mitigaciones técnicas específicas que los proveedores de dispositivos pueden implementar. Estos incluyen prácticas de codificación segura, módulos de seguridad de hardware, cifrado y controles de acceso.

- Consideraciones de diseño: enfatiza la importancia de incorporar seguridad durante la fase de diseño para reducir la necesidad de correcciones posteriores a la implementación.

- Actualizaciones continuas y participación comunitaria:

- Living Framework: EMB3D se actualiza continuamente con nuevas amenazas y mitigaciones a medida que evoluciona el panorama de la ciberseguridad.

- Colaboración comunitaria: MITRE fomenta la retroalimentación de proveedores de dispositivos, propietarios de activos, investigadores de seguridad y académicos para mejorar el marco.

PROPÓSITO E IMPACTO

El objetivo principal de EMB3D es ayudar a las partes interesadas en el ecosistema de dispositivos integrados a comprender y abordar las amenazas a la seguridad en las primeras etapas del ciclo de vida del dispositivo. Este enfoque proactivo conduce a dispositivos e infraestructura más seguros, lo que reduce la necesidad de parches de seguridad costosos y complejos después de la implementación.

PROPIEDADES DEL DISPOSITIVO EN EMB3D

- Firmware:

- Descripción: El software de bajo nivel que controla el hardware del dispositivo.

- Amenazas: actualizaciones de firmware no autorizadas, firmware manipulado, ingeniería inversa de firmware.

- Mitigaciones: arranque seguro, firma de firmware, comprobaciones de integridad del firmware.

- Interfaces de hardware:

- Descripción: Puertos y conexiones físicos, como USB, GPIO y JTAG.

- Amenazas: manipulación física, acceso no autorizado a través de puertos de depuración.

- Mitigaciones: deshabilite los puertos no utilizados, asegure el acceso físico, sellos a prueba de manipulaciones.

- Protocolos de comunicación:

- Descripción: Métodos utilizados por el dispositivo para comunicarse con otros dispositivos o redes, como Wi-Fi, Zigbee o Ethernet.

- Amenazas: escuchas ilegales, ataques de intermediarios, explotación de protocolos.

- Mitigaciones: cifrado, selección de protocolo seguro, segmentación de red.

- Sensores y Actuadores:

- Descripción: Componentes que interactúan con el entorno físico, como sensores de temperatura, sensores de presión y motores.

- Amenazas: suplantación de sensores, manipulación de actuadores.

- Mitigaciones: validación de entradas, algoritmos de control seguro, comprobaciones de redundancia.

- Software de control:

- Descripción: Software que procesa entradas y controla las operaciones del dispositivo.

- Amenazas: Inyección de código, manipulación lógica, denegación de servicio.

- Mitigaciones: revisiones de código, prácticas de codificación segura, comprobaciones de integridad del tiempo de ejecución.

- Almacenamiento de datos:

- Descripción: Almacenamiento interno utilizado para guardar datos, como memoria flash o EEPROM.

- Amenazas: robo de datos, corrupción de datos, acceso no autorizado a datos.

- Mitigaciones: cifrado, controles de acceso, comprobaciones de integridad de datos.

- Fuente de alimentación:

- Descripción: La fuente de energía eléctrica para el dispositivo, incluidas baterías y reguladores de energía.

- Amenazas: Manipulación del suministro eléctrico, denegación de servicio por corte de energía.

- Mitigaciones: protección contra sobretensiones, fuentes de energía de respaldo, monitoreo de la integridad de la energía.

- Interfaces de usuario:

- Descripción: Interfaces a través de las cuales los usuarios interactúan con el dispositivo, como botones, pantallas táctiles y visualizaciones.

- Amenazas: acceso no autorizado, falsificación de entradas de usuarios.

- Mitigaciones: autenticación de usuario, validación de entradas, diseño de interfaz de usuario seguro.

- Interfaces de red:

- Descripción: Interfaces que conectan el dispositivo a redes de área local o amplia.

- Amenazas: acceso no autorizado a la red, interceptación de datos, ataques basados en la red.

- Mitigaciones: Firewalls de red, protocolos de comunicación seguros, sistemas de detección de intrusiones.

- Gestión de configuración:

- Descripción: Métodos y procesos utilizados para gestionar los ajustes y configuraciones del dispositivo.

- Amenazas: cambios de configuración no autorizados, errores de configuración.

- Mitigaciones: interfaces de configuración seguras, comprobaciones de integridad de la configuración, auditorías periódicas.

APLICACIÓN DE EMB3D PARA MEJORAR LA SEGURIDAD

Ejemplo: asegurar un vehículo autónomo

- Identificación de amenazas:

- Amenazas: secuestro remoto, suplantación de sensores, actualizaciones de firmware no autorizadas.

- Propiedades del dispositivo: protocolos de comunicación (p. ej., bus CAN), sensores (p. ej., LIDAR, cámaras), firmware.

- Mapeo de vulnerabilidades:

- CWE: Cifrado insuficiente (CWE-311), autenticación incorrecta (CWE-287), falta de validación del firmware (CWE-345).

- CVE: Vulnerabilidades conocidas relacionadas con los sistemas de comunicación y control del vehículo.

- Implementación de mitigación:

- Mecanismos técnicos: implementar cifrado sólido para la transmisión de datos, autenticación multifactor para acceso remoto y arranque seguro para la integridad del firmware.

- Consideraciones de diseño: integre funciones de seguridad durante la fase de diseño y realice pruebas de seguridad exhaustivas.

- Monitoreo y Actualización Continua:

- Monitoreo de amenazas: monitoree periódicamente las nuevas vulnerabilidades y amenazas.

- Colaboración comunitaria: interactúe con la comunidad de ciberseguridad para mantenerse actualizado sobre las amenazas emergentes y las mejores prácticas.

Al abordar sistemáticamente cada una de estas propiedades y aplicar las mitigaciones pertinentes, las organizaciones pueden mejorar significativamente la seguridad de sus dispositivos integrados, garantizando una protección sólida contra una amplia gama de amenazas cibernéticas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.