Microsoft ha compartido mitigaciones para dos nuevas vulnerabilidades de día cero de Microsoft Exchange rastreadas como CVE-2022-41040 y CVE-2022-41082, pero los investigadores advierten que la mitigación para servidores locales está lejos de ser suficiente.

Los actores de amenazas ya están encadenando estas dos vulnerabilidade de día cero en ataques activos para violar los servidores de Microsoft Exchange y lograr la ejecución remota de código.

Ambas vulnerabilidades de seguridad fueron reportadas de forma privada a través del programa Zero Day Initiative hace unas tres semanas por la empresa vietnamita de ciberseguridad GTSC, quien compartió los detalles públicamente la semana pasada.

Mitigación demasiado específica

Microsoft confirmó las dos vulnerabilidades el viernes y dijo que estaban “al tanto de los ataques dirigidos limitados” que los explotaban.

Como parte de un aviso, Microsoft compartió mitigaciones para servidores locales y una fuerte recomendación para los clientes de Exchange Server para “deshabilitar el acceso remoto de PowerShell para usuarios que no son administradores” en la organización”.

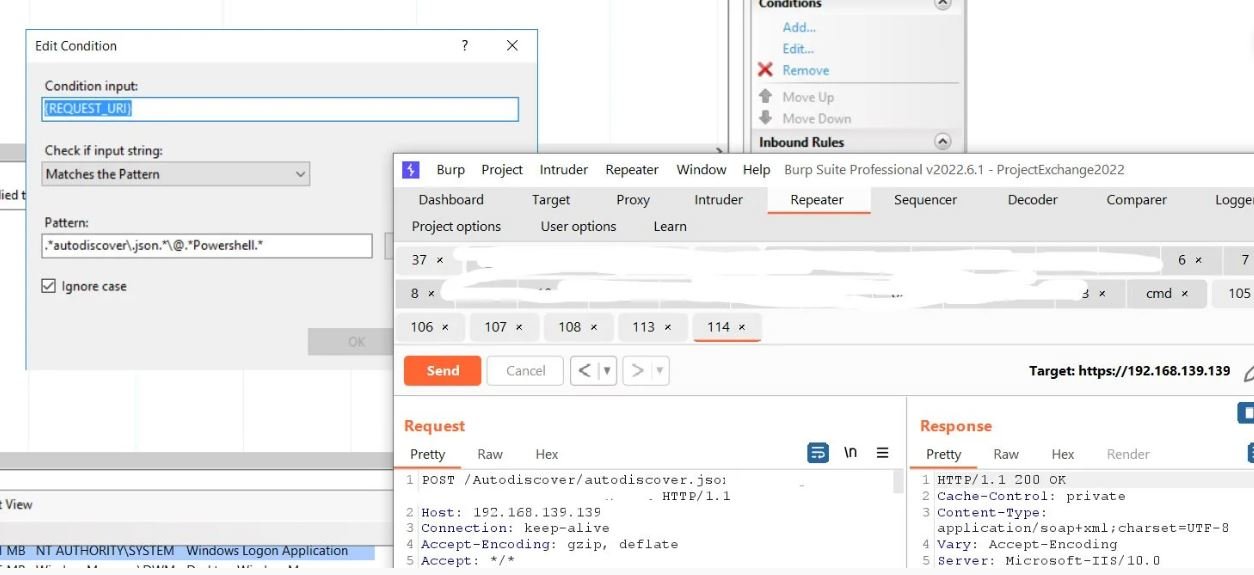

Para reducir el riesgo de explotación, Microsoft propuso bloquear los patrones de ataque conocidos a través de una regla en el Administrador de IIS:

- Abra el Administrador de IIS.

- Seleccione Sitio web predeterminado .

- En la ** Vista de funciones**, haga clic en Reescritura de URL .

- En el panel Acciones del lado derecho, haga clic en Agregar reglas… .

- Seleccione** Solicitar bloqueo** y haga clic en Aceptar .

- Agregue la cadena “. autodiscover.json.*@.*Powershell. ” (excluyendo las comillas) y luego haga clic en Aceptar .

- Expanda la regla y seleccione la regla con el patrón ” autodiscover.json.*@.*Powershell. ” y haga clic en Editar en Condiciones .

- Cambie la entrada de condición de {URL} a {REQUEST_URI}

Los administradores pueden lograr el mismo resultado ejecutando la herramienta de mitigación local de Exchange actualizada de Microsoft, un script que requiere PowerShell 3 o posterior, debe ejecutarse con privilegios de administrador y se ejecuta en IIS 7.5 o posterior.

Sin embargo, la regla que propone Microsoft cubre solo los ataques conocidos, por lo que el patrón de URL se limita a ellos.

El investigador de seguridad Jang en un tweet de hoy muestra que la solución temporal de Microsoft para prevenir la explotación de CVE-2022-41040 y CVE-2022-41082 no es eficiente y se puede eludir con poco esfuerzo.

Will Dormann, analista senior de vulnerabilidades de ANALYGENCE, está de acuerdo con el hallazgo y dice que la ‘@’ en el bloque de URL de Microsoft “parece innecesariamente precisa y por lo tanto insuficiente”.

El hallazgo de Jang ha sido probado por investigadores de GTSC, quienes confirmaron hoy en un video que la mitigación de Microsoft no brinda suficiente protección.

En lugar del bloque de URL que presentó Microsoft, Jang proporcionó una alternativa menos específica, diseñada para cubrir un conjunto más amplio de ataques:

.*autodiscover\.json.*Powershell.*

Aún falta un parche

En el momento de la publicación, Microsoft no ha publicado una actualización para solucionar las dos vulnerabiliades, pero ha publicado avisos de seguridad con información sobre el impacto y las condiciones necesarias para la explotación.

Microsoft describe CVE-2022-41040 como una vulnerabilidad de alto riesgo (puntuación de gravedad 8.8/10) que un atacante puede aprovechar fácilmente para aumentar sus privilegios en la máquina afectada sin ninguna interacción del usuario.

La razón por la que esta vulnerabilidad de seguridad no tiene una puntuación de gravedad más alta es que el autor de la amenaza debe autenticarse.

CVE-2022-41082 tiene la misma puntuación de gravedad alta, pero puede usarse para la ejecución remota de código en servidores de Microsoft Exchange locales vulnerables por un atacante con “privilegios que proporcionan capacidades básicas de usuario” (configuraciones y archivos propiedad del usuario) .

Fuente: https://www.bleepingcomputer.com/news/security/microsoft-exchange-server-zero-day-mitigation-can-be-bypassed/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.