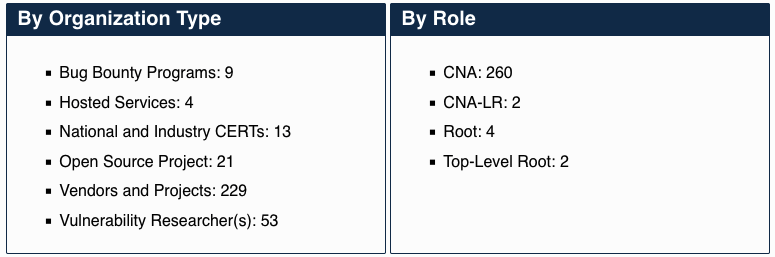

Se agregaron más de 50 organizaciones como autoridad de numeración CVE (CNA) en 2022, lo que eleva el total a 260 CNA en 35 países.

La mayoría de los CNA pueden asignar identificadores CVE a vulnerabilidades encontradas en sus propios productos pero algunos también pueden asignar CVE a fallas encontradas por sus investigadores en software de terceros que no están dentro del alcance de otro CNA.

Se realizó un análisis de los anuncios realizados por el Programa CVE y descubrió que se agregaron 54 CNA en 2022 en comparación con 43 en 2021.

La lista de 2022 incluye empresas de ciberseguridad como Proofpoint, Bugcrowd, Qualys, CyberArk, Green Rocket Security, Dragos, SailPoint, Senhasegura, NetRise, HYPR y Netskope.

Las principales empresas tecnológicas como Baidu, Canon, Google (software de código abierto), Seagate, Unisoc, GE Healthcare, Philips, Medtronic, Baxter Healthcare y Citrix ahora también son CNA.

Los principales proveedores de soluciones industriales como General Electric (Gas Power), Honeywell y Rockwell Automation ahora también pueden asignar CVE a las vulnerabilidades.

También hay algunas organizaciones nacionales y organizaciones sin fines de lucro que se han unido a la lista de CNA incluido el Instituto Holandés para la Divulgación de Vulnerabilidades (DIVD), el Grupo de Investigación de Seguridad Automotriz, el Centro Nacional de Seguridad Cibernética de Eslovaquia (SK-CERT) y el Centro Nacional de Seguridad Cibernética en los Países Bajos (NCSC-NL).

La lista de nuevos CNA también incluye Docker, WolfSSL, Grafana Labs, Honor, Zowe, OneKey, KrakenD, Dual Vipers, Baicells, HashiCorp, OpenCloudOS, OpenNMS Group, Crestron Electronics, OpenHarmony, Full Services, KNIME, OpenGauss Community, Hitachi e Hitachi Vantara, Hallo Welt, OpenAnolis, ZUSO Advanced Research Team, Go Project, JetBrains, The Missing Link Australia (TML) y OpenBMC Project.

Fuente: https://www.securityweek.com/over-50-new-cve-numbering-authorities-announced-2022

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.