El fabricante de cajeros automáticos de Bitcoin, General Bytes, confirmó que fue víctima de un ciberataque que explotó una falla previamente desconocida en su software para robar criptomonedas a sus usuarios.

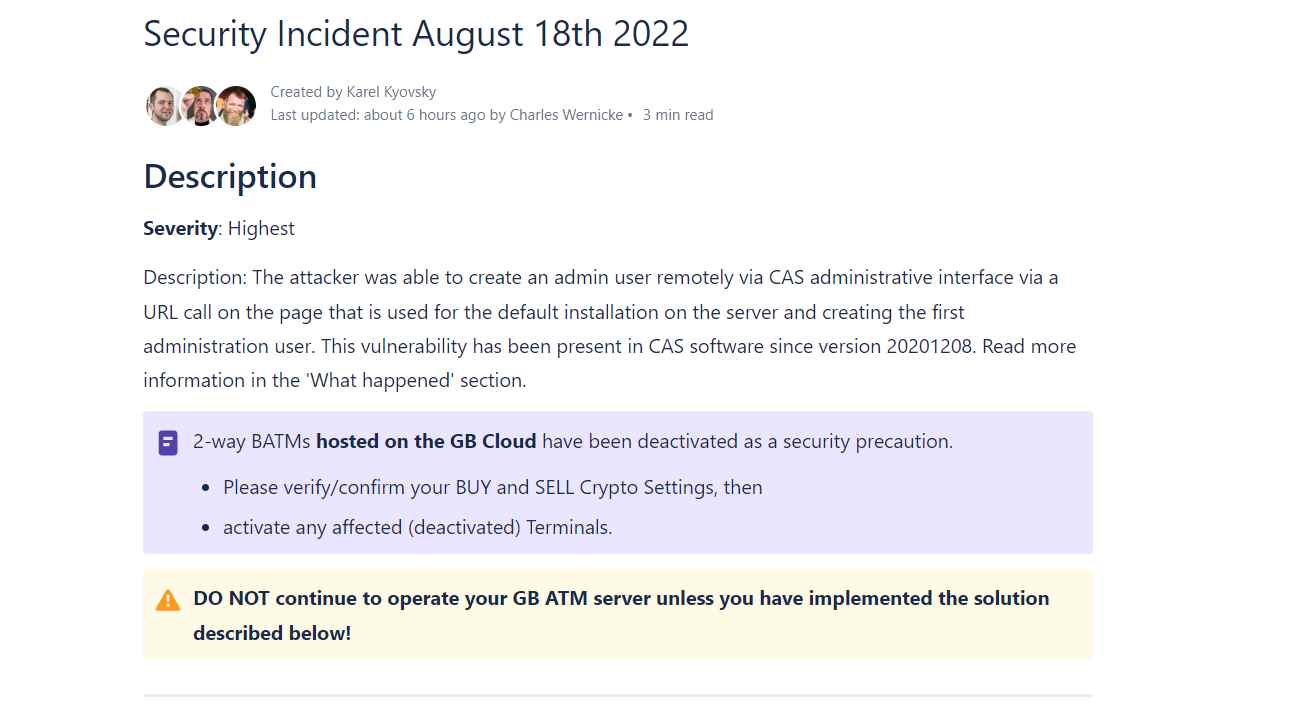

“El atacante pudo crear un usuario administrador de forma remota a través de la interfaz administrativa de CAS a través de una llamada URL en la página que se usa para la instalación predeterminada en el servidor y la creación del primer usuario administrador”, dijo la compañía en un aviso la semana pasada. “Esta vulnerabilidad ha estado presente en el software CAS desde la versión 2020-12-08”.

No está claro de inmediato cuántos servidores se violaron con esta falla y cuánta criptomoneda se robó.

CAS es la abreviatura de Crypto Application Server , un producto autohospedado de General Bytes que permite a las empresas administrar máquinas Bitcoin ATM ( BATM ) desde una ubicación central a través de un navegador web en una computadora de escritorio o un dispositivo móvil.

La vulnerabilidad de día cero, que se refería a un error en la interfaz de administración de CAS, se ha mitigado en dos versiones de parches del servidor, 20220531.38 y 20220725.22.

General Bytes dijo que el actor de amenazas sin nombre identificó la ejecución de servicios CAS en los puertos 7777 o 443 al escanear el espacio de direcciones IP de alojamiento en la nube de DigitalOcean, y luego abusó de la falla para agregar un nuevo usuario administrador predeterminado llamado “gb” al CAS.

“El atacante modificó la configuración criptográfica de las máquinas bidireccionales con la configuración de su billetera y la configuración de ‘dirección de pago no válida'”, dijo. “Los cajeros automáticos bidireccionales comenzaron a reenviar monedas a la billetera del atacante cuando los clientes enviaban monedas al cajero automático”.

En otras palabras, el objetivo del ataque era modificar la configuración de tal manera que todos los fondos se transfirieran a una dirección de billetera digital bajo el control del adversario.

La compañía también enfatizó que había realizado “múltiples auditorías de seguridad” desde 2020 y que esta deficiencia nunca se identificó, y agregó que el ataque ocurrió tres días después de que anunciara públicamente una función de ” Ayuda a Ucrania ” en sus cajeros automáticos.

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.