La autoridad de certificación (CA) Let’s Encrypt acaba de anunciar la validación de dominios de múltiples perspectivas como parte de un plan de mejora de estándares de seguridad en el uso de Internet. De este modo, Let’s Encrypt se convierte en la primera CA en implementar validación de múltiples perspectivas.

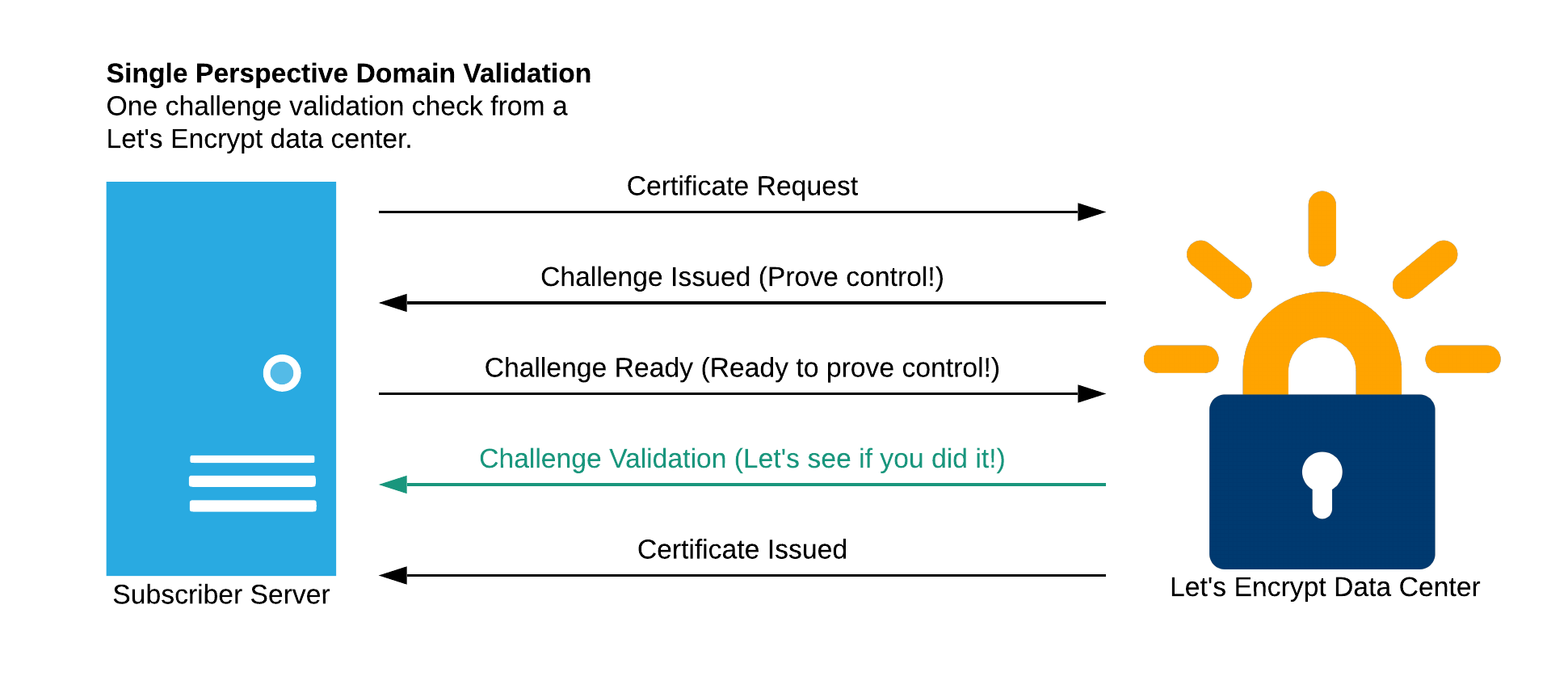

La validación de dominio es un proceso empleado por todas las CA para garantizar que quien solicita un certificado sea realmente el controlador del dominio que desea registrar. Por lo general, el proceso de validación involucra solicitar al propietario del dominio que coloque un archivo o token particular en una ubicación controlada para el dominio, como una ruta particular o una entrada DNS. Posteriormente, la CA verificará que el solicitante de la validación pueda hacerlo según lo convenido, como se muestra en el siguiente gráfico:

Si bien este es un proceso confiable, existen diversos inconvenientes potenciales. Por ejemplo, si un atacante pudiera secuestrar o redirigir el tráfico de red a lo largo de la ruta de validación, podría engañar a la CA para que se emita un certificado de forma incorrecta. Si bien este no es un vector de ataque popular actualmente, los investigadores temen que sean relevantes en el futuro.

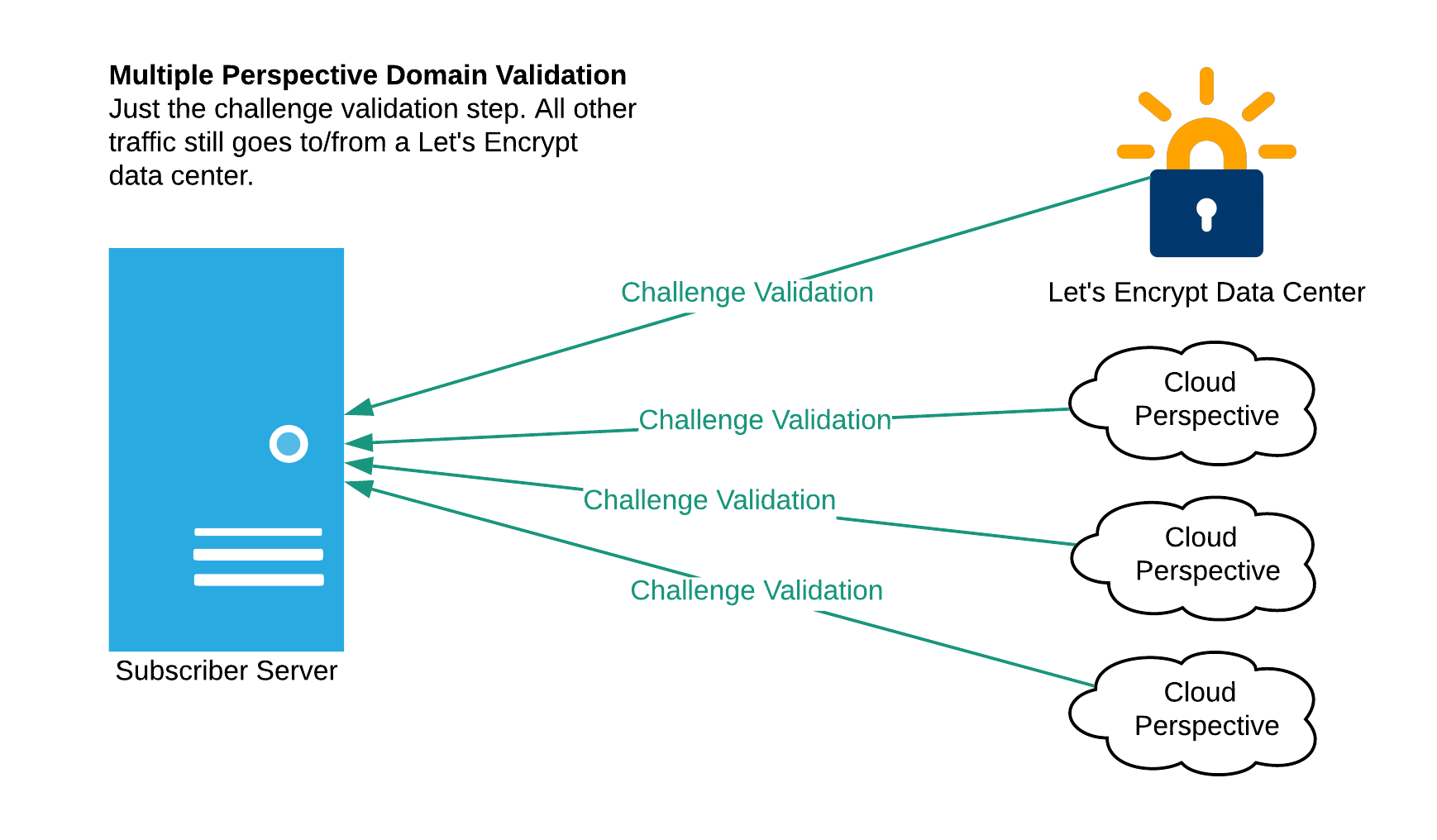

Los especialistas en ciberseguridad consideran que Border Gateway Protocol (BGP), al igual que la mayoría de sus implementaciones, son muy poco seguras, además, a pesar de los continuos esfuerzos para asegurarlos, aún podría faltar mucho tiempo para concretar esta labor. Por lo tanto, Let’s Encrypt decidió adoptar otro enfoque y, en lugar de validar desde un enfoque de red, comenzar a adoptar la validación desde múltiples perspectivas, tal como muestra el gráfico:

Este nuevo enfoque validará desde múltiples regiones dentro de un único proveedor de nube. Este enfoque está pensado para diversificarse a otros proveedores de nube en el futuro. El nuevo enfoque dificultará que los atacantes enfrenten mayores complejidades, pues deberán comprometer de forma exitosa tres rutas de red diferentes al mismo tiempo, además aumenta la probabilidad de que el ataque sea detectado por especialistas en ciberseguridad.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.