Expertos en ciberseguridad reportan que lo que parece ser el código fuente completo del ransomware Paradise fue publicado en un foro de hacking, lo que permitiría a cualquier grupo de actores de amenazas desarrollar su propio código malicioso a partir de la información filtrada. Esta información fue publicada en el foro ilegal XSS y solo es accesible para los usuarios activos en el sitio.

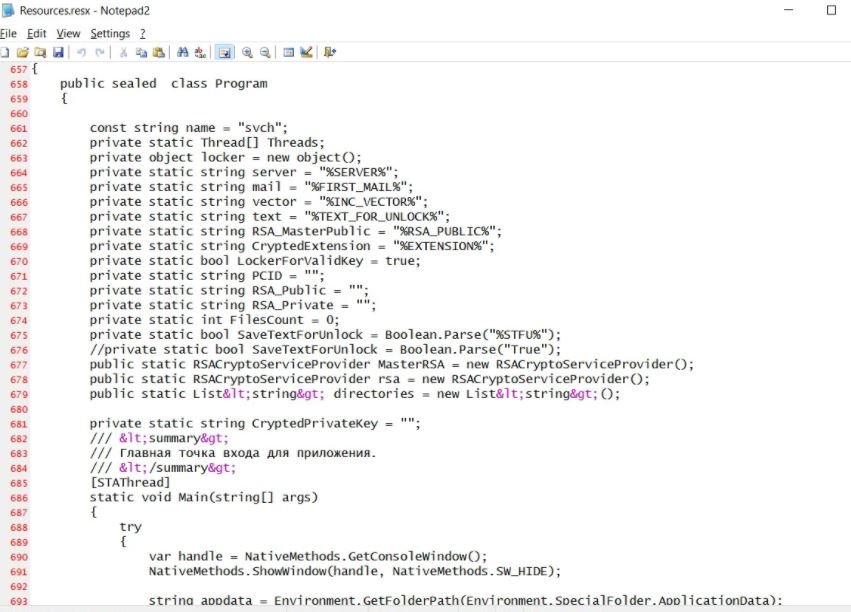

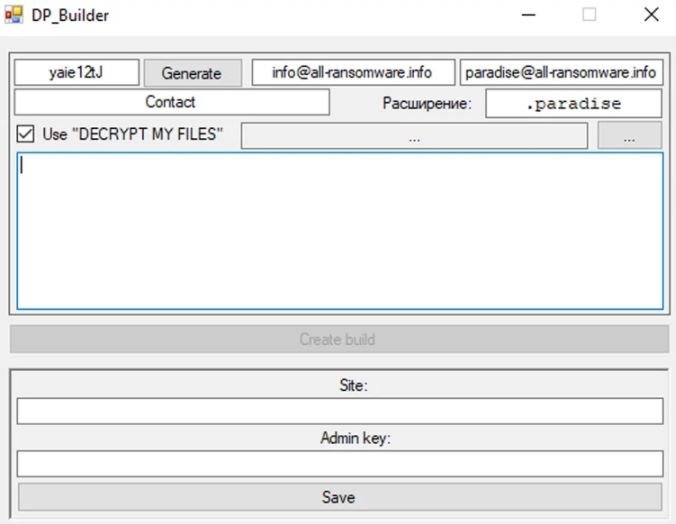

Tom Malka, investigador especializado en ransomware, compartió el código fuente con la comunidad de la ciberseguridad, describiendo cómo compiló el paquete y cómo trabaja este malware. Según su reporte, Paradise crea tres ejecutables: un generador de configuración de ransomware, una herramienta de cifrado y una herramienta de descifrado.

El código fuente del malware está lleno de comentarios en ruso, lo que claramente indica la procedencia de este malware. Otro rasgo característico es que los afiliados a este ransomware pueden usar una herramienta de construcción para crear versiones personalizadas de Paradise, incluyendo un servidor C&C propio, una nueva extensión de archivos cifrados y una dirección email para el contacto con las víctimas.

Este grupo de ransomware comenzó a operar a finales de 2017 mediante el envío masivo de emails de phishing con archivos IQY maliciosos para la descarga e instalación del malware. Durante los meses siguientes comenzaron a aparecer nuevas versiones personalizadas y que incluían la corrección de errores que permitían el descifrado gratuito de archivos infectados.

Michael Gillespie, experto que creó el descifrador original de Paradise Ransomware, menciona que detectó al menos tres versiones del malware:

- Paradise: Versión nativa con múltiples defectos que permitían el descifrado de los archivos sin pagar a los hackers

- Paradise .NET: Versión corregida que cambió los algoritmos de cifrado para utilizar el cifrado RSA

- Paradise B29: Nueva variante que se enfoca en cifrar el final de un archivo

El investigador no ha podido confirmar si todas las variantes de Paradise fueron creadas por el mismo grupo, ya que esta sepa de malware en realidad operaba como una especie de plataforma de ransomware como servicio (RaaS).

Los datos recolectados por el proyecto de seguridad ID Ransomware señalan que Paradise fue ampliamente distribuido entre septiembre de 2017 y enero de 2020. Iniciado el segundo trimestre de 2020, los operadores de este ransomware redujeron considerablemente su actividad, posiblemente debido a las constantes fallas o a la aparición de otras plataformas RaaS.

Finalmente, Gillespie considera que el código fuente filtrado permitiría la aparición de nuevas y más peligrosas variantes de este ransomware, aunque hasta el momento esto solo es especulación ya que no hay indicios de nueva actividad relacionada con el código original.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.