El hombre afirma que el hack de $ 110 millones fue simplemente una ‘estrategia comercial altamente rentable’

La policía de EE. UU. arrestó y acusó al hacker que explotó Mango Markets de fraude y manipulación del mercado. El hombre afirmó anteriormente que el hackeo de $ 110 millones en la plataforma financiera descentralizada había sido simplemente una “estrategia comercial altamente rentable”.

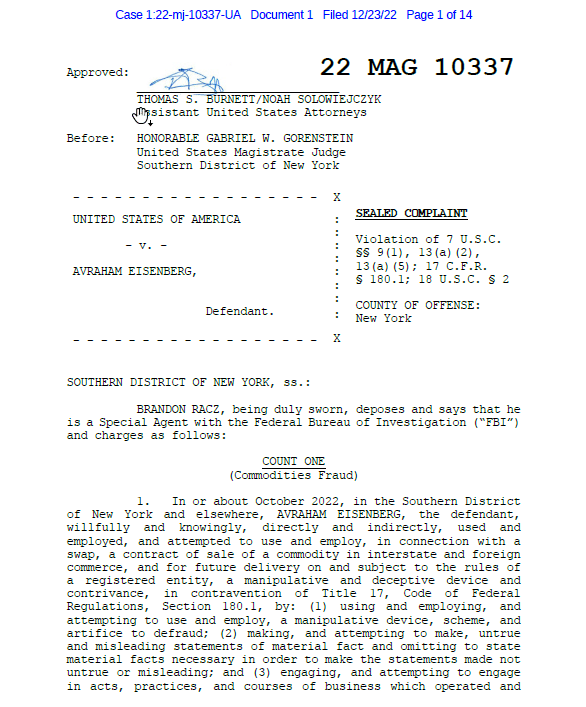

El FBI arrestó a Avraham Eisenberg en Puerto Rico el lunes por orquestar la manipulación artificial del precio de los futuros perpetuos en Mango Markets y por fraude de materias primas según una denuncia del viernes revelada por el Distrito Sur de Nueva York el martes. Eisenberg enfrenta potencialmente una pena de prisión de hasta 25 años por el cargo de fraude .

Eisenberg reconoció públicamente el incidente el 15 de octubre días después de que la compañía dijera que sus acciones habían “resultado efectivamente en un drenaje total de todo el capital disponible” en la plataforma. Eisenberg el autoproclamado líder de los hackers dijo en ese momento que las actividades de su equipo habían sido solo una “estrategia comercial altamente rentable”.

También propuso una devolución de fondos pero solo si los poseedores de tokens le permitían quedarse con 70 millones de dólares sin posibilidad de enjuiciamiento penal. Comunicó la propuesta en la plataforma de la organización autónoma descentralizada Mango Markets y procedió a utilizar los votos vinculados a los activos robados para respaldar la propuesta.

Mango DAO gobierna Mango Markets y otorga a los titulares de tokens MNGO el poder de tomar decisiones sobre las funciones de la plataforma.

En pocas palabras: un hacker que robó criptomonedas dijo que debería irse con la mayor parte del botín y someter ese plan a votación a las personas a las que robó usando votos vinculados a la criptomoneda robada para votar “sí” (ver : Todo lo que sabemos sobre el truco de Mango Markets ).

Mango Markets finalmente se dispuso a pagar una “recompensa por errores” de $ 47 millones al hacker y no presentar cargos penales si devolvía $ 67 millones, y el 96% de los tokens de votación favorecían el trato.

Cómo ocurrió el ataque

El atacante manipuló los datos del oráculo de precios del token MNGO para sacar criptopréstamos “masivos” con garantía insuficiente de la tesorería de Mango dijo en ese momento la firma de seguridad blockchain OtterSec, que identificó el ataque.

Un oráculo es una herramienta que alimenta datos relevantes fuera de la cadena a la cadena de bloques para que los utilicen los contratos inteligentes. Un oráculo de precios muestra la información de precios de un activo digital. “Ninguno de los proveedores de Oracle tiene ninguna culpa aquí. El informe de precios de Oracle funcionó como debería”, dijo Mango Markets .

La vulnerabilidad provino de la escasa liquidez en el mercado de intercambio entre MNGO y la moneda estable USDC, que se usó como referencia de precio para un intercambio perpetuo de MNGO.

“Con solo unos pocos millones de USDC a su disposición, el atacante pudo aumentar el precio de MNGO en un 2394 %”, dijo anteriormente la empresa de seguridad blockchain CertiK a Information Security Media Group.

El atacante utilizó dos direcciones para manipular el precio de MNGO de 0,038 dólares a un máximo de 0,91 dólares, lo que les permitió obtener un gran préstamo contra su garantía de token MNGO, dijo CertiK.

Mango Markets explicó los detalles técnicos del ataque en una serie de tuits .

La mayoría de los fondos robados eran depósitos de inversores de Mango Markets. “Debido a los retiros [de Eisenberg] otros inversores con depósitos en Mango Markets perdieron gran parte o la totalidad de esos depósitos”, dijo el agente especial del FBI Brandon Racz en la denuncia de SDNY.

Eisenberg probablemente conocía las consecuencias de sus acciones, dijeron los fiscales. Abordó un vuelo de EE. UU. a Israel y el horario del vuelo implica que el viaje puede haber sido “un esfuerzo para evitar la detención por parte de las fuerzas del orden público inmediatamente después del esquema de manipulación del mercado”, dijo Racz.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.