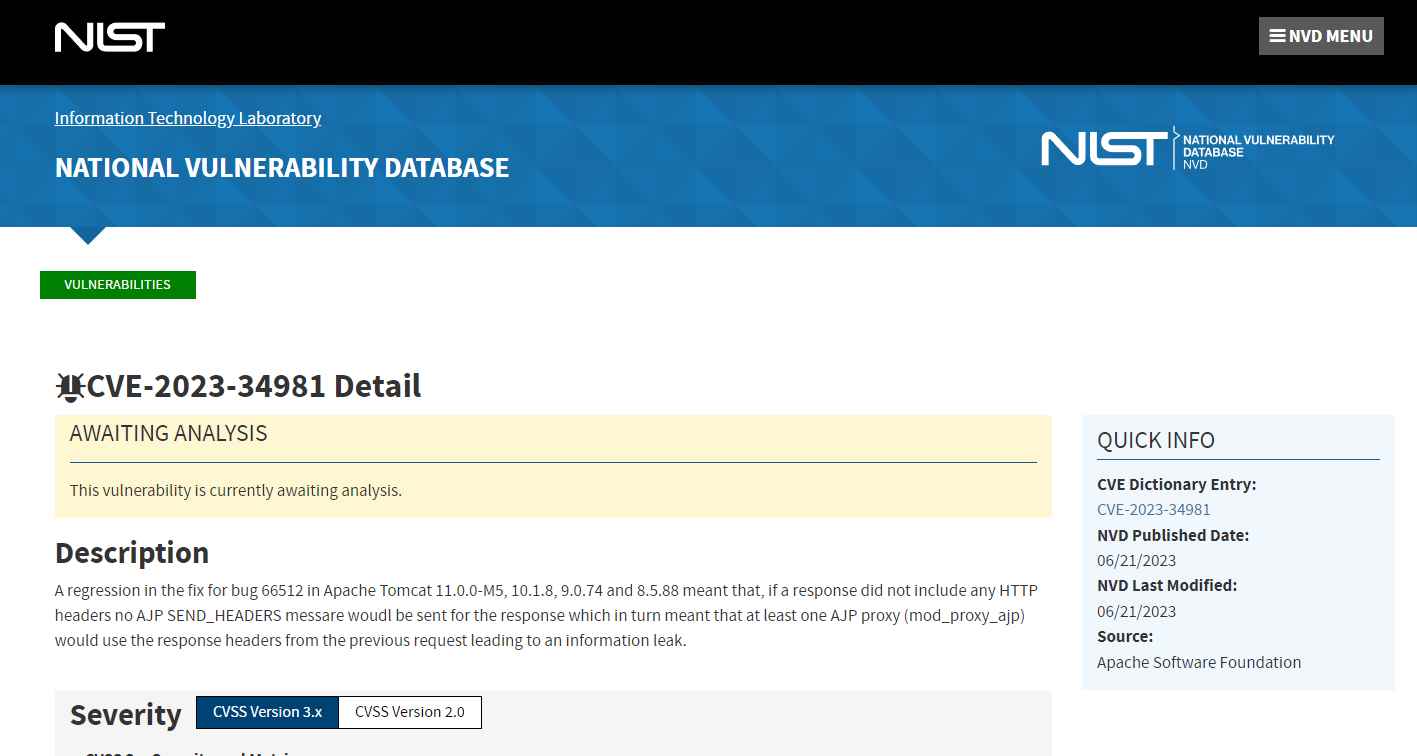

Una versión de código abierto de las tecnologías Java Servlet, JavaServer Pages, Java Expression Language y Java WebSocket se conoce como Apache Tomcat. Esta implementación fue construida por Apache Software Foundation. Cualquier vulnerabilidad que se descubra en el núcleo del software presenta un peligro considerable para la enorme base de usuarios del software, ya que se usa mucho. CVE-2023-34981 es el número de identificación de una vulnerabilidad de fuga de información recientemente descubierta en Apache Tomcat. Esta vulnerabilidad, que fue descubierta por Hidenobu Hayashi y Yuichiro Fukubayashi de M3, Inc., representa un riesgo sustancial y, como resultado, se le ha otorgado la clasificación de gravedad de “Importante”.

Las siguientes versiones de Apache Tomcat son vulnerables a la vulnerabilidad CVE-2023-34981:

- Apache Tomcat versión 11.0.0.M5

- Apache Tomcat versión 10.1.8

- Apache Tomcat versión 9.0.74

- Apache Tomcat versión 8.5.88

Entonces, ¿cómo funciona exactamente el exploit CVE-2023-34981? No se enviará ningún mensaje AJP SEND_HEADERS si la respuesta en cuestión no tiene ningún encabezado HTTP definido. El uso de los encabezados de respuesta de la solicitud anterior por parte de proxies basados en AJP, como mod_proxy_ajp, en el procesamiento de la solicitud actual es el resultado de este comportamiento. Cual es el resultado? Una fuga de información que no estaba destinada a ser publicada podría dejar a una empresa vulnerable a un uso ilegal.

Se ha catalogado como una situación difícil. Como resultado, una característica o dos de la funcionalidad del controlador de encabezado de respuesta del componente pueden verse afectadas. La manipulación con una entrada desconocida da como resultado una vulnerabilidad que expone información confidencial. CWE se refiere al problema como CWE-200. El producto proporciona acceso a información sensible a un tercero que no ha sido expresamente autorizado para tener acceso a esa información. Esto tendrá un efecto en la confidencialidad de la información. CVE resume.

La mala noticia es que la vulnerabilidad es sustancial; sin embargo, la buena noticia es que Apache Software Foundation se ha movido rápidamente para remediar este problema al lanzar versiones actualizadas de Tomcat que son más sólidas y seguras. La actualización es el consejo simple que deben seguir los usuarios de las versiones afectadas del software.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.