La capacidad de evolución es una de las principales características de los cibercriminales. Expertos en ciberseguridad reportan que múltiples grupos de hackers están invirtiendo una cantidad considerable de esfuerzo y recursos para comprometer los sistemas informáticos de compañías industriales en decenas de países; al parecer, estos ataques cuentan con sofisticadas características, como un esquema de cifrado nuca antes visto y exploits personalizados para cada compañía atacada.

Según el patrón establecido gracias a los casos analizados por los expertos de Kaspersky, estos ataques comienzan con el envío de emails personalizados a usuarios específicos en una organización. Para que el exploit funcione, el idioma en el que se redacta el email debe coincidir con la localización del sistema operativo objetivo: “Si el objetivo es una compañía japonesa, tanto el email como el documento adjunto deberán estar escritos en japonés”, mencionan los expertos.

Además de los requerimientos de idioma, los actores de amenazas también dependen de un módulo de malware cifrado que pueda ser descifrado cuando se confirme que el sistema operativo también se localiza en el territorio atacado.

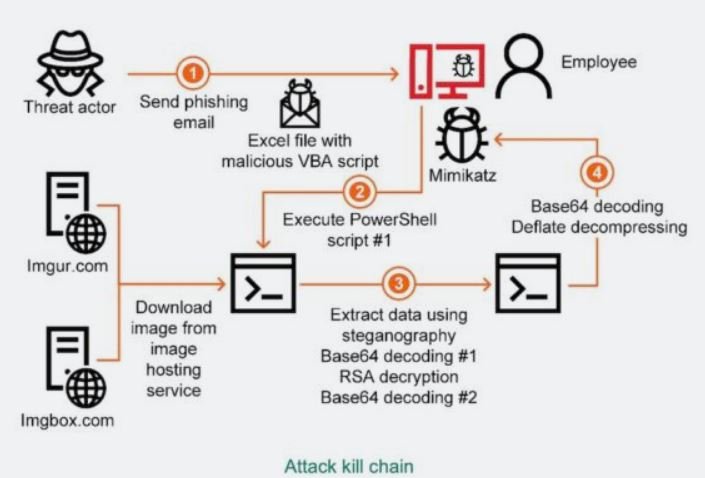

Hasta este punto del ataque no hay indicios claros de actividad maliciosa, incluso si las víctimas hacen clic en la solicitud para habilitar el contenido del documento adjunto; no obstante, en segundo plano ya habrá comenzado la ejecución de un script PowerShell con los siguientes parámetros:

- ExecutionPolicy ByPass: para anular las políticas de la organización

- WindowStyle Hidden. Esto oculta la ventana de PowerShell

- NoProfile, que ejecuta el script sin configuración de usuario final

Este script podría llegar a imgur.com o imgbox.com para descargar una imagen que contiene el código malicioso que continuará con el ataque, técnica conocida como esteganografía. Los datos son codificados en Base64 y cifrados con una clave RSA para ser codificados de nuevo con Base64.

Los datos descifrados y decodificados se utilizan como un segundo script de PowerShell que, a su vez, desempaqueta y decodifica otro blob de datos codificados en Base64. Con eso, un tercer script de PowerShell ejecuta el malware Mimikatz que está diseñado para robar las credenciales de la cuenta de Windows de la víctima. Si las credenciales comprometidas incluyen acceso a Windows Active Directory, los hackers podrían comprometer todos los nodos de la red.

Según el reporte, algunas compañías lograron interrumpir los ataques antes de que fueran completados. Debido a que pocos ataques han sido completados, los investigadores aún no tienen claro qué es lo que buscan los operadores de esta campaña, aunque teorizan que los hackers podrían estar en busca de la información de los clientes empresariales de las compañías afectadas. Estos son casos similares a los ataques detectados en plantas nucleares, compañías de energía eléctrica, refinerías y otras instalaciones consideradas infraestructura crítica.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.