Se descubrió una vulnerabilidad crítica identificada como CVE-2023-45866, junto con CVE-2024-21306, en la tecnología Bluetooth utilizada en varios sistemas operativos, incluidos Android , Linux, macOS, iOS y Windows. Esta falla, que explota un “mecanismo de emparejamiento no autenticado” en la especificación Bluetooth, permite a los atacantes conectarse a un dispositivo como un teclado Bluetooth sin el consentimiento o conocimiento del usuario.

LA NATURALEZA DE LA VULNERABILIDAD

La vulnerabilidad radica en la forma en que Bluetooth maneja el emparejamiento, específicamente el mecanismo de emparejamiento no autenticado. Esta laguna permite a un atacante dentro del alcance de Bluetooth conectarse a un dispositivo haciéndose pasar por un teclado Bluetooth. Luego, el atacante puede ejecutar comandos arbitrarios, instalar aplicaciones y controlar el dispositivo sin ninguna interacción física ni alerta al usuario.

DESCUBRIMIENTO E IMPACTO

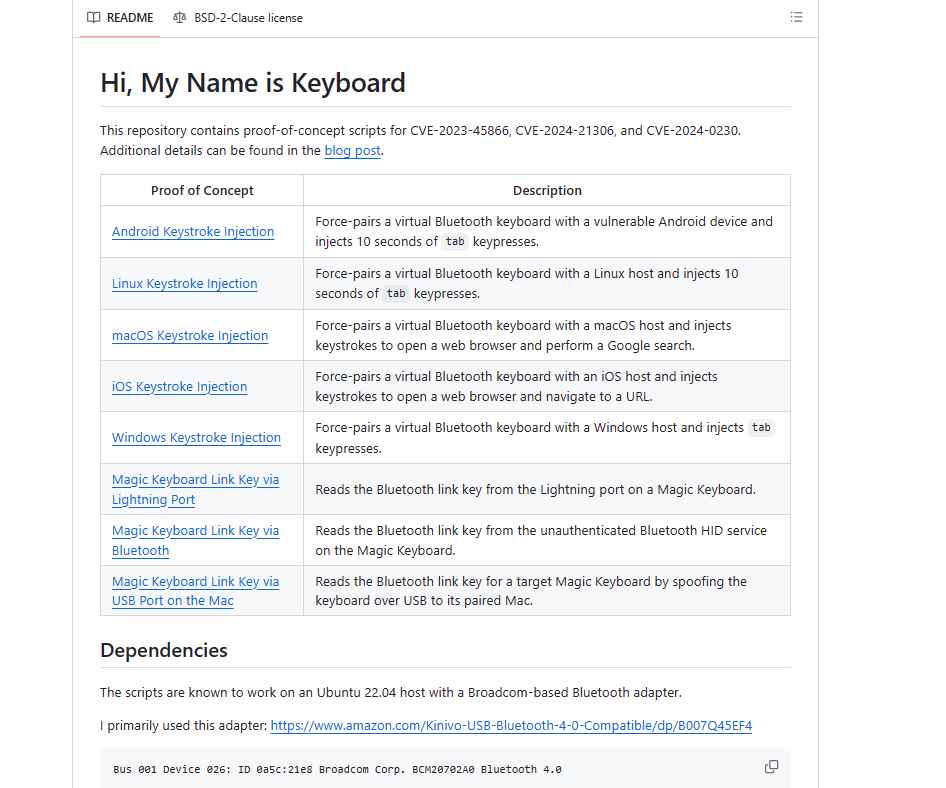

Las vulnerabilidades fueron descubiertas por el investigador de seguridad Marc Newlin, quien también proporcionó scripts de explotación de prueba de concepto disponibles en GitHub . Estos scripts permiten a los atacantes inyectar pulsaciones de teclas en cualquier dispositivo Android y Linux sin parches dentro del alcance de Bluetooth haciéndose pasar por un teclado Bluetooth. Este tipo de ataque obliga al dispositivo objetivo a emparejarse con el teclado malicioso sin ninguna interacción o notificación del usuario, lo que lo convierte en un exploit de 0 clics.

DISPOSITIVOS VULNERABLES

La lista de sistemas operativos afectados es extensa. En particular, las versiones de Android hasta la 10 son vulnerables y actualmente no hay ninguna solución disponible. Para las versiones de Android 11 y superiores, la vulnerabilidad se soluciona en el parche de seguridad del 5 de diciembre de 2023. Las distribuciones de Linux que utilizan BlueZ, macOS versiones 12 y 13, iOS 16 y Windows versiones 10, 11 y Server 2022 también se ven afectadas, con distintos grados de disponibilidad de parches.

PRERREQUISITOS Y METODOLOGÍA DE EXPLOTACIÓN

Para explotar un dispositivo Android sin parches, un atacante normalmente usaría un teléfono inteligente Android rooteado con un kernel NetHunter personalizado que admita escaneo Bluetooth. El atacante primero necesita descubrir la dirección MAC Bluetooth del dispositivo objetivo. Esto es posible cuando el dispositivo objetivo está en modo reconocible, que generalmente se activa cuando un usuario abre la configuración de Bluetooth.

Una vez que se obtiene la dirección MAC, el atacante puede usar el keystroke-injection-android-linux.pyscript para inyectar pulsaciones de teclas. El script requiere especificar la interfaz Bluetooth y la dirección MAC del objetivo. De forma predeterminada, inyecta una serie de pulsaciones de teclas del Tabulador.

La técnica de explotación de la vulnerabilidad Bluetooth de Android con 0 clics, como se describe en el artículo Mobile Hacker, implica varios pasos clave. Esta técnica permite a un atacante inyectar pulsaciones de teclas en un dispositivo Android vulnerable sin necesidad de emparejamiento. Aquí hay un desglose paso a paso:

PASO 1: PREPARACIÓN Y REQUISITOS PREVIOS

- Configuración del dispositivo del atacante:

- El atacante utiliza un teléfono inteligente Android rooteado. En el artículo, se menciona un OnePlus 7 Pro actualizado con un Kernel NetHunter personalizado que admite escaneo Bluetooth. Este núcleo es crucial ya que permite que el dispositivo realice las operaciones Bluetooth necesarias.

- Alternativamente, se puede utilizar un dongle Bluetooth externo conectado al dispositivo Android mediante un adaptador OTG, siempre que el kernel lo admita.

PASO 2: DESCUBRIR LOS DISPOSITIVOS DE DESTINO

- Habilitación del modo detectable en el objetivo:

- Para que el ataque tenga éxito, el dispositivo Android objetivo debe estar en modo detectable. Este modo normalmente se activa cuando un usuario accede a la configuración de Bluetooth en su dispositivo.

- En modo reconocible, el dispositivo transmite su dirección MAC Bluetooth, haciéndola visible para los dispositivos cercanos, incluido el del atacante.

- Escaneo de dispositivos:

- El atacante utiliza el menú ‘Bluetooth Arsenal’ en Kali NetHunter para buscar dispositivos Bluetooth cercanos. Este paso es crucial para encontrar el dispositivo de destino y obtener su dirección MAC de Bluetooth.

PASO 3: EXPLOTACIÓN

- Scripts de explotación de clonación:

- El atacante clona los scripts de explotación del repositorio GitHub de Marc Newlin usando el comando:

git clone https://github.com/marcnewlin/hi_my_name_is_keyboard.git.

- El atacante clona los scripts de explotación del repositorio GitHub de Marc Newlin usando el comando:

- Instalación de bibliotecas necesarias:

- La

pydbusbiblioteca es necesaria para que se ejecute el script. Se puede instalar usando el comando:pip3 install pydbus.

- La

- Ejecutando el script de explotación:

- El atacante navega hasta el directorio clonado y ejecuta el

keystroke-injection-android-linux.pyscript. - El script requiere especificar la interfaz Bluetooth (interna

hci0o externahci1) y la dirección MAC del objetivo. - De forma predeterminada, el script inyecta una serie de pulsaciones de teclas del Tabulador.

- El atacante navega hasta el directorio clonado y ejecuta el

PASO 4: INYECTAR PULSACIONES DE TECLAS

- Ejecución del ataque:

- Al ejecutar el script con los parámetros correctos, las pulsaciones de teclas se inyectan en el dispositivo de destino. Esto puede resultar en varias acciones dependiendo de las pulsaciones de teclas enviadas.

PASO 5: POSIBLE ADQUISICIÓN DEL DISPOSITIVO

- Instalación de cargas útiles maliciosas:

- La vulnerabilidad se puede explotar aún más para controlar el dispositivo objetivo mediante la instalación remota de software espía u otras aplicaciones maliciosas.

- Esto implica abrir un navegador en el dispositivo de destino, descargar, instalar y ejecutar una carga útil, todo ello a través de Bluetooth sin ninguna interacción del usuario.

POTENCIAL DE ADQUISICIÓN DE DISPOSITIVOS

Esta vulnerabilidad se puede aprovechar para controlar un dispositivo objetivo mediante la instalación remota de aplicaciones de software espía. Un atacante podría abrir un navegador en el dispositivo objetivo, descargar, instalar y ejecutar una carga útil que haga una puerta trasera al teléfono inteligente a través de Bluetooth sin ninguna interacción del usuario.

MEDIDAS DE MITIGACIÓN Y SEGURIDAD

Para los usuarios de Android que ejecutan la versión 11 o superior, es fundamental aplicar el parche de seguridad 2023-12-05. Se recomienda a los usuarios con Android 10 o inferior que apaguen Bluetooth, especialmente si el dispositivo está en modo reconocible, para mitigar el riesgo de ataques de Bluetooth. Mantener los dispositivos actualizados y evitar emparejamientos innecesarios o modos detectables son clave para mantenerse a salvo de tales vulnerabilidades.

El descubrimiento de la vulnerabilidad del Bluetooth de Android con 0 clics pone de relieve la necesidad siempre presente de vigilancia en el mundo digital. Subraya la importancia de las actualizaciones periódicas de software y el uso cauteloso de las funcionalidades de Bluetooth para protegerse contra amenazas cibernéticas tan sofisticadas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.