Los profesionales de seguridad de la información en CyberCX acaban de revelar un medio para eludir de forma rutinaria la protección de las computadoras portátiles Lenovo más antiguas que tienen su BIOS bloqueado, lo que genera serias preocupaciones sobre la privacidad y seguridad de los usuarios. Los usuarios pueden adquirir acceso sin restricciones al BIOS siguiendo las instrucciones proporcionadas por uno de los ejecutivos de la compañía, quien expuso un enfoque sencillo que implica conectar ciertos pines en un chip EEPROM (Memoria de solo lectura programable borrable eléctricamente) usando un destornillador estándar . Después de eso, se requirió un examen rápido de la pantalla que mostraba la configuración del BIOS para deshabilitar cualquier contraseña del BIOS.

Además, las demostraciones de desvío de contraseña del BIOS que llevó a cabo CyberCX se llevaron a cabo en muchas computadoras portátiles Lenovo que ya no se usaban en la capacidad prevista.

Debido a que la EEPROM de estas computadoras portátiles está alojada en un chip diferente del chip principal de la BIOS, ha salido a la luz que la BIOS de estas computadoras portátiles es susceptible a una brecha de seguridad.

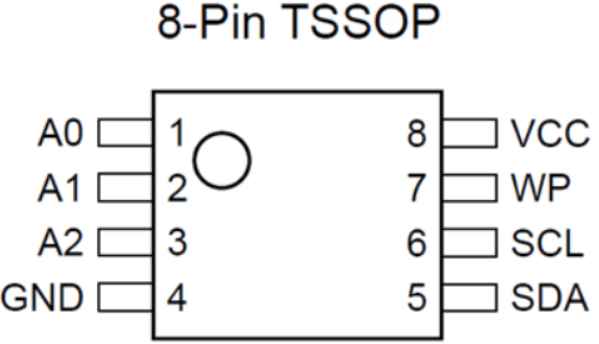

La EEPROM en las placas base de las computadoras portátiles Lenovo está alojada en un paquete de contorno pequeño y retráctil delgado (TSSOP) que tiene 8 pines. Al examinar cuidadosamente cada chip que se encuentra en la placa base de la computadora portátil, los expertos en seguridad pueden diferenciar entre diferentes SOP, Paquetes TSSOP y TMSOP-8.

Mientras que la EEPROM almacena información y se comunica con otros dispositivos a través del protocolo Inter-Integrated Circuit (I2C o I2C).

La EEPROM en las placas base de las computadoras portátiles Lenovo está alojada en un paquete de contorno pequeño y retráctil delgado (TSSOP) que tiene 8 pines.

Después de buscar números de serie y verificar chips en la placa base que parecían ser candidatos potenciales, finalmente fue posible concentrarse en la EEPROM adecuada. Es posible que no siempre sea así, sin embargo, el chip del ThinkPad L440 tiene la marca L08-1 X.

El ‘truco’ descrito en el artículo incluye un video incrustado que demuestra lo simple que es realizar la tarea. Para completar el cortocircuito entre los pines del chip L08-1 X, no necesita hacer nada más complicado que sostener la punta de un destornillador entre dos de las patas del chip. Luego, una vez que haya ingresado al BIOS, debe descubrir que todas las opciones de configuración son libres de ajustarse según sea necesario. Puede haber algunos requisitos de tiempo, pero los requisitos de tiempo no son muy estrictos, por lo que hay cierto margen de maniobra.

Debido a que no puede simplemente acortar los chips EEPROM tan pronto como se enciende la máquina (por lo tanto, el requisito de tiempo), CyberCX brinda un estudio bastante profundo de cómo funciona su BIOS hack. Este análisis ilustra por qué no puede simplemente encender la máquina e intentar piratear el BIOS.

Existe la posibilidad de que algunos lectores tengan preguntas sobre sus propias computadoras portátiles o computadoras con BIOS bloqueado que hayan visto en eBay u otros mercados en línea. Según CyberCX, muchas computadoras más nuevas que tienen los paquetes de BIOS y EEPROM integrados en un solo dispositivo de montaje en superficie (SMD) serían más difíciles de piratear de esta manera y necesitarían un “ataque fuera del chip”. La empresa de seguridad de la información también afirma que varios constructores de sistemas y fabricantes de placas base emplean actualmente un SMD integrado en sus productos. La empresa de seguridad recomienda que los usuarios que estén más preocupados por la seguridad de sus datos que por el sistema operativo de su computadora utilicen el “cifrado de disco completo” para evitar que un adversario recupere datos del disco duro de su computadora portátil.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.