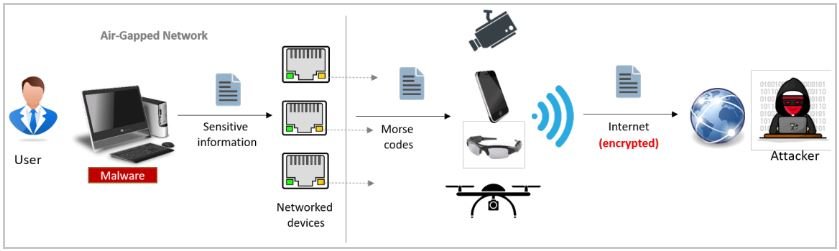

El investigador israelí Mordechai Guri ha descubierto un nuevo método para filtrar datos de sistemas con espacios de aire utilizando los indicadores LED de las tarjetas de red. Apodado ‘ETHERLED’, el método convierte las luces parpadeantes en señales de código Morse que un atacante puede decodificar.

La captura de las señales requiere una cámara con una línea de visión directa a las luces LED en la tarjeta de la computadora con espacio de aire. Estos se pueden traducir a datos binarios para robar información.

Los sistemas con espacio de aire son computadoras que generalmente se encuentran en entornos altamente sensibles (por ejemplo, infraestructura crítica, unidades de control de armas) que están aisladas de la Internet pública por razones de seguridad.

Sin embargo, estos sistemas funcionan en redes air-gapped y siguen utilizando una tarjeta de red. Si un intruso los infecta con malware especialmente diseñado, podrían reemplazar el controlador de la tarjeta con una versión que modifica el color del LED y la frecuencia de parpadeo para enviar ondas de datos codificados, descubrió Mordechai Guri.

El método ETHERLED puede funcionar con otros periféricos o hardware que utilizan LED como indicadores operativos o de estado, como enrutadores, dispositivos de almacenamiento conectado a la red (NAS), impresoras, escáneres y otros dispositivos conectados.

En comparación con los métodos de exfiltración de datos divulgados anteriormente basados en la emanación óptica que toman el control de los LED en teclados y módems , ETHERLED es un enfoque más encubierto y es menos probable que levante sospechas.

Detalles ETÉRICOS

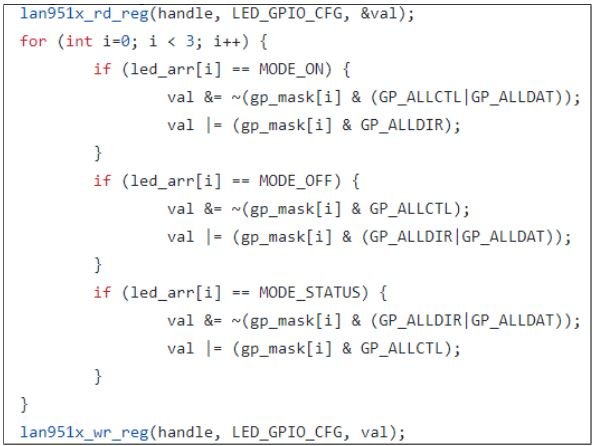

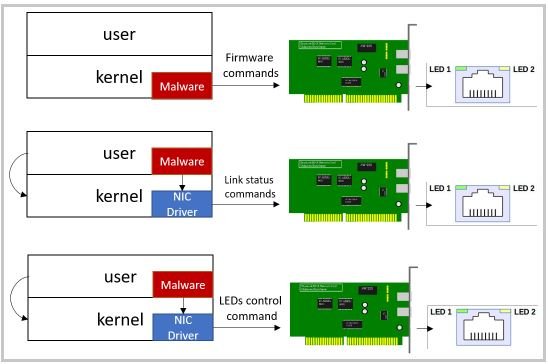

El ataque comienza con la instalación de malware en la computadora de destino que contiene una versión modificada del firmware para la tarjeta de red. Esto permite controlar la frecuencia, la duración y el color del parpadeo del LED.

Alternativamente, el malware puede atacar directamente la unidad del controlador de interfaz de red (NIC) para cambiar el estado de conectividad o para modular los LED necesarios para generar las señales.

El investigador descubrió que el controlador malicioso puede explotar la funcionalidad de hardware documentada o no documentada para alterar las velocidades de conexión de la red y habilitar o deshabilitar la interfaz Ethernet, lo que genera parpadeos de luz y cambios de color.

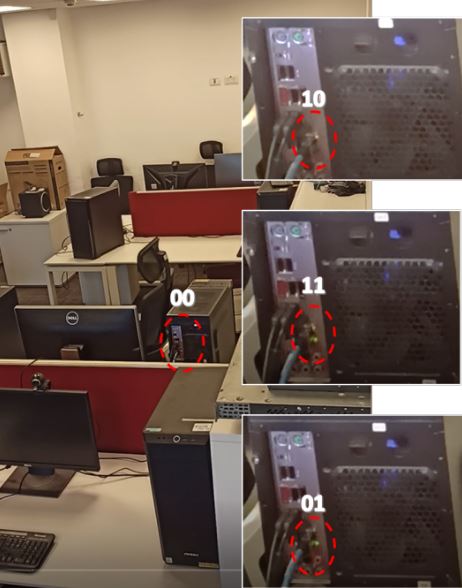

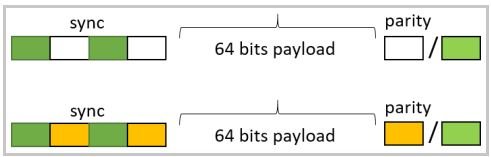

Las pruebas de Guri muestran que cada trama de datos comienza con una secuencia de ‘1010’, para marcar el inicio del paquete, seguida de una carga útil de 64 bits.

Para la exfiltración de datos a través de LED de estado único, se generaron puntos y rayas de código Morse con una duración entre 100 ms y 300 ms, separados por espacios de desactivación de indicadores entre 100 ms y 700 ms.

La tasa de bits del código Morse se puede aumentar hasta diez veces (10 m puntos, 30 m guiones y 10-70 ms espacios) cuando se utiliza el método de ataque de controlador/firmware.

Para capturar las señales de forma remota, los actores de amenazas pueden usar cualquier cosa, desde cámaras de teléfonos inteligentes (hasta 30 metros), drones (hasta 50 m), cámaras web hackeadas (10 m), cámaras de vigilancia hackeadas (30 m) y telescopios o cámaras con teleobjetivo o superzoom. (más de 100 metros).

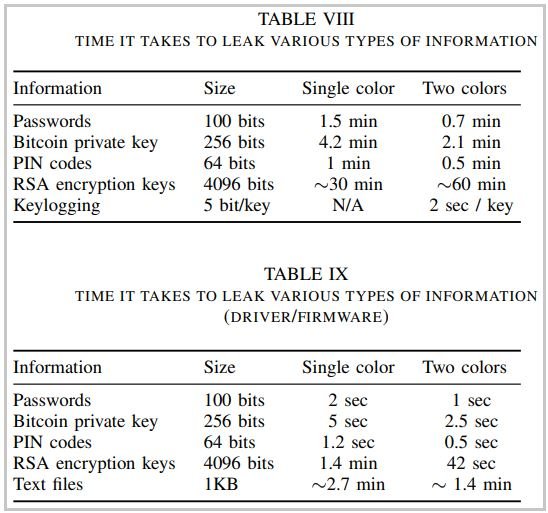

El tiempo necesario para filtrar secretos como contraseñas a través de ETHERLED oscila entre 1 segundo y 1,5 minutos, según el método de ataque utilizado, entre 2,5 segundos y 4,2 minutos para claves privadas de Bitcoin y entre 42 segundos y una hora para claves RSA de 4096 bits.

Otros canales de exfiltración

Mordechai también publicó un artículo sobre ‘ GAIROSCOPIO ‘, un ataque a sistemas con brechas de aire que se basan en la generación de frecuencias de resonancia en el sistema objetivo, capturadas por el sensor giroscópico de un teléfono inteligente cercano (hasta 6 metros).

En julio, el mismo investigador presentó el ataque ‘SATAn’ , que utiliza cables SATA dentro de las computadoras como antenas, generando ondas electromagnéticas portadoras de datos que pueden ser capturadas por computadoras portátiles cercanas (hasta 1,2 metros).

La colección completa de métodos de canales encubiertos de brecha de aire del Dr. Mordechai Guri se puede encontrar en una sección dedicada en el sitio web de la Universidad Ben-Gurion del Negev.

Fuente: https://www.bleepingcomputer.com/news/security/etherled-air-gapped-systems-leak-data-via-network-card-leds/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.