Un grupo de hackers recientemente impulsada por ganancias financieras está utilizando un bot malicioso de Telegram para ayudar a los actores de amenazas a defraudar a víctimas desprevenidas .

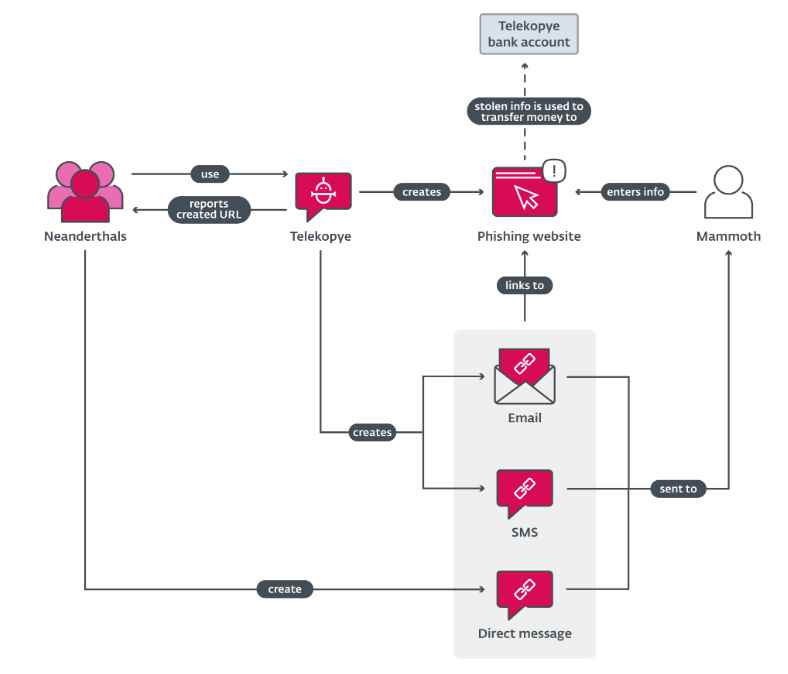

Los delincuentes se refirieron a las posibles víctimas como Mamuts y le dieron al conjunto de herramientas el nombre de Telekopye, que es una combinación de las palabras Telegram y kopye, que significa “lanza” en ruso según la investigación . El kit de herramientas sirve como una forma automatizada de crear una página web de phishing utilizando una plantilla preestablecida y enviando la URL a posibles víctimas. Todos y cada uno de los grupos de Telegram que utilizan Telekopye están compuestos por uno o más neandertales que funcionan de forma simultánea y autónoma. La funcionalidad se proporciona a través de botones, lo que se espera que facilite a los neandertales cometer fraude. A los neandertales también se les puede llamar actores de amenazas o estafadores.

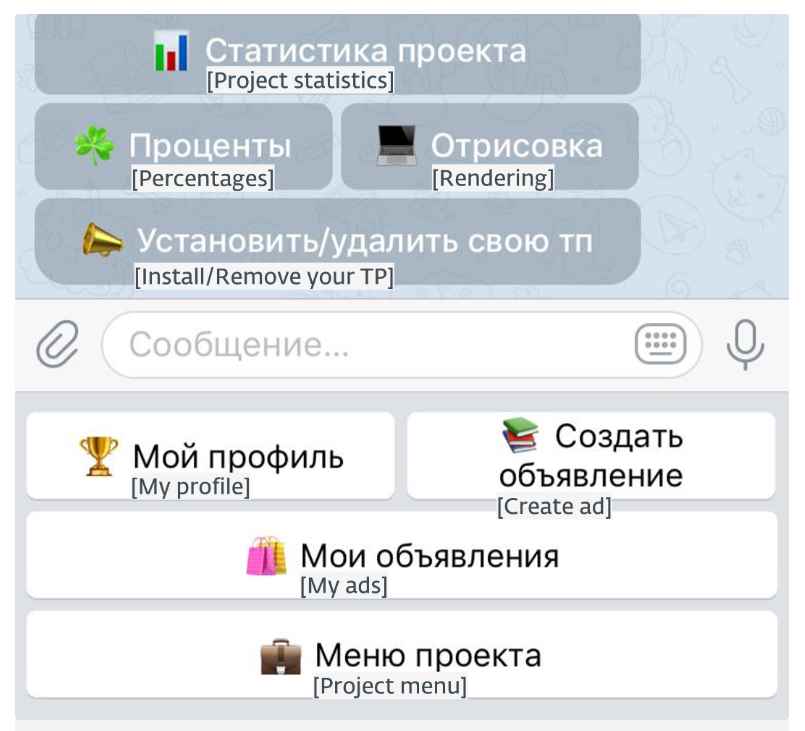

Esta figura es uno de los menús a los que se puede acceder con Telekopye dentro de un grupo operativo de Telegram. Los botones notables incluyen “Mis anuncios”, que muestra todos los listados abiertos (anuncios fraudulentos en curso) que tiene cada neandertal, y “Mi perfil”, que permite a los neandertales ver la información de su perfil en esta plataforma, incluida la cantidad de estafas que han realizado con éxito. apagado, la cantidad de dinero que está lista para el próximo pago y otra información relevante. Estos botones son particularmente dignos de mención. La función más importante de Telekopye es que puede generar sitios web de phishing bajo demanda utilizando plantillas HTML preestablecidas como punto de partida.

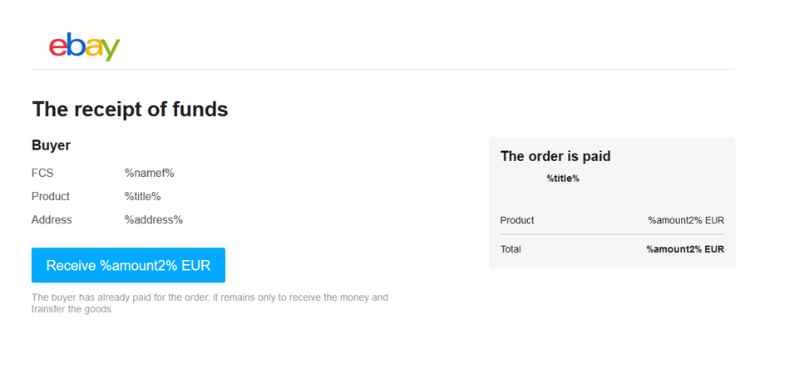

Un neandertal debe indicar la cantidad de dinero, el nombre del producto y, según la plantilla, información adicional como el lugar al que se transportará el producto, una fotografía del producto, el peso del producto y el nombre de el comprador. Después de eso, Telekopye recopila todos estos datos en un sitio web falso para cometer phishing. Estas páginas web de phishing están destinadas a replicar la apariencia de otros sitios de pago e inicio de sesión bancario, pasarelas de pago con tarjetas de crédito y débito, o simplemente las páginas de pago de otros sitios web.

Estas plantillas de sitios web están organizadas según los países a los que se dirigen para que el proceso de creación de sitios web de phishing pueda completarse más rápidamente. Esta figura ilustra un menú de creación sencillo, en el que se organizan varias plantillas de acuerdo con las distintas naciones. En términos de servicios de coche compartido que no son específicos de un país, BlaBlaCar es la única excepción.

Una página web similar a eBay que es casi indistinguible de la original (o al menos parece ser algo que uno esperaría ver en el sitio web genuino). Si un Mammoth hace clic en el botón Recibir %cantidad2% EUR, se le presentará una puerta de enlace de tarjeta de crédito y débito falsa.

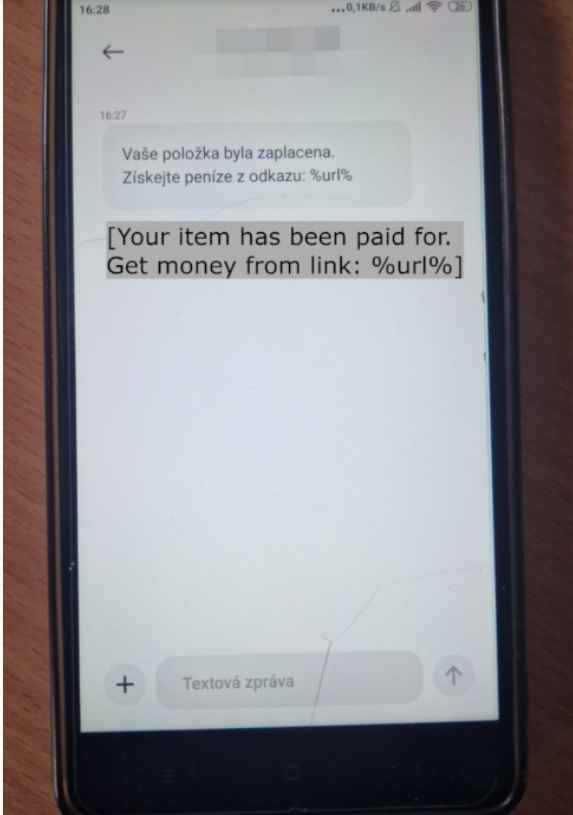

Los neandertales pueden enseñar a Telekopye a redactar y enviar mensajes de correo electrónico siguiendo sus instrucciones. El mensaje se envió utilizando una dirección de correo electrónico preconfigurada a la que podían acceder todos los neandertales. Normalmente, estas cuentas de correo electrónico están relacionadas con los sitios web de phishing establecidos por los neandertales. El código que se puede utilizar para falsificar los encabezados de correo electrónico De y Responder a para que los mensajes de correo electrónico parezcan más auténticos. Además de los correos electrónicos de phishing, Telekopye permite a los neandertales generar y entregar mensajes de texto SMS de una manera similar a lo que se hace con los correos electrónicos. Incluso los mensajes SMS preestablecidos en varios idiomas están disponibles en determinadas implementaciones del protocolo Telekopye. Todas las plantillas de mensajes de texto estándar transmiten más o menos la misma información, como “Su artículo ha sido pagado”.

La modificación de imágenes es otra característica más que se incluye en esta sección de Telekopye y no por ello es menos vital. Se puede deducir, a partir del código y de los comentarios que lo acompañan, que tiene la capacidad de alterar fotografías de productos promocionados de tal forma que los motores de búsqueda no puedan cruzarlas. Suponemos que la protección antispam de inteligencia artificial identificaría la imagen como dañina si se descubriera en un mercado en línea. Esta modificación es realmente sencilla y consiste en invertir la imagen verticalmente y realizar un pequeño ajuste en el contraste.

Los usuarios y operadores de Telekopye están estructurados en una jerarquía clara, lo que es otro indicio de que la organización criminal se está profesionalizando cada vez más. Esta jerarquía incluye posiciones como administradores, moderadores, buenos trabajadores (o bots de soporte), trabajadores y usuarios prohibidos.

Los usuarios bloqueados son aquellos a quienes no se les permite utilizar Telekopye porque se sospecha que han violado algunas de las directrices del proyecto.

Trabajadores es la descripción de trabajo estándar para todos los neandertales recién creados.

Los buenos empleados obtienen un ascenso al puesto de Trabajador, lo que resulta en una mayor recompensa y una reducción de las comisiones requeridas.

Los moderadores son usuarios que tienen la capacidad de promover y degradar a otros miembros, así como autorizar a nuevos miembros, pero no tienen acceso a la configuración del kit de herramientas.

Los administradores son usuarios con mayores derechos, con la capacidad de crear diseños de páginas web de phishing y cambiar las tasas de recompensa. Los administradores también pueden cambiar las tasas de pago.

Si un mensaje de texto o correo electrónico contiene un enlace, debes extremar las precauciones antes de hacer clic en él, incluso si el remitente parece ser una organización confiable. Los neandertales no son ajenos a la práctica de la suplantación de correo electrónico. Preguntarse si compró algo que pudiera hacer que fuentes creíbles le enviaran correos electrónicos como ese es una regla general sólida a seguir. Visite el sitio web del supuesto servicio directamente (en lugar de utilizar el enlace proporcionado en el correo electrónico o SMS) y pregunte si tiene alguna duda. La mayoría de estos sitios web brindan servicio al cliente y los representantes allí estarán encantados de ayudarle.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.