Un equipo de especialistas en ciberseguridad de la firma Abnormal Security ha detectado una campaña maliciosa en la que los actores de amenazas tratan de engañar a los usuarios con una supuesta renovación de Microsoft Office; miles de usuarios en todo el mundo están expuestos a este ataque, por lo que es necesario conocer el modo de operación.

Microsoft Office ofrece planes de compra y suscripción, y colabora con múltiples compañías para la venta de sus productos y servicios. Los grupos de actores de amenazas tratan de aprovecharse de esto para desplegar campañas de phishing haciéndose pasar por ejecutivos de la compañía y robar la información confidencial de las víctimas con diversos fines.

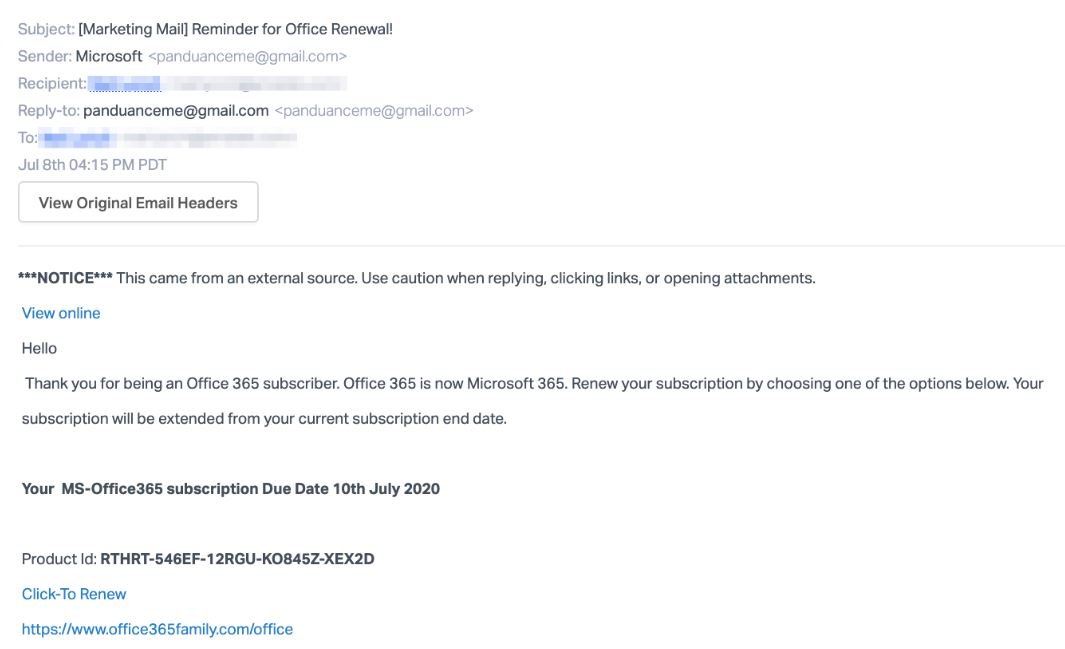

Los actores de amenazas envían dos emails supuestamente provenientes de Microsoft invitando a los usuarios a renovar su suscripción a Office a través de los enlaces adjuntos al texto del correo electrónico.

El ataque se divide en dos etapas:

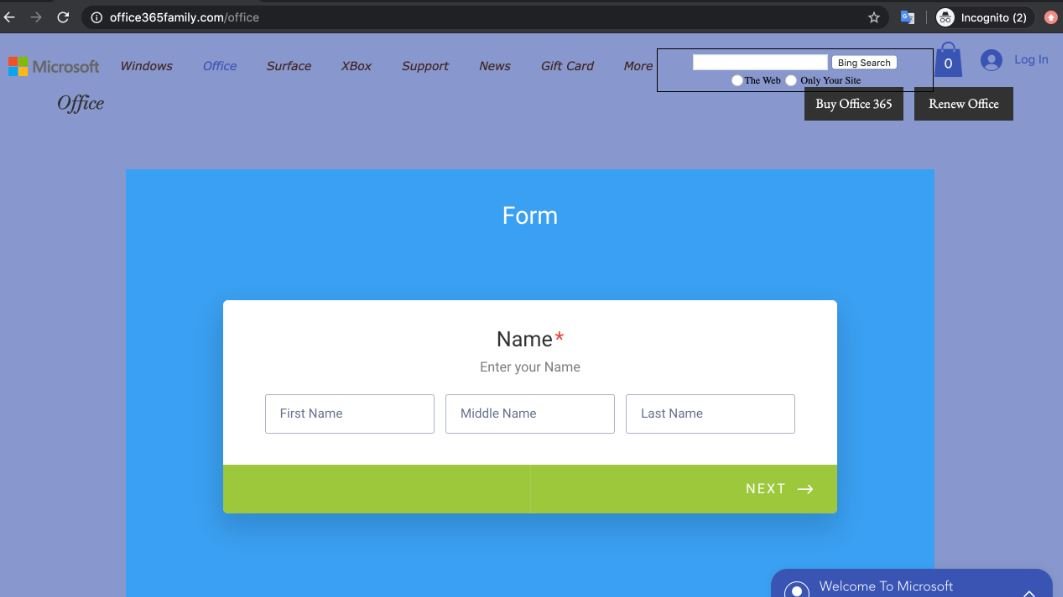

- El usuario objetivo es redirigido a un sitio web alojado en Wix, que contiene un formulario de registro de información confidencial; el formulario solicita información como domicilio y número de tarjeta de pago

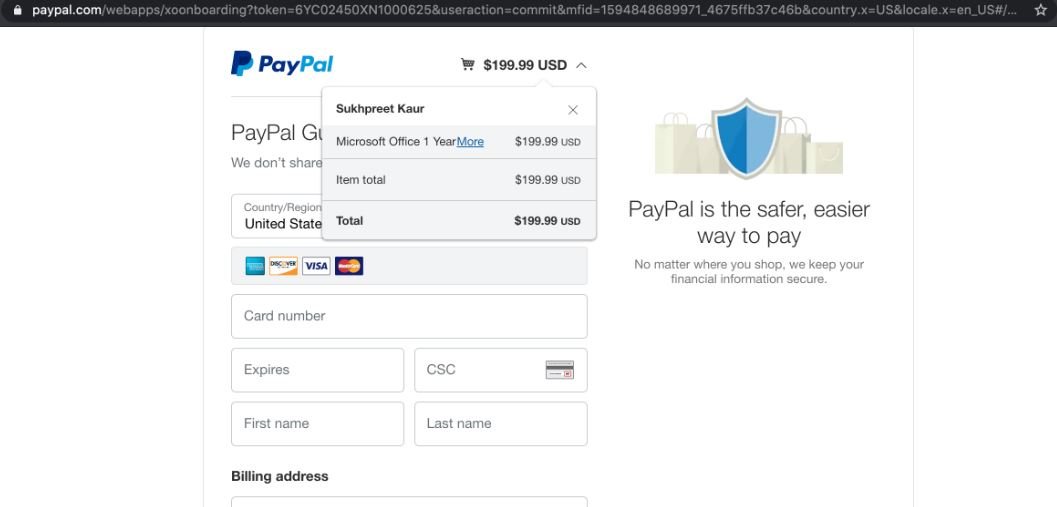

- Posteriormente, se muestra al usuario un supuesto mensaje de PayPal. Es importante mencionar que, aunque Microsoft acepta pagos a través de PayPal, la opción de pago se incluye en la cuenta de Office del usuario, no en el sitio de la compañía de pagos. Cualquier pago a Microsoft realizado fuera de los sitios oficiales de la compañía podría considerarse fraudulento

Las víctimas de un ataque podrían ver su información personal y financiera comprometida, lo que resultaría útil en otras etapas de ataque.

El email empleado por los hackers es realmente convincente, pues emplea múltiples características propias de las notificaciones legítimas de Microsoft, lo que incrementa las posibilidades de que los usuarios caigan en la trampa.

Además, es necesario considerar que Microsoft Office es un servicio esencial en prácticamente cualquier entorno empresarial, por lo que las víctimas potenciales podrían caer más fácilmente en el engaño. Finalmente, los investigadores señalan que los actores de amenazas se tomaron el tiempo de ocular las URL maliciosas, por lo que no es posible distinguir el riesgo con sólo una pequeña verificación.

Si recibe este mensaje o cualquier otro similar, lo mejor es ignorarlo y notificar al área de tecnologías de la información de su empresa, quienes encontrarán la mejor forma de contener esta amenaza.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.