Hace un par de meses los investigadores de Trustwave detectaron una nueva variante de ransomware posiblemente desarrollado por hackers amateur y basado en otras variantes de malware más conocidas. Identificada como BlackByte, esta variante de ransomware basado en Windows es considerada como inusual.

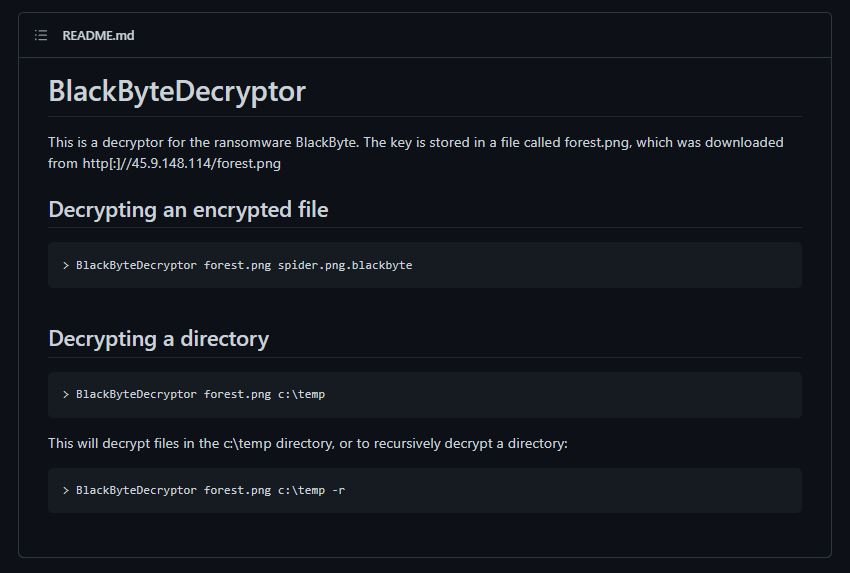

Este grupo de expertos ya ha desarrollado una herramienta de descifrado, disponible para cualquier usuario en GitHub.

Los investigadores mencionan que los operadores de este ransomware solo atacan sistemas que no están basados en el idioma ruso y otras lenguas de regiones ex soviéticas, por lo que asumen que los desarrolladores son de origen ruso. Además, estos hackers recurren a la táctica de doble extorsión, en la que robar información confidencial antes de cifrar los sistemas y así forzar el pago del rescate.

A pesar de que los hacker amenazan con filtrar información confidencial si la víctima se niega a pagar el rescate, Trustwave analizó algunas muestras de BlackByte y determinó que este malware no cuenta con la funcionalidad de robo de datos, por lo que las amenazas son infundadas y sólo buscan generar miedo en las víctimas. Cabe destacar que esta operación maliciosa también cuenta con una plataforma en dark web de filtraciones, aunque la información compartida por ese medio no parece ser legítima.

Por otra parte, los investigadores también mencionaron que el proceso de cifrado empleado por BlackEye indica la falta de experiencia de sus desarrolladores, ya que el malware descarga y ejecuta la misma clave de cifrado para archivos en AES en lugar de usar claves únicas para cada sesión como ocurre con las operaciones de ransomware más peligrosas. Si la clave no se puede descargar de su servidor HTTP, oculta en un archivo llamado forest.PNG, el ransomware simplemente se bloquea.

Los expertos mencionan que, para descifrar un archivo infectado por BlackByte, los usuarios simplemente deben descargar la clave sin formato del host: “Siempre que el archivo .PNG que se descargó siga siendo el mismo, podemos usar la misma clave para descifrar los archivos cifrados”, señala el reporte.

Finalmente, los expertos mencionan que el ransomware se ejecuta en la memoria del sistema afectado y se le asigna un identificar de víctima empleando datos del procesador, mismos que serán codificados y enviados al servidor C&C del malware. Debido a que cualquier proceso que puede evitar el cifrado de archivos debe ser finalizado la API SetThreadExecutionState se utiliza para evitar que la máquina entre en un estado de suspensión.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.