Una nueva campaña de phishing utiliza publicaciones de Facebook como parte de su cadena de ataque para engañar a los usuarios para que den sus credenciales de cuenta e información de identificación personal (PII).

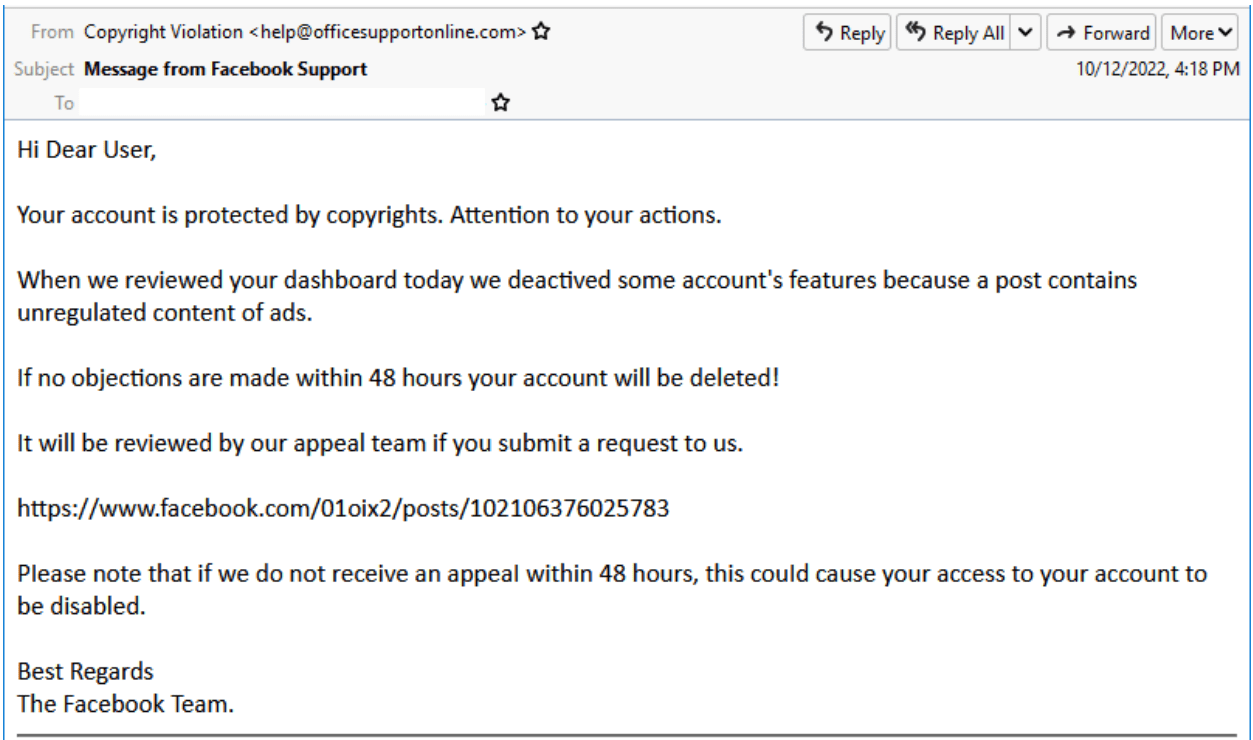

Los correos electrónicos enviados a los objetivos pretenden ser un problema de infracción de derechos de autor en una de las publicaciones de Facebook del destinatario advirtiendo que su cuenta se eliminará dentro de las 48 horas si no se presenta una apelación.

El enlace para apelar la eliminación de la cuenta es una publicación real de Facebook en facebook.com que ayuda a los actores de amenazas a eludir las soluciones de seguridad del correo electrónico y garantizar que sus mensajes de phishing lleguen a la bandeja de entrada del objetivo.

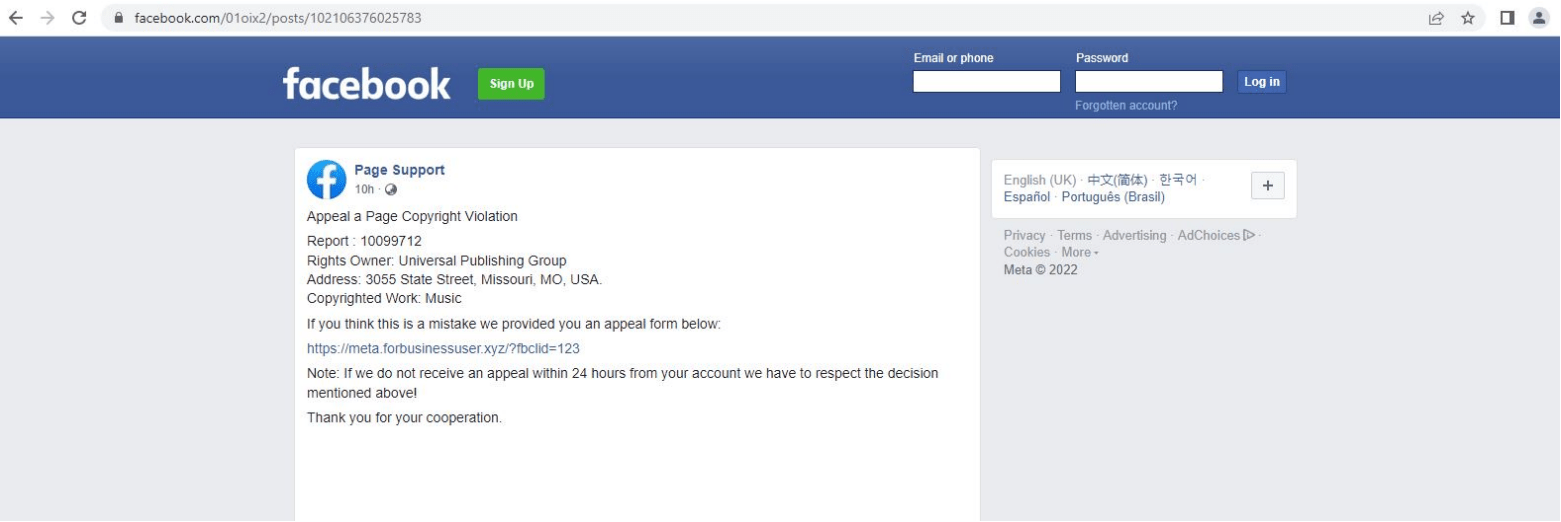

La publicación de Facebook pretende ser “Soporte de página” usando un logotipo de Facebook para que parezca que la empresa lo administra.

Sin embargo, esta publicación incluye un enlace a un sitio de phishing externo que lleva el nombre de Meta, la empresa propietaria de Facebook, para reducir ligeramente las posibilidades de que las víctimas se den cuenta de la estafa.

Los analistas de Trustwave que descubrieron la campaña de phishing encontraron las siguientes tres URL, que permanecen en línea al escribir esto.

- meta[.]parausuarioempresarial[.]xyz/?fbclid=123

- meta[.]parausuarioempresarial[.]xyz/main[.]php

- meta[.]parausuarioempresarial[.]xyz/punto de control[.]php

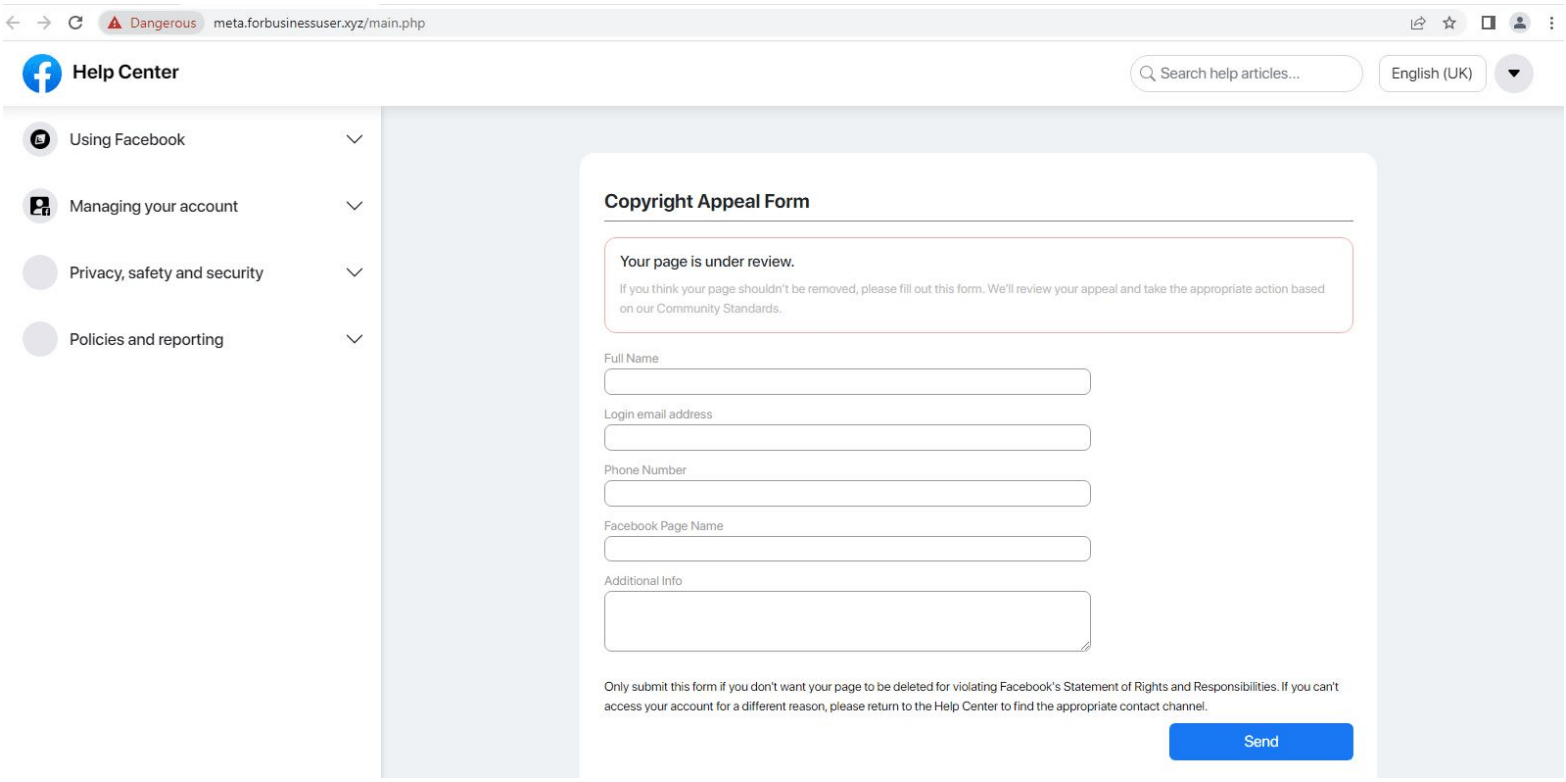

Los sitios de phishing están diseñados con cuidado para que aparezcan como la página real de apelación de derechos de autor de Facebook que contiene un formulario donde se solicita a las víctimas que ingresen su nombre completo, dirección de correo electrónico, número de teléfono y nombre de usuario de Facebook.

Tras el envío de estos datos, la página también recopila la dirección IP de la víctima y la información de geolocalización y extrae todo a una cuenta de Telegram bajo el control del actor de la amenaza.

Los actores de la amenaza pueden recopilar la información adicional para eludir las protecciones de huellas dactilares o las preguntas de seguridad mientras se apoderan de la cuenta de Facebook de la víctima.

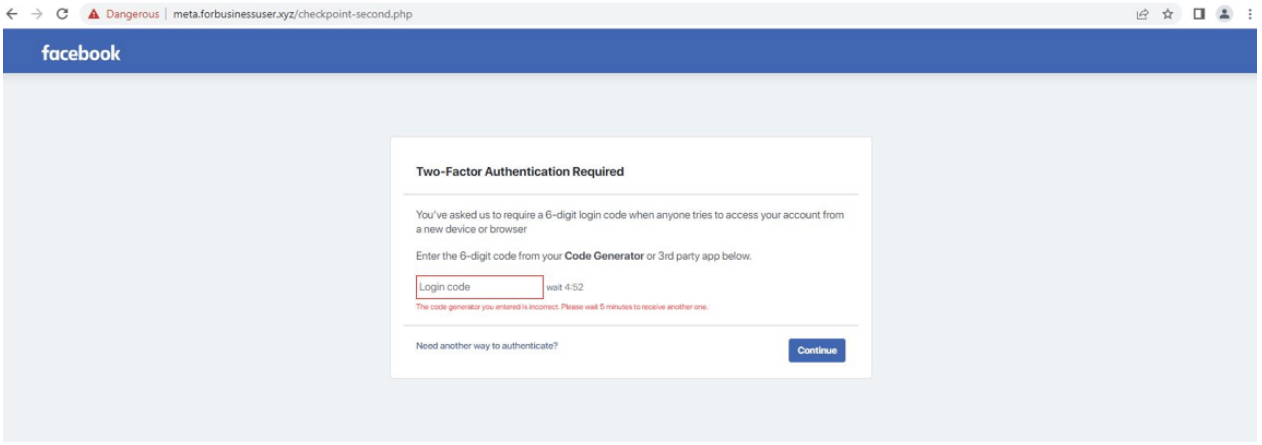

Mientras tanto, una redirección lleva a la víctima a la siguiente página de phishing que muestra una solicitud de contraseña de un solo uso (OTP) falsa de 6 dígitos con un temporizador.

Cualquiera que sea el código que ingrese la víctima dará como resultado un error, y si el mensaje ‘¿Necesita otra forma de autenticación?’ se hace clic, el sitio redirige al sitio real de Facebook.

Los analistas de Trustwave también descubrieron que los actores de amenazas usan Google Analytics en sus páginas de phishing para ayudarlos a rastrear la eficiencia de sus campañas.

Técnica generalizada

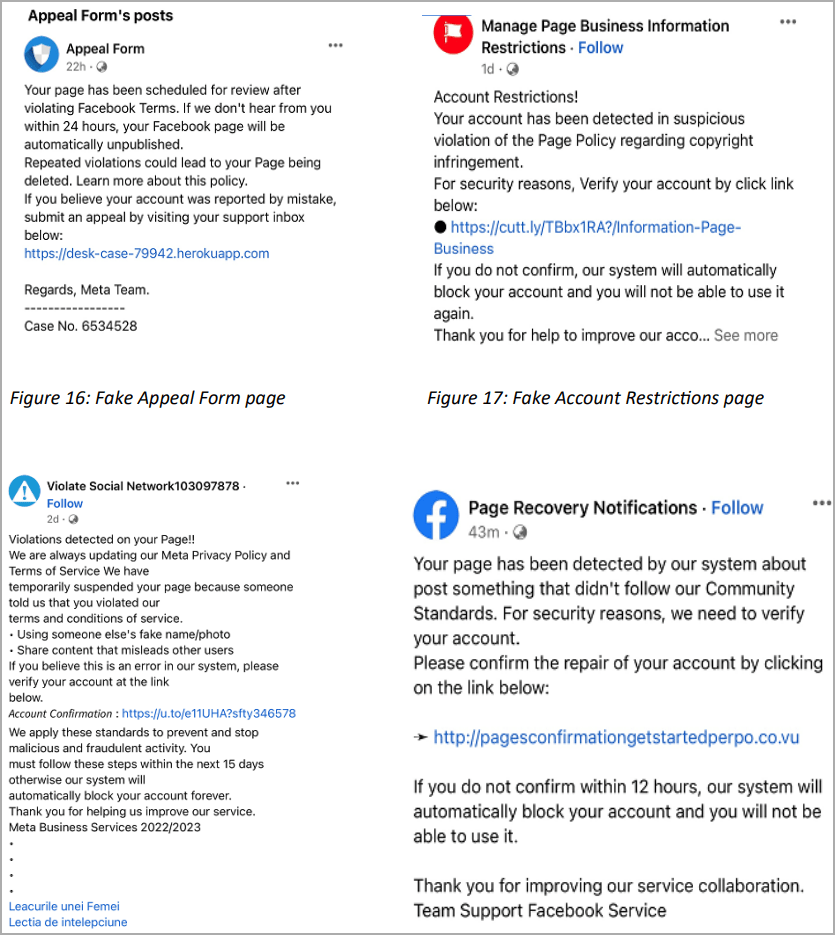

Trustwave informa que ha encontrado numerosas cuentas de Facebook que usan publicaciones falsas hechas para aparecer como páginas de soporte que conducen a las víctimas a sitios web de phishing.

Estas publicaciones utilizan acortadores de URL para vincular a sitios de phishing para evitar que la plataforma de redes sociales los marque y elimine.

Las víctimas pueden llegar a estas publicaciones a través de correos electrónicos de phishing, como en la campaña presentada en este informe, o mediante mensajes instantáneos recibidos en Facebook.

Fuente: https://www.bleepingcomputer.com/news/security/phishing-attack-uses-facebook-posts-to-evade-email-security/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.