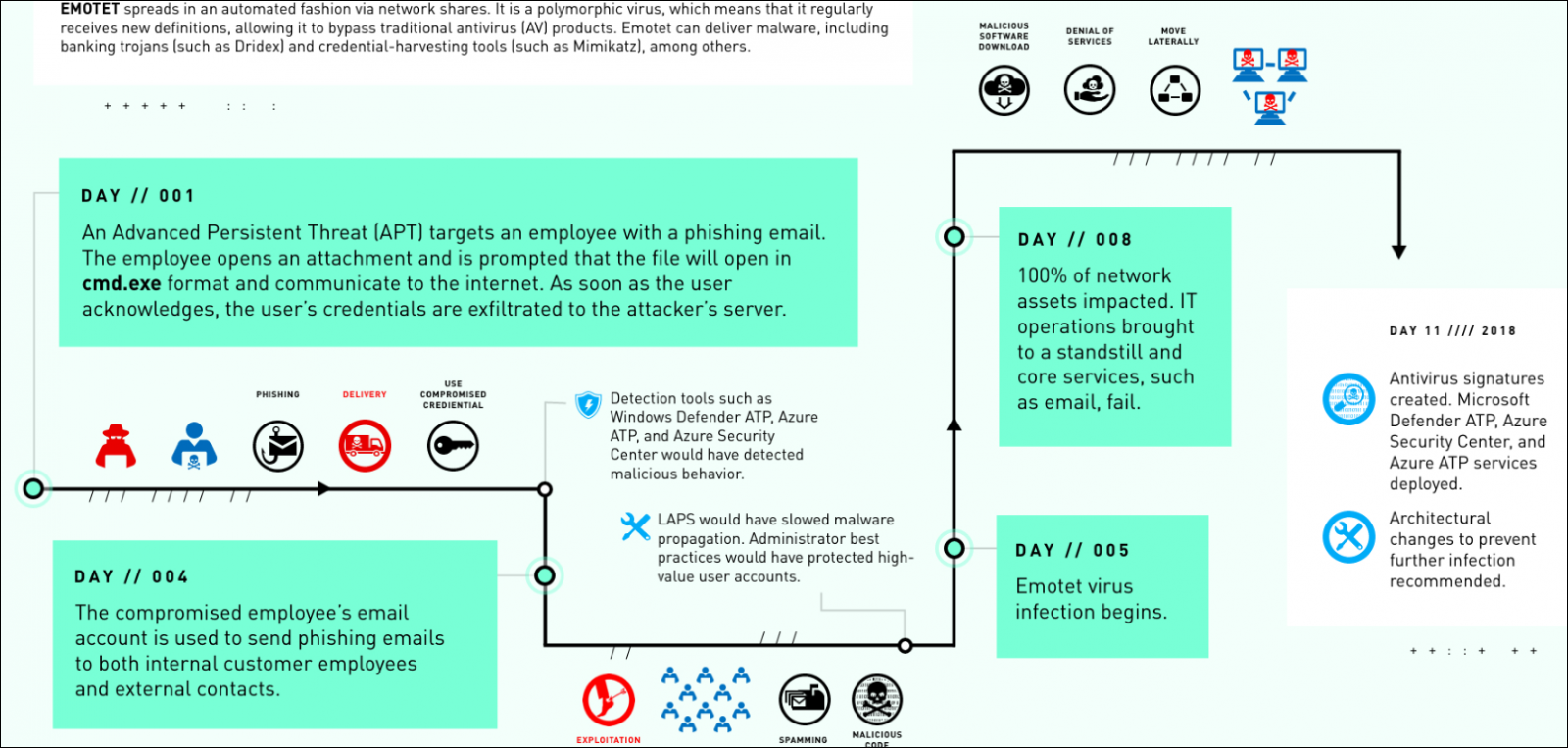

Especialistas en ciberseguridad afirman que una infección de Emotet fue capaz de colapsar la red completa de una organización simplemente maximizando las CPU en los dispositivos con Windows, así como bajando su conexión a Internet después de que un empleado no identificado fue engañado para abrir un archivo adjunto a un correo electrónico de phishing.

En un reporte presentado a Microsoft, los expertos mencionaron: “Un usuario recibió un email cargado con el malware Emotet, una variante de virus polimórfico capaz de desplazarse a través de redes compartidas y protocolos heredados, lo que colapsó las redes centrales de la organización objetivo”. Esta variante de virus logró evadir la detección de las herramientas de seguridad, propagándose a través de los sistemas de la compañía y provocando interrupciones masivas en múltiples servicios.

Después de ingresar en el sistema objetivo, la carga útil de Emotet se ejecutó en los sistemas de la empresa objetivo, cuyo nombre no fue revelado; acorde al reporte, la infección completa de las redes objetivo sólo tomó cinco días.

Además, antes de completar el ataque, los hackers emplearon las credenciales de acceso robadas para enviar emails de phishing a otros empleados de la compañía. Se reporta que los atacantes también trataron de contactar a individuos y empresas externas.

El malware siguió expandiéndose a través de las redes de la compañía sin que los administradores de sistemas pudieran notar el mínimo indicio de actividad anómala. Al pasar una semana completa después de la infección, finalmente comenzaron los problemas para la compañía, cuyo departamento de TI tuvo que lidiar con sobrecalentamiento de equipos de cómputo, reinicios repentinos y pantallas azules, ya que Emotet ocupaba todo el ancho de banda de la compañía, generando algo similar a una condición de denegación de servicio (DDoS).

Este incidente también está siendo investigado por el Equipo de Detección y Respuesta de Microsoft (DART); debido a las características del ataque y del malware utilizado, incluso se ha mencionado un potencial vínculo entre este ataque y la infección de malware que paralizó los sistemas de la ciudad de Allentown, Pensilvania, hace un par de años. En esa ocasión, las autoridades de Allentown tuvieron que pagar cerca de un millón de dólares para restablecer sus sistemas informáticos. Según reportó el alcalde de la ciudad, la erradicación del malware costó menos de 200 mil dólares, aunque completar el proceso de recuperación incrementó los gastos en casi 900 mil dólares adicionales.

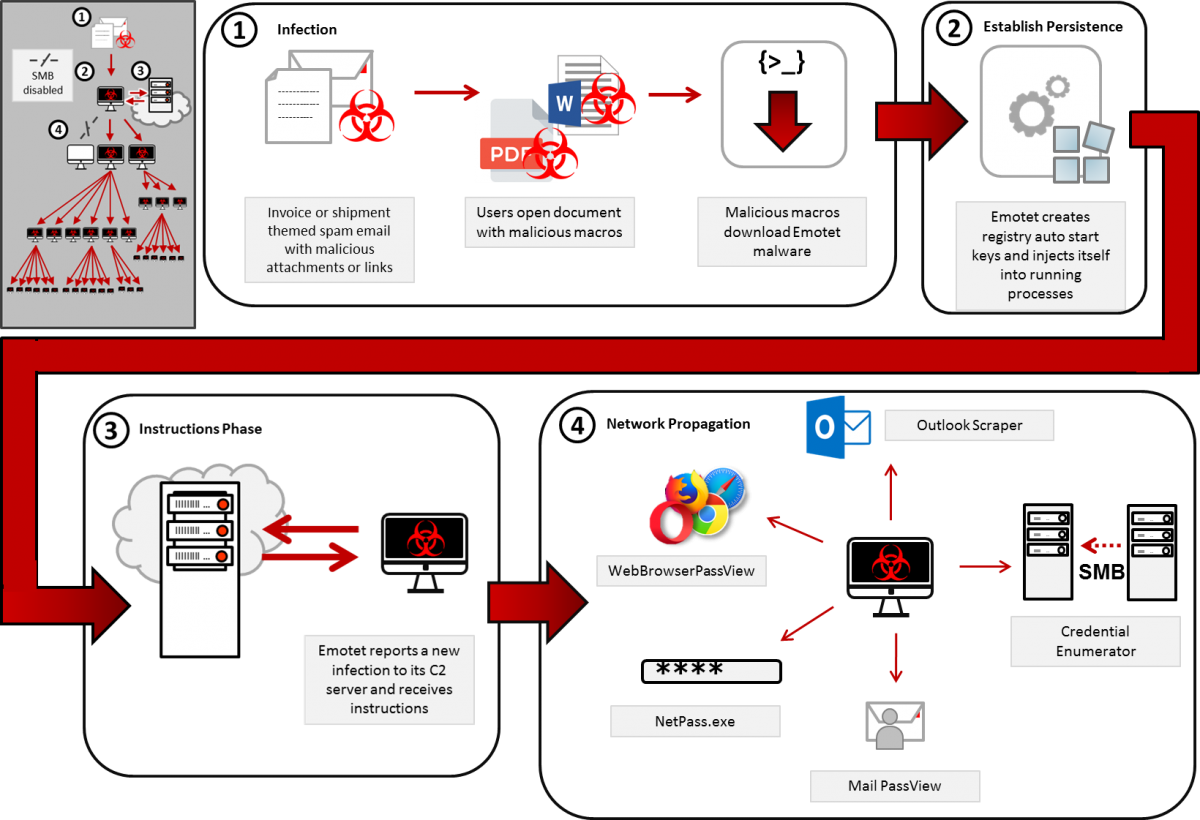

Emotet, detectado por primera vez en 2014, fue inicialmente desarrollado como un troyano bancario. Sin embargo, el constante desarrollo que han realizado los grupos cibercriminales lo ha convertido en un avanzado cargador de malware, ampliamente utilizado para entregar herramientas maliciosas como Trickbot y múltiples variantes de ransomware.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.